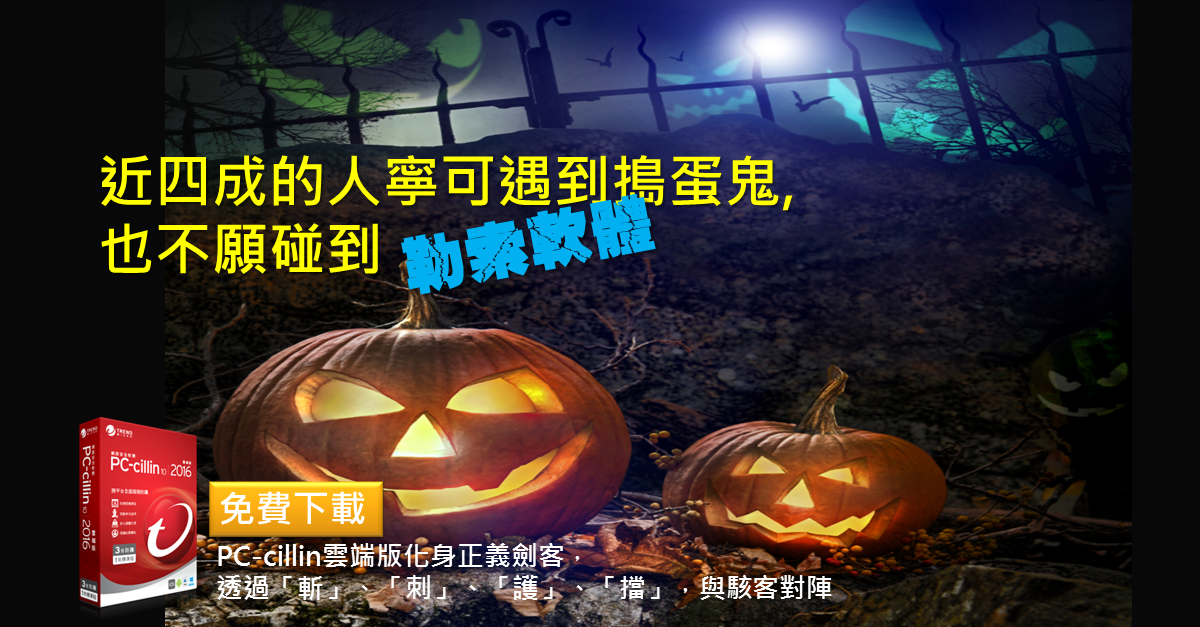

《PC-cillin數位生活調查中心》在萬聖節做了一項有趣的小調查:”我寧可遇到搗蛋鬼,也不要碰到這件令人駭怕的真人真事!!!”該調查是列舉 2015 年與消費者息息相關的資安新聞為依據,由網友選出一個最駭怕發生在自己身上的新聞事件。其中勒索軟體 Ransomware 以壓倒性的得票數遙遙領先(得票率:39.60%)第二名的五星級飯店信用哪盜刷事件( 得票率:20.79% ),最駭怕第三名則是手機被安裝間諜軟體,行蹤全都露 (得票率: 15.84% )。

以下是調查報告結果,依投票數排列:

1.<最駭怕第一名>電腦突然被鎖住,螢幕跳出要求支付贖金才能取回系統主控權通知

(得票率:39.60%)![]()

【延伸閱讀】

勒索軟體:不給錢就把你的手機/電腦便磚塊