維護社群媒體上的隱私並不是件容易的事。無可否認地,社群網路已經成為大多數人分享想法、認識流行文化趨勢、了解最新資訊和吸收各種數位內容的主要平台。有著線上關係網路加上社群媒體的「分享」本質,我們只能盡量地去保護和限制我們在公開平台上的活動範圍。

我們都知道社群網路讓我們幾乎可以分享任何東西。使得我們更容易去快速而直接地進行溝通。但在你的貼文、訊息及所分享的所有其他東西的背後會發生什麼事情?

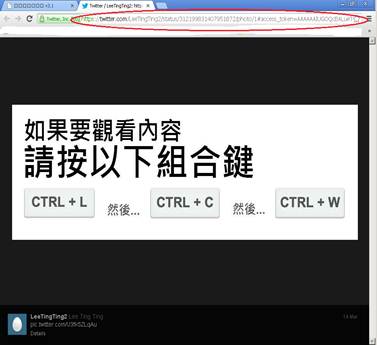

為了紀念國際資料隱私日(DPD,International Data Privacy Day),我們要強調保護社群網路隱私的重要性。要記住,你的朋友或連絡人列表內的人並非唯一會追蹤你社群活動的人。網路犯罪分子也會出沒在社群媒體網站,這是他們獲取目標個人資料的地方,也是利用各種社交工程(social engineering )來找尋新受害者的平台。他們不只會檢查人們在線上分享的東西,還會監視人們會去點擊什麼。

因此,保持你個人資料隱私比任何時候都還要重要,因為如果你待在社交媒體上,你就已經成為壞蛋們的潛在目標。西方諺語「Sharing is Caring(分享就是種關懷)」還是成立的,但在社群媒體上如果過度分享就很危險。

在採取步驟來確保線上隱私前,你需要先想想看首先該保護什麼。既然你已經洩漏了一定程度的個人詳細資料,還有什麼需要防止讓人窺探的?除了基本應該保密的資料像是地址、電話號碼、出生日期、位置和個人對話外,你還需要檢查並變更網站的安全或隱私設定來保護你無法控制的東西,例如標記照片和貼文。將隱私設定為最高等級有助於增加攻擊者將你做為目標的難度。