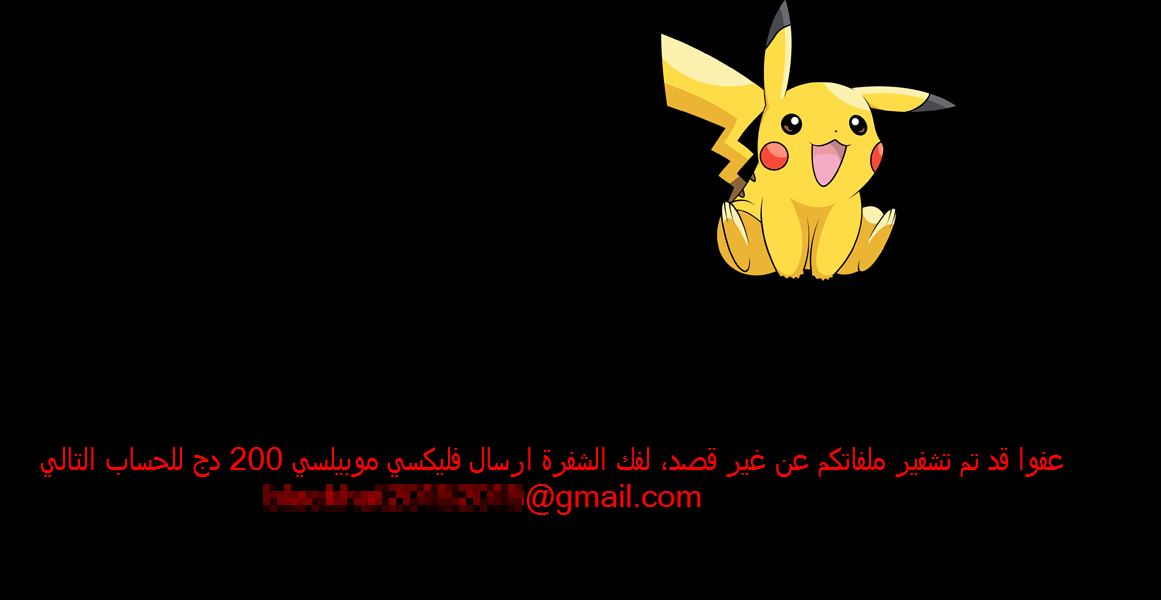

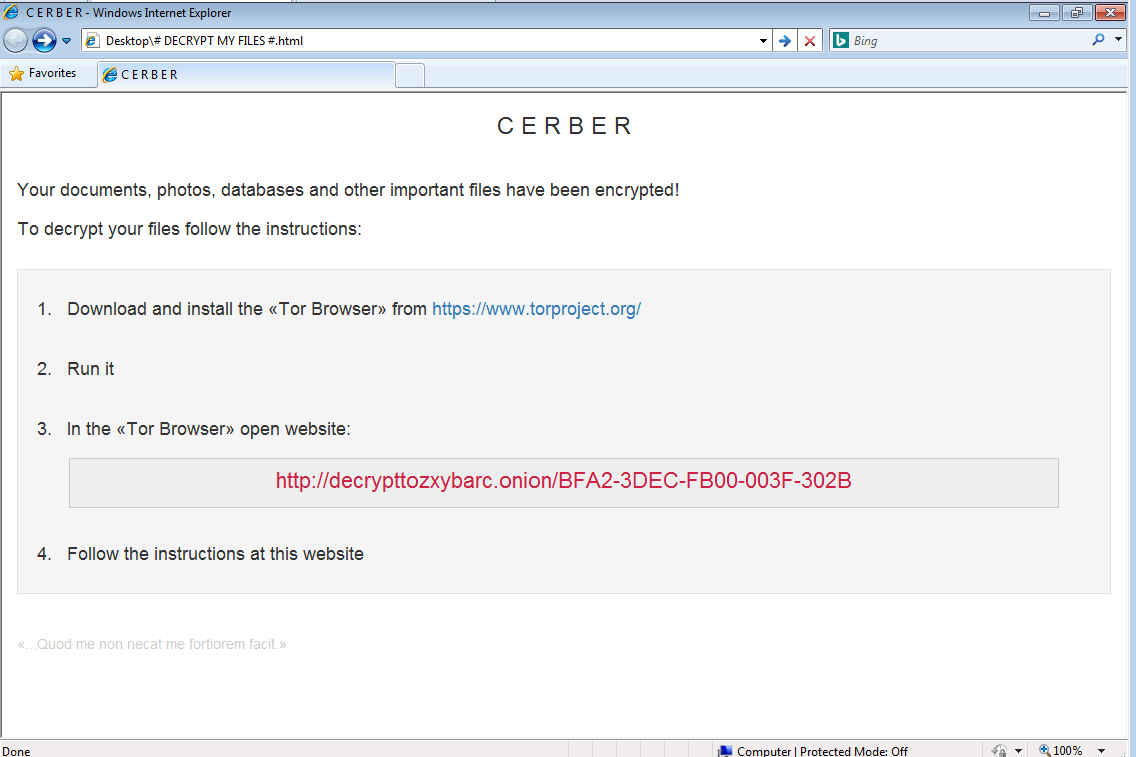

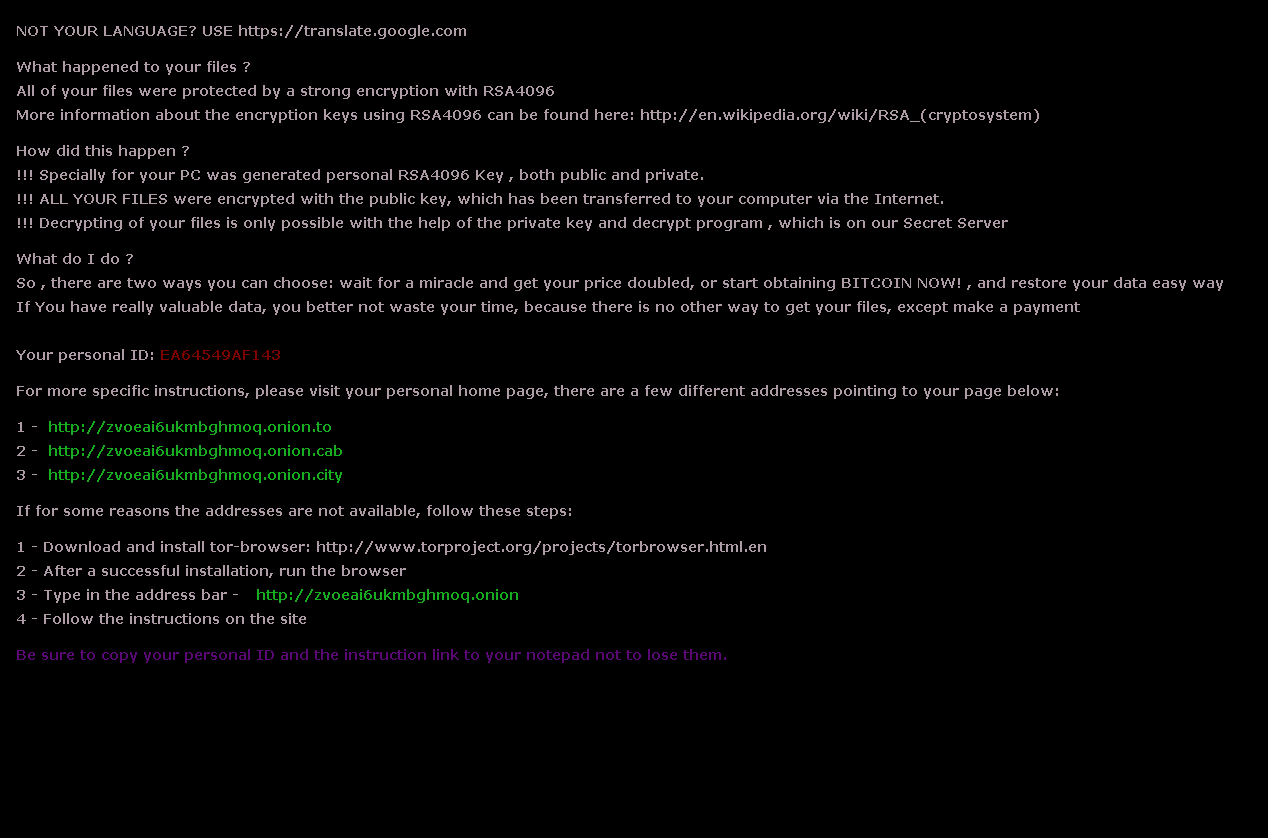

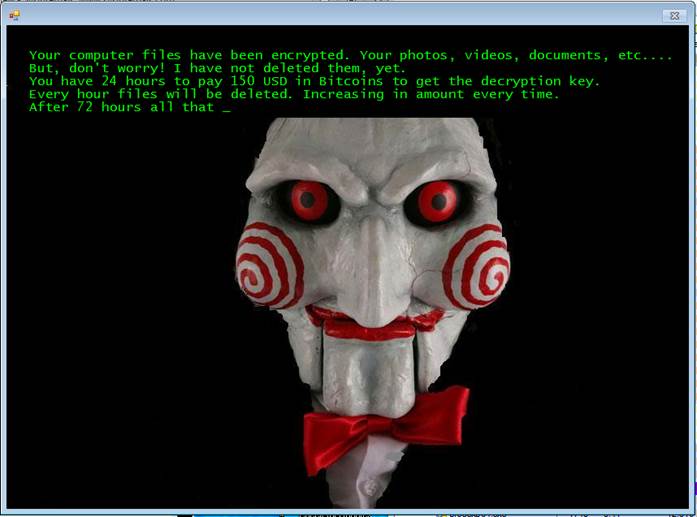

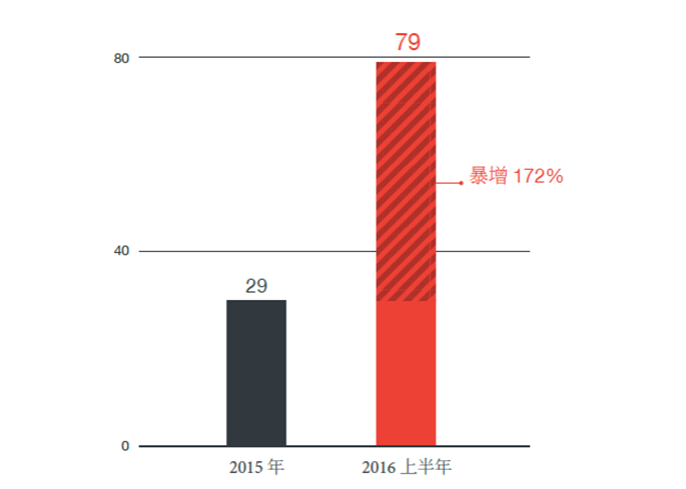

正如趨勢科技所預言,2016 年已成為網路勒索之年,且攻擊手法不斷翻新。全球資安軟體及解決方案領導廠商趨勢科技發表的2016上半年資安總評報告:「勒索病毒當道的時代」,詳細分析了今年上半年的攻擊與漏洞發展趨勢。此報告針對攻擊的成長與衝擊做了廣泛的分析,例如,2016 年至今,勒索病毒已成長 172%,而變臉詐騙攻擊 (又稱為商務電子郵件入侵Business Email Compromise, BEC) 則造成了 30 億美元的損失,此外趨勢科技也在市面上各家軟體當中發現了將近 500 個漏洞。

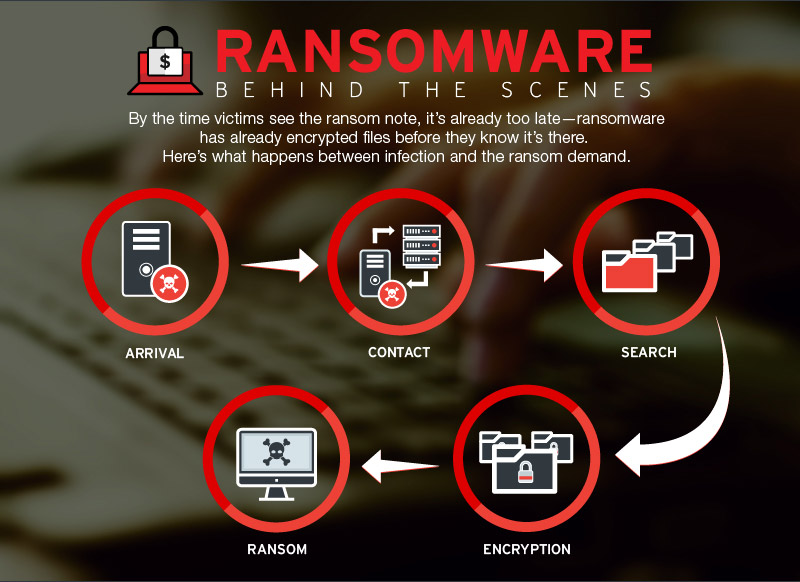

趨勢科技技術長 Raimund Genes 指出:「勒索病毒 Ransomware (勒索軟體/綁架病毒)有能力癱瘓它所攻擊的企業,其幕後的網路犯罪集團正積極地設法讓病毒不斷演進,使得企業因而疲於奔命。到目前為止,勒索病毒可說是稱霸了2016年的威脅版圖,各種產業都有企業蒙受巨大損失。企業必須採取多層式資安解決方案,才能以最有效的方式對抗這類隨時試圖入侵企業網路的威脅。」

以下是該報告整理出的 2016 上半年重大資安趨勢:

- 台灣所偵測到的勒索病毒高達2百多萬,名列亞洲第二:2016 上半年,勒索病毒家族出現數量幾乎比 2015 年翻了一倍 (成長率 172%),更加鞏固了勒索病毒在資安版圖的地位,其攻擊涵蓋所有階層的網路。並且台灣所偵測到的勒索病毒高達2百多萬,名列亞洲第二。

- 變臉詐騙蔓延全球:根據美國聯邦調查局 (FBI) 的資料,2016 年至今 變臉詐騙受害企業已超過 22,000 家,並且造成 30 億美元以上的損失。趨勢科技發現,美國是遭受這類攻擊最多的國家。

- 漏洞攻擊套件收錄新漏洞並散布勒索病毒:Angler 漏洞攻擊套件因 50 名犯罪集團成員遭到逮捕而逐漸式微。然而,其他漏洞攻擊套件卻趁機崛起並紛紛取而代之,其中還包括一些新面孔,例如:Rig 和 Sundown。

- Adobe Flash Player與物聯網(IoT ,Internet of Thing)平台發現的漏洞數量持續增加:趨勢科技和 ZDI 發現並通報了多個重大瀏覽器和系統核心漏洞,而且這些都是在Pwn2Own世界駭客大賽當中所發現。

- 資料外洩災情肆虐各種產業:上半年,不論公家機關或私人機構都發生了資料外洩事件,包括:Myspace、威訊通信(Verizon)、多家醫院以及政府機構。

- 新版 PoS 惡意程式帶來新式攻擊:FastPoS 具備了高效率的信用卡竊取能力,災情遍及全球中小企業,也包括美國在內。此外它還有FighterPoS這個具有跨網路感染能力的變種首度現身,其性質類似蠕蟲,因此能跨網路感染。

- 舊漏洞重獲新生:Shellshock 漏洞攻擊案例在今年上半年有所成長,儘管廠商早就釋出修補程式,但我們每個月還是會看到上千筆新的漏洞攻擊。這是一個顯示虛擬修補技術更能夠發揮作用的例子,此技術能在新漏洞出現時讓企業網路更快獲得防護。

- 違反常理的銀行木馬程式:當 DYRE 網路銀行木馬程式的作者遭到逮捕之後,銀行木馬程式的數量卻因為QAKBOT 木馬程式而大增。此變種專門竊取重要資訊,包括:銀行帳號密碼、使用者瀏覽習慣,以及其他敏感的使用者資料。