假使勒索病毒一直能為歹徒帶來高達十億美元的獲利,那他們有何理由收手?

十億美元!這就是為何歹徒一直積極投入這類犯罪,而且這類犯罪的成本還在持續降低,因為地下市場上充斥了各種必要的犯罪工具供歹徒購買或租用。

有了這些現成的工具,就算沒有技術背景的人也能發動這類攻擊。無需特殊技能、低風險、高報酬:這根本就是歹徒夢寐以求的”夢幻組合”。

勒索病毒成為黑色產業金雞母的三個關鍵:無需特殊技能、低風險、高報酬

勒索病毒DIY 套件,削價競爭,只要 39 美元,終生授權!煽動犯罪新手加入黑心掏金夢

勒索病毒 Ransomware (勒索軟體/綁架病毒) 已經成為網路犯罪集團心中一棵巨大的搖錢樹,幾乎每個犯罪分子都想來分一杯羹。為此,一些擁有技術能力的犯罪集團便開發出一種商業模式,以服務的方式提供勒索病毒 DIY 套件來讓其他入門新手或是想要從事網路犯罪的人加入這場掏金夢,這就是所謂的「勒索病毒服務」(Ransomware as a Service,簡稱 RaaS) 。這項服務給那些無須擁有進階技術、知識或經驗的”客戶”,讓他們可以根據自己的需求來進行設定。

勒索病毒一旦在受害者的系統上執行,就會開始加密電腦或伺服器上的檔案,接著會顯示一個訊息向受害者勒索一筆贖金 (通常為比特幣),使用者若想救回被加密的檔案,就必須支付贖金。 Encryptor RaaS對它的”事業夥伴喊話:”只要會設定比特幣錢包ID,不需技術能力

有個叫做「Stampado」的勒索病毒 Ransomware在深層網路 (Deep Web) 上主打只要 39 美元的價格便提供「終身授權」。網路論壇上到處充斥著各種自己動手做 (DIY) 的勒索病毒套件,就算是完全沒有技術背景的人也有辦法獨自發動一波勒索病毒攻擊。

Cerber是2016年最惡名昭彰也最流行的勒索病毒 Ransomware (勒索軟體/綁架病毒)家族。它具備多種攻擊策略,包括利用雲端平台和Windows腳本,還會加入非勒索病毒行為像是分散式阻斷服務攻擊。它會流行的原因之一可能是它經常被作為服務買賣(「勒索病毒即服務」(Ransomware as a Service,簡稱 RaaS))。

追劇變悲劇! Cerber 把檔案當肉票

趨勢科技發現某些 Cerber 變種會在受害者點擊播放影片後,跳出視窗導到漏洞攻擊套件的伺服器,然後下載 Cerber勒索病毒。

有粉絲在趨勢科技粉絲頁留言:

“最近我同事只是追劇而已就中招,整個電腦資料全毀….”

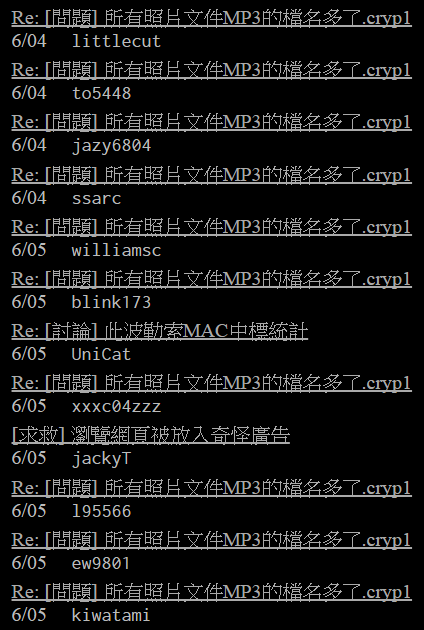

這並不是個案,無獨有偶的是也有網友在論壇上求助,說想利用連假在網路上看電影,電影看完了,電腦裡所有檔案卻都打不開了,原來是中了Cerber 勒索病毒。

論壇傳出勒索病毒大量災情(圖擷取自 PTT)

PC-cillin 雲端版除針對勒索病毒提供「3+1多層式防護」外,更提供密碼管理、SSL 網站安全憑證偵測、以及社群隱私防護三大獨家功能,跨平台跨裝置全面保護消費者遠離威脅!!即刻免費下載

勒索病毒的不斷更新反映出其開發者的活躍程度及下游如何將其當作是有利可圖的生意。比方說,前一個版本在一天內就更新到4.1.5。Cerber開發者對下游抽取40%的佣金,光是2016年7月就賺進近20萬美元。