由「婦女救援基金會」與「趨勢科技安全達人」共同組成的研究團隊,希望能針對國內近年來因科技普及而興盛的「性私密影像」拍攝現況,以及因而衍伸出的相關問題(如遭到外流、被用以恐嚇威脅等),進行網路問卷調查。

您的寶貴意見對我們十分重要,能有助於我們瞭解此一問題在國內的狀況,並協助我們更積極有作為的進行倡議!

全球爆發 Petya 勒索病毒!請持續使用PC-cillin雲端版有效防範 (現有用戶免費升級)

|

| 請注意!Petya 勒索病毒正在全球肆虐,此病毒利用相同於WannaCry(想哭)勒索蠕蟲的微軟弱點攻擊電腦,並惡意加密檔案,藉以勒索高額贖金。。 PC-cillin已能成功阻擋此病毒!若您的 PC-cillin已經到期,建議您立即續約並免費更新至最新版PC-cillin2017,以防範此新型勒索病毒攻擊,保護電腦免於遭到駭客綁架,導致重大財損。 |

|

| ※適用於Windows 作業系統,且PC-cillin 序號開頭為”X”者 |

| 勒索病毒攻擊事件說明: • 勒索病毒名稱: Ransom_PETYA • 攻擊方式:攻擊微軟的安全性弱點:MS17-010 – Eternalblue。 • 防範方式:強烈建議盡速備份、更新PC-cillin並啟動勒索剋星、更新微軟系統 • 了解更多Petya勒索病毒 |

PC-cillin 封鎖惡意網站 主動偵測並預警來自網站、社群網路和電子郵件中的惡意連結,防範您的上網裝置感染病毒、勒索病毒或間諜程式等網路威脅》即刻免費下載

機器人如何變壞?

測試工業機器人的安全極限

今日世界在各方面都極度仰賴工業機器人,然而,目前的機器人生態體系在安全方面是否足以抵擋駭客的網路攻擊?

機器人可不可能遭到駭客入侵?

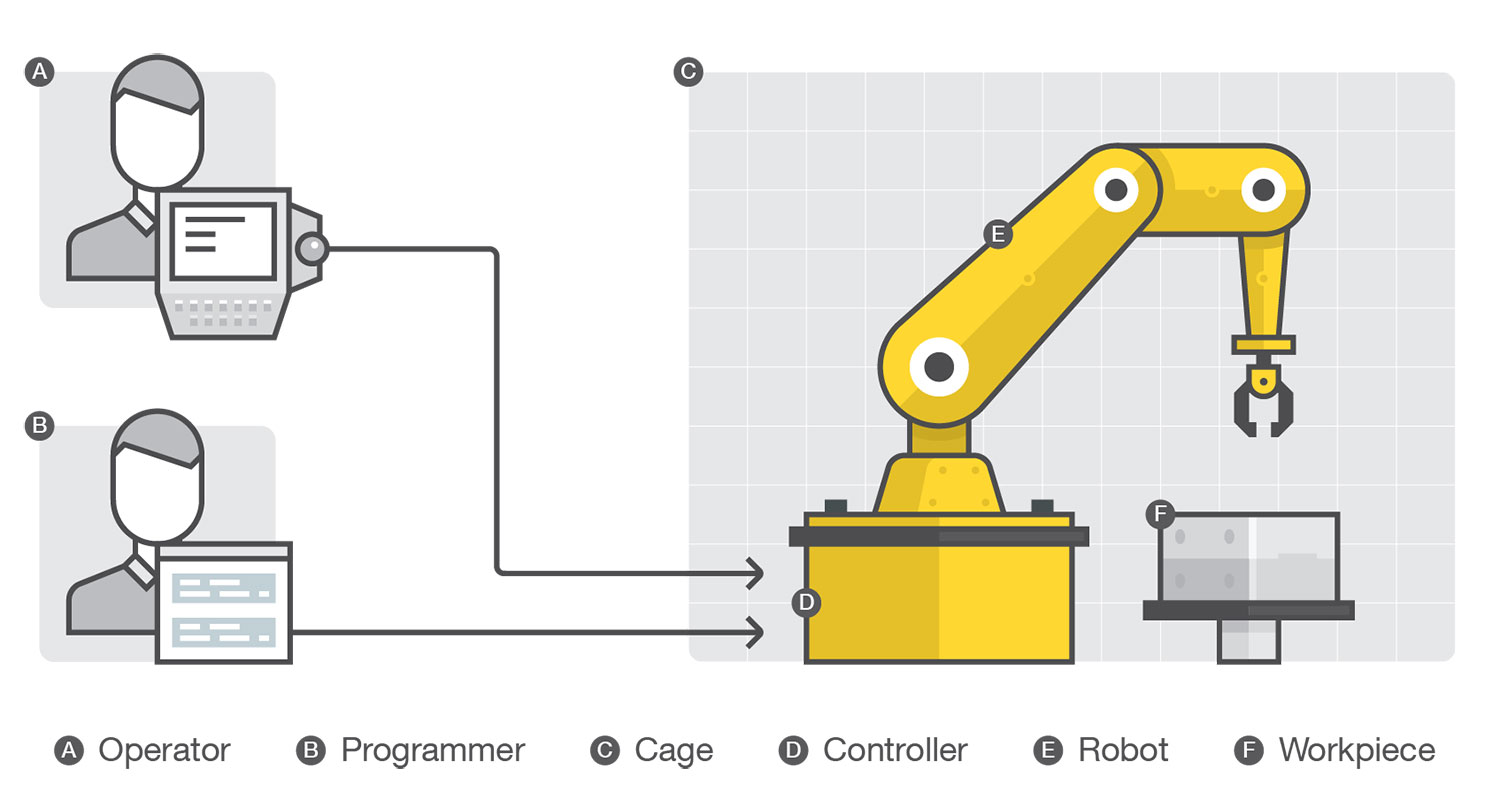

基於效率、準確與安全的理由,工業機器人在許多大型生產線上早已取代了人力。這些可程式化的機械裝置,幾乎已遍及各種工業領域:汽車、飛機零件製造、食品包裝,甚至提供重要的公共服務。

很快地,機器人將成為現代化工廠一項普遍的特色,因此,我們有必要停下來思考一下,當今的工業機器人生態體系在安全上是否足以抵擋網路攻擊?這是我們前瞻威脅研究 (FTR) 團隊以及我們的合作夥伴 Politecnico di Milano (POLIMI) 在檢視今日工業機器人攻擊面時所共同思考的一個問題。更重要的是,我們希望藉由這次的機會來證明這些機器人是否真的有可能被入侵。

以下影片當中的攻擊示範,是在實驗室環境下針對工廠實際會用的工業機器人所做的測驗。由於今日工業機器人在結構上大同小異,此外也有嚴格的標準,因此,本研究所用的機器人對於為數眾多的工業機器人來說,可算具有代表性。

所謂的工業機器人,就是一套「經由自動控制、可重複程式化、多重用途的操作手臂,具備三軸或更多軸可程式化,可固定於某地,也可四處行動,主要應用於工業自動化。」

機器人可能遭到什麼樣的攻擊?

一具工業機器人需要多個部位共同配合才能順利加以操作。程式化人員或操作人員通常透過遠端存取介面,如:教導盒 (teach pendant) 來經由網路來下達一些高階指令給控制器。控制器 (基本上就是一台電腦) 接著將指令轉換成低階的指令給機器手臂的各個部位去解讀並執行。 繼續閱讀

《勒索病毒警訊》Petya 大規模爆發中,鎖定EternalBlue”永恆之藍”漏洞,三步驟防範感染

有一波大規模的 Petya 勒索病毒變種四處肆虐當中,目前傳出的災情以歐洲最為嚴重。趨勢科技已將此變種命名為 RANSOM_PETYA.SMA,相比五月造成全球大恐慌的WannaCry勒索病毒,Petya 散播的管道主要有兩種:其一為同樣利用透過微軟的安全性弱點:MS17-010 – Eternalblue 針對企業及消費者進行勒索攻擊,而與上次WannaCry不同的是,本次 Petya入侵電腦後,會修改電腦硬碟中的主要開機磁區(Master Boot Record, MBR) 設定,並建立排程工作於一小時內重新開機,一旦受害者重開機後其電腦螢幕將直接跳出勒索訊息視窗,無法進行其他操作。

去年趨勢科技資安部落格曾經介紹過Petya 勒索病毒修改主要開機磁區 (MBR) 讓電腦無法正常開機 ,Dropbox 成為駭客入侵管道!該惡意程式透過發散布一封看似要應徵某項工作的電子郵件散播,受害電腦會出現藍色當機畫面,一旦電腦重新開機時會顯示骷髏頭畫面勒索訊息。這次爆發的變種讓歐洲國家重災區,報導指出多家運營商、石油公司、零售商、機場、ATM機等企業和公共設施已大量淪陷。

另一個值得注意的攻擊管道為其駭客利用微軟官方的 PsExec 遠端執行工具,以「進階持續性滲透攻擊」(Advanced Persistent Threat,APT攻擊)手法入侵企業,一旦入侵成功,將可潛伏於企業內部網路中並感染控制企業內部重要伺服器,進一步發動勒索病毒攻擊,對企業內部機密資料進行加密勒索,以達到牟利之目的。

趨勢科技建議一般使用者和企業機構應採取以下三個防範措施來避免感染:

- 套用 MS17-010 修補更新

無論是企業用戶或是消費者,都建議安裝更新電腦作業系統最新的修補程式,尤其是跟安全性弱點MS17-010 EternalBlue 相關的安全性修補程式,此外也可透過 GPO 或是微軟官方的說明停用此類含有漏洞的 Windows Server Message Block (SMB) ,正確配置SMB服務才能免於受到此次攻擊影響。 - 停用 TCP 連接埠 445 ( 請參考)

- 企業用戶應嚴格管制擁有系統管理權限的使用者群組

此外,趨勢科技 XGen™ 防護當中的預測式機器學習以及其他勒索病毒相關防護功能,目前已可防止這項威脅並保護客戶安全。我們將繼續深入分析這項威脅,一有最新情況就會立即更新訊息。

感染過程

前面提到,該勒索病毒會經由 Microsoft 官方提供的 PsExec 遠端執行工具來進入電腦系統。並且還會搭配 EternalBlue 這個之前 WannaCry(想哭)勒索蠕蟲也用過的漏洞攻擊套件來攻擊 Server Message Block (SMB) v1 漏洞。 Petya 變種一旦進入系統,就會利用 rundll32.exe 來執行其程式碼。其檔案加密程式碼是放在 Windows 資料夾底下一個名為「perfc.dat 」的檔案內。

接下來,勒索病毒會新增一個排程工作,讓系統至少在一個小時之後就會重新啟動,並且修改硬碟的主要開機磁區 (MBR) 以便在重新開機之後執行其加密程式碼並顯示勒索訊息。一開始,病毒會先顯示一個假的 CHKDSK 磁碟檢查程式執行畫面,但其實就是病毒程式。有別於一般勒索病毒的作法,該病毒並不會修改被加密檔案的副檔名。它可加密的檔案類型超過 60 多種,但其主要目標為企業環境常用的檔案,至於其他勒索病毒經常針對的影像和視訊檔案則不在此列。 繼續閱讀