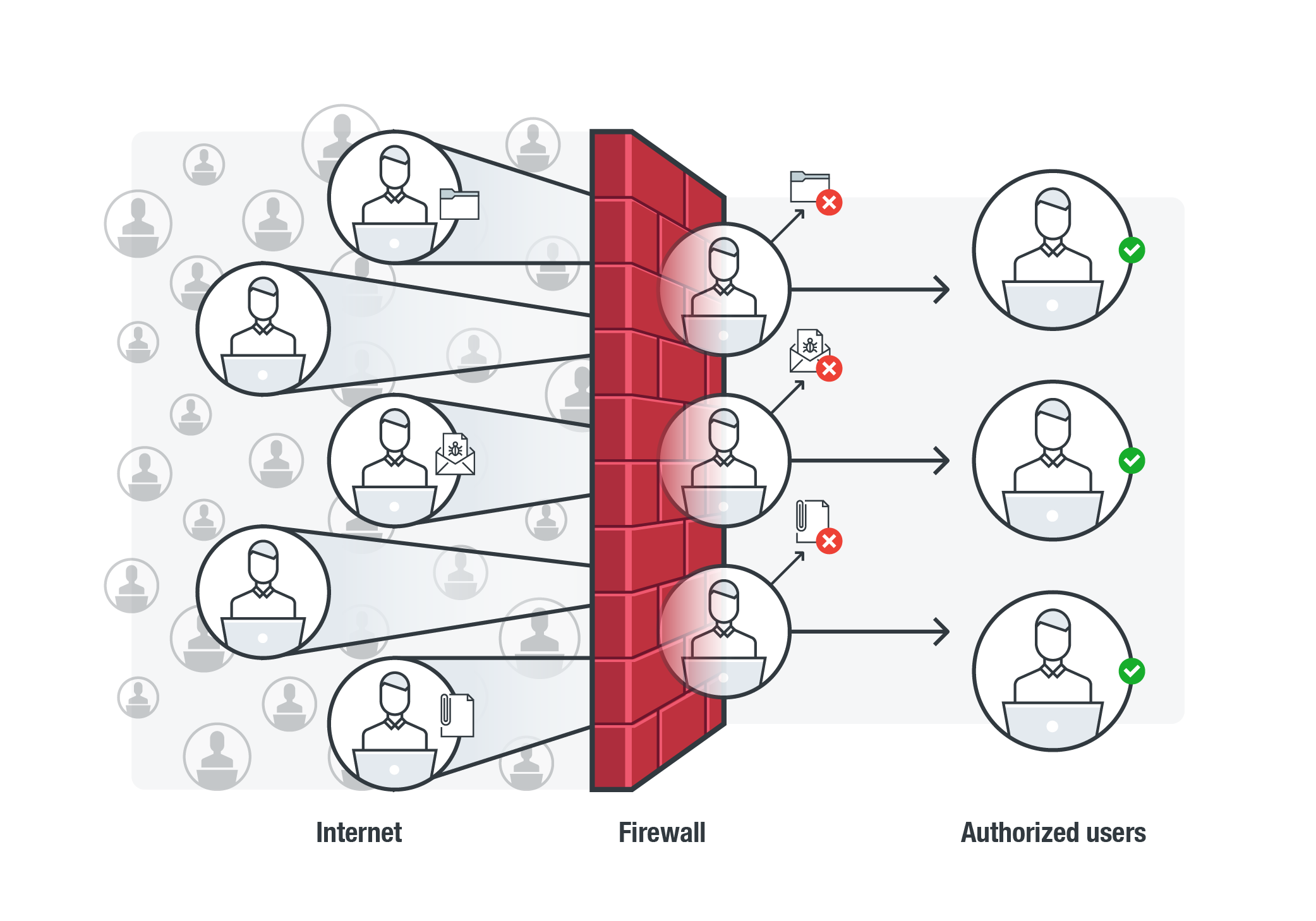

企業在規劃網路防禦措施時,務必要將全面的威脅現況納入考量,包括持續進行中的威脅以及新興起的資安問題,如此便能建立更為全面的資料防護方針。

雖然近來並沒有躍上太多新聞頭條版面,但針對性攻擊/鎖定目標攻擊(Targeted attack)仍持續對當今的企業造成威脅,負責企業資安的人員務必牢記有這個潛在風險。

鎖定目標攻擊有何特殊之處?

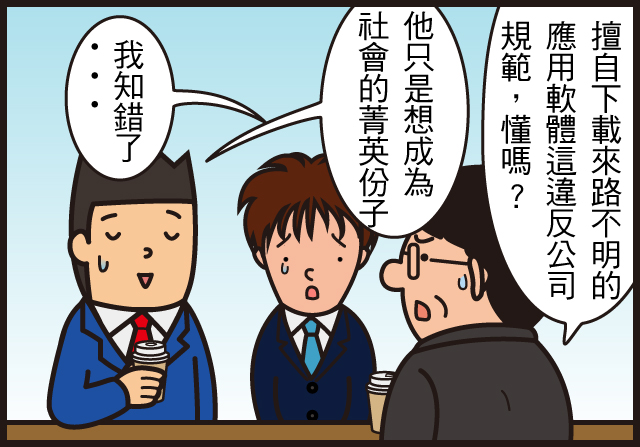

網路威脅犯罪者現在所用的策略,複雜精密程度前所未見。這些駭客並不僅是亂槍打鳥,希望有機會釣上大魚;目標式攻擊是更先進網路犯罪手法的一環。

與其他類型的滲透入侵不同,目標式攻擊是犯罪者鎖定某個特定受害者作為目標,緊追不放,在保持匿名的狀態下入侵目標的基礎架構。這種方式讓駭客可以運用特定的惡意程序組合和順序來侵入目標的底層系統,找出珍貴的資料,並將這類資訊移至駭客控制之下的系統。

根據趨勢科技的研究報告「瞭解目標式攻擊:六大組成」,當出現下列情況時,便在目標式攻擊的範圍內:

- 涉及具體確定的目標,行事高調的個人或企業都包含在內。潛藏在威脅攻擊幕後的犯罪者會花費大量的時間、心力和資源,緊咬特定的目標不放。

- 滲透基礎架構,以竊取資訊資產和智慧財產。若將資料賣給黑市或用於詐騙,即可讓駭客賺上一筆。

- 駭客緊迫盯人持續攻擊目標。趨勢科技發現,發動此類滲透攻擊的網路攻擊者會耗費必要的時間心力來執行資料外洩的階段。

趨勢科技研究人員於報告中寫道:「駭客犯罪集團越來越會特意挑選目標,少量偷竊相當特定的智慧財產、收集交易秘密、挖掘珍貴的客戶資料。為達成目標,攻擊者不但會將心力專注於特定的產業,還會針對特定企業,包括駭客想要欺騙的特定個人,以協助他們入侵目標的網路。」

鎖定目標攻擊的六個階段

除了關係到持續鎖定特定目標的駭客之外,這類攻擊的定義也包含了駭客為確保得手而採用的特定階段流程。目標式攻擊的各個階段如下: 繼續閱讀