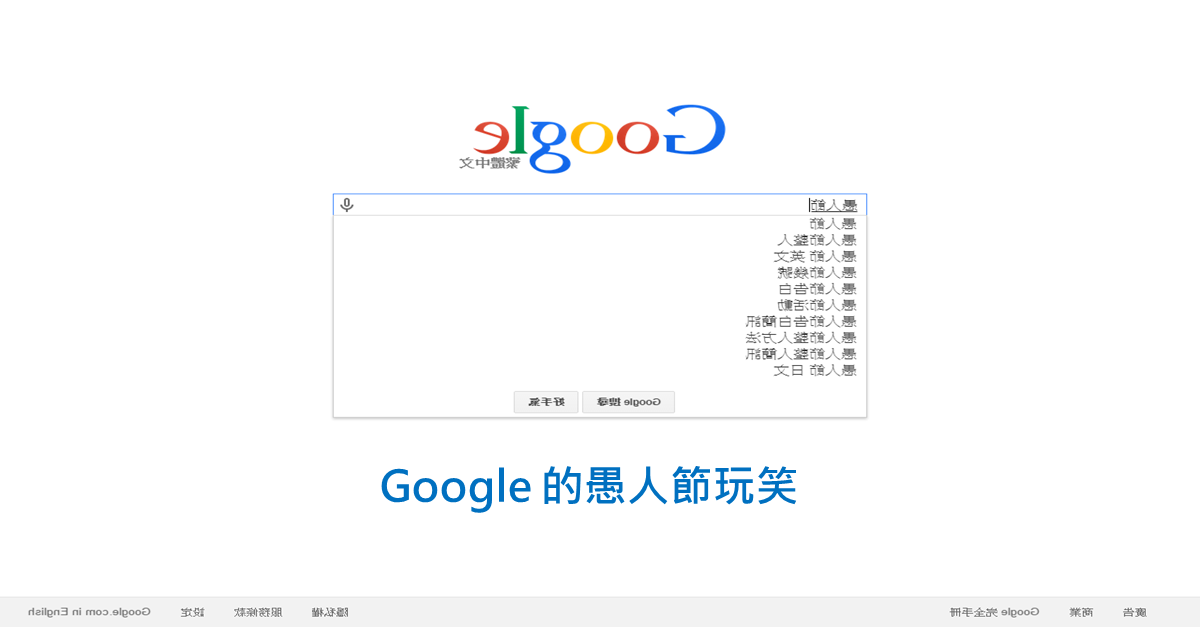

愚人節的今天Google 建了一個可以顛倒搜尋的網站elgooG,連搜尋的結果也會左右顛倒:

不同於無害的愚人節玩笑,網路騙局可能會深深地影響到受害者或組織 — 導致身份資訊竊盜、資料外洩和可能的巨大金錢損失。

話說四月一日是許多人對親朋好友或同事進行惡作劇的好機會,在過去也有一些病毒專挑愚人節發作。今日已經顯少有電腦病毒會針對特定日子發病,各種網路騙局不分晝夜地埋伏在數位生活中,比如

中國免費App,充斥山寨行騙,附贈間諜軟體,廣告軟體及付費簡訊

Google Play上前 50 的免費應用程式,近 80% 是山寨版! 恐引發個資外洩、手機中毒及金錢損失

熱門電視劇的惡意連結:

【趨吉避胸,還好有 PC-cillin 雲端版,否則必定胸多吉少】「武媚娘傳奇」,因女演員戲服胸線太低被技術修改成「大頭貼」,不少網友藉著搜尋想一窺「武媚娘傳奇有胸版」的原貌,但提醒粉絲們小心搜尋找到暗藏惡意程式的危險網頁(圖為…

Posted by 趨勢科技 Trend Micro

裝熟的各式 Line 詐騙簡訊:

還有詐騙電話:

【明明顯示為郵局來電無誤,還是被詐騙了!!】詐騙集團

【警政署提醒2秒識破詐騙】

1.「+字標記」來話是詐騙電話

2. 「0800」電話不會發話,一定是詐騙!

通常歹徒先以木馬程式盜取賣家的「交易對話」,明確掌握

警方呼籲民眾,務必先掛斷電話,以主動撥打正確號碼回擊

詐騙電話帶+碼,尤其假冒銀行要求去ATM解除分期最多!千萬不要相信~

Posted by 165反詐騙宣導 on 2015年3月31日

藉著今天來提醒你關於網路犯罪分子會對我們所用的常見伎倆。網路騙子越來越善於隱藏自己的真正意圖。所以要在網路上保持警覺,使用最新的安全軟體並確保自己不要成為下列騙局的犧牲品:

垃圾郵件(SPAM)

這是任何平台都可能出現的大量不請自來訊息,不管是電子郵件到網路電話(VoIP)都有。可能造成身份資訊竊盜,惡意軟體下載或是購買了故障/山寨版或根本不存在的東西。大多數電子郵件服務商現在都具備反垃圾郵件過濾程式,不過看到任何要求個人資料的訊息時還是要小心求證。並且要小心新型態的電話和簡訊垃圾郵件攻擊。

趨勢科技資安核心技術部門資深協理明天 4/2(四)上午09:40 將出席2015

趨勢科技資安核心技術部門資深協理明天 4/2(四)上午09:40 將出席2015