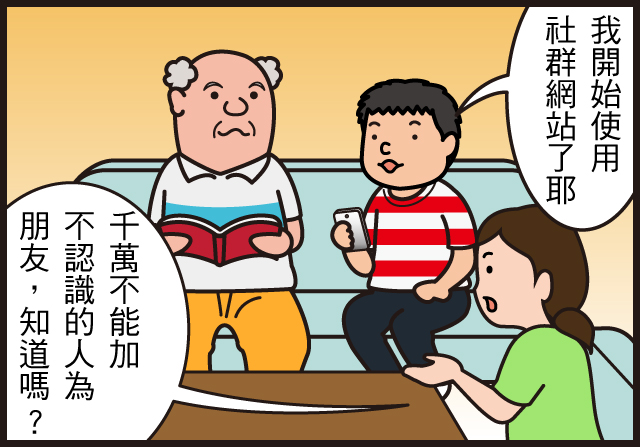

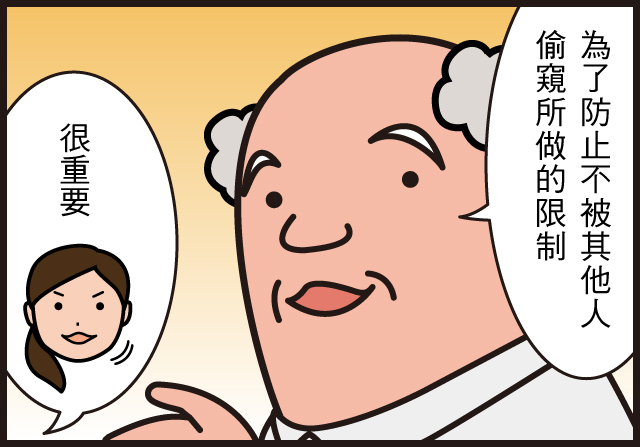

FacexWorm 透過 Facebook Messenger的社交工程連結散佈。這些連結會導向一個假YouTube網頁,要求不知情的使用者同意並安裝一個解碼器擴充功能(FacexWorm)以便在網頁播放影片。接著它會要求存取和變更網站資料的權限。

趨勢科技的網路安全產品團隊發現了一個惡意的Chrome擴充功能,將其命名為FacexWorm,它利用了多項技術來針對受影響瀏覽器所連到的虛擬貨幣交易平台,並且會透過Facebook Messenger散播。到目前為止只有少量使用者受到這惡意擴充功能影響,Chrome在趨勢科技警告前就已經移除許多這類的擴充功能。

FacexWorm並不新。它在2017年8月被發現,儘管當時它的意圖尚不明朗。但我們在4月8日注意到其突然出現密集的活動,這與德國、突尼西亞、日本、台灣、韓國和西班牙出現FacexWorm的外部報告一致。

我們的分析顯示FacexWorm的功能已經翻新。它保留了跟Digmine一樣會上傳和發送社交工程(social engineering)連結到受影響Facebook帳號好友的行為。但現在它還可以竊取FacexWorm所感興趣的網站帳號密碼。還能夠將受害者導向虛擬貨幣詐騙攻擊、將惡意挖礦程式碼注入網頁、重新導向攻擊者的虛擬貨幣推薦計劃連結,並且可以接收地址換成攻擊者的地址來劫持交易平台和網路錢包的交易。

雖然在檢查攻擊者地址錢包後,至今只發現一起比特幣交易被FacexWorm劫持,但我們不知道它利用惡意網頁挖礦賺得多少。

圖1、FacexWorm的感染鏈

散播

FacexWorm透過Facebook Messenger的社交工程連結散佈。這些連結會導向一個假YouTube網頁,要求不知情的使用者同意並安裝一個解碼器擴充功能(FacexWorm)以便在網頁播放影片。接著它會要求存取和變更網站資料的權限。

圖2、假YouTube網頁要求使用者安裝FacexWorm

圖3、FacexWorm所發送訊息的範例