最近,勒索病毒 Ransomware (勒索軟體/綁架病毒)的行為成了大家討論的重點,例如:GOOPIC 給予的贖金支付期限特別長、RAA 會偷取密碼、最新的 JIGSAW 變種則提供了線上聊天支援,而這些還只是六月份出現的案例而已。不過,在這些新的行為當中,最特殊的還是MIRCOP 加密勒索病毒。

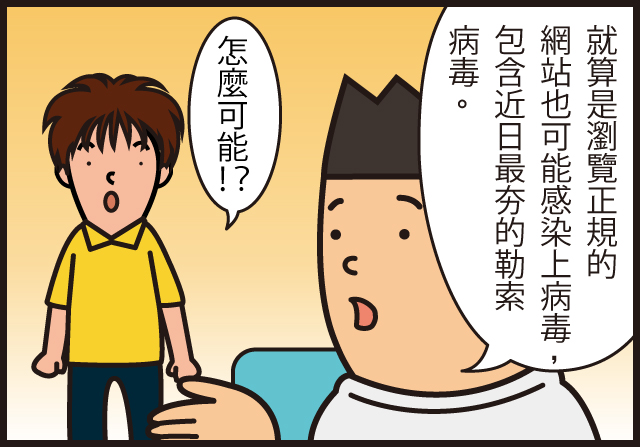

MIRCOP 加密勒索病毒 (趨勢科技命名為 RANSOM_MIRCOP.A) 會將一切怪罪到受害者身上,並且還不提供如何支付贖金的指示,事實上,它顯然假設受害者已經知道該如何「歸還」款項。

圖 1:MIRCOP 的勒贖訊息。

此處的重點在於「歸還」這件事,就整個情況看來,受害者似乎心知肚明該將贖金支付給誰,引用「蓋伊·福克斯」面具頭像的勒索訊息似乎暗示受害者「偷了」某知名駭客激進團體的東西,並且威脅受害者如不歸還這筆金額,將採取進一步行動。

編按:蓋伊·福克斯面具是根據蓋伊·福克斯的面容加以風格化而描繪成的一種肖像。這位火藥陰謀計劃中最著名的成員曾於1605年企圖在倫敦炸毀上議院但未成功。插畫家大衛·勞埃德將蓋伊·福克斯的臉部肖像設計成有著特大的笑容、透紅的雙頰、開開往上翹的八字鬍、以及下巴上有著細細尖尖垂直鬍鬚樣子的風格。1982年所出版的《V怪客》漫畫以及2006年所改編的同名電影都將這樣風格的肖像用作為故事情節的主要元素,使得該肖像已然成為各式各樣抗議活動的象徵。自其在網路論壇上出現之後,網路駭客組織團體「匿名者」便在2008年的佔領運動「Chanology 行動」中使用這種風格的面具肖像,也曾在世界各地其他的反政府、反體制的示威遊行中使用過,使得該面具成為眾所周知匿名者組織的象徵符號。

以上來自維基百科: 蓋伊·福克斯面具