智慧型手機也存在著與電腦一樣被勒索病毒 Ransomware綁架的風險

用智慧型手機拍下來的照片,你有確實備份了嗎?智慧型手機也存在著與電腦一樣被勒索病毒 Ransomware (勒索軟體/綁架病毒)威脅的風險。一旦感染上這樣的病毒,你將有可能無法開啟保存在手機裡的照片及影片。

趨勢科技曾經做過一個【勒索病毒搞什麼鬼?趣味調查】,多數人對勒索病毒的心態是選擇「等碰到了再說,現在沒想那麼多」。

以下是一般人對勒索病毒的心態排行:

看來多數人是抱著碰運氣的僥倖心態,不過小編要提醒大家:沒有亂點網頁或連結,並不保證有免疫力,因為瀏覽合法的官方網站也會中毒!?一次看懂勒索病毒四個地雷,還有開啟 WORD 附件也會中招!當然備份是一定要有的好習慣,請記得遵守 3-2-1 原則。

別讓你的血汗錢,成詐騙集團年終獎金

也許正因為這種心態,使得勒索病毒威脅一再得逞。利字當頭一切向錢看,也使得勒索病毒的攻擊更加針對性,比如迫使醫院改用紙本作業,甚至病人不得不轉院;加密勒索病毒還看準警察局缺少IT專業人士,一再挑戰執法單位,迫使美國小鎮警察局支付贖金;最不可思議的是,台灣還發生了一例攻擊城隍廟內部文書處理系統的案例。

美國聯邦調查局 (FBI) 在九月曾經發出一份資安通告,呼籲受害者出面報案,好讓他們能夠「更全面掌握當前的威脅情勢以及使用者的受害情況。」這份通告指出,光是單一勒索病毒變種每天就可感染高達 100,000 台電腦。再對照另一項資訊:趨勢科技光在今年上半年就發現了 79 個新的勒索病毒家族,這數字較 2015 年一整年的數量成長了 179%。

根據趨勢科技接獲的案例回報顯示,今年第一季感染勒索病毒 Ransomware的受害企業當中,近三成是重複感染,未經修補伺服器的安全漏洞形成防護空窗。有 IT 專業人員的企業都如此了,那麼個人用戶更得確實做好防護,許多經驗顯示乖乖付費,從此被當肥羊 ,別讓你的血汗錢,成詐騙集團加菜金!

99% 的勒索病毒都是透過電子郵件或網站連結進行散播攻擊

根據趨勢科技 Trend Labs 報告發現:99% 的勒索病毒都是透過電子郵件或網站連結進行散播攻擊。每天有100 次掉進駭客陷阱的風險!臺北市某公司會計人員收到一封標題為「免費抽iphone 」的電子郵件,一打開”中獎名單”附檔,電腦中的檔案立刻被勒索病毒攻擊!「你的檔案已被加密,支付 600 美金索取解鎖金鑰, 96 小時後贖金加倍,倒數計時開始 !!」

今年五月美國電子商務巨擘 Amazon 的使用者陸續接到通知,請他們小心提防大規模網路釣魚(Phishing)詐騙。估計有 3,000 萬封,甚至另有估計一億封假冒該網站名義所發出Amazon.com 訂單出貨通知的垃圾郵件,寄件人地址為「auto-shipping@amazon.com」,主旨為「Your Amazon.com Order Has Dispatched (#code)」(您的 Amazon.com 訂單已出貨 (#編號))。

該郵件內文為空白,僅附上一個 Microsoft Word 文件,這個 Word 文件的內容也是空的,但卻含有一些原本用來將常用操作自動化的巨集程式碼。許多受害者收到這個惡意檔案的使用者當看到畫面上要求啟用巨集以閱讀文件內容時,通常會不自覺地照做,因此就會從某個網站下載Locky 勒索病毒到電腦。

避開 5 個 NG網路習慣,遠離網路釣魚以假亂真

以下一些案例,教大家如何避開幾個 NG網路習慣,讓這些外表難以辨的網路詐騙份子,尤其是網路釣魚,離你愈遠愈好。

![]() NG行為1:打字太快,不小心按到其他的鍵

NG行為1:打字太快,不小心按到其他的鍵

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

「外洩嗶聲」是趨勢科技的系列研究,用意在凸顯呼叫器/傳呼機技術(台灣一般稱為B.B.Call或Call機)的弱點及它如何讓受影響公司的重要活動面臨危險。這個研究檢視了仍在日常運作中使用呼叫器/傳呼機的不同產業。系列文章從醫療單位使用的呼叫器/傳呼機開始 – 外洩嗶聲:醫療產業內的未加密傳呼機訊息,不過醫院並非最後一個還在用呼叫器/傳呼機的產業。

我們對美國和加拿大等國家未加密傳呼訊息的分析顯示,關鍵基礎設施如核電廠、變電所、發電廠、化工廠、國防承包商,及其他工業環境如半導體廠、製造廠及暖通空調(HVAC)公司等至今都仍在使用傳呼機。

不幸的是,趨勢科技發現傳呼機所使用的通訊並不安全。由於傳呼訊息通常沒有加密,所以攻擊者甚至可以遠距離地看到傳呼訊息 – 攻擊者所需要的只是對軟體定義無線電(SDR)有些了解,以及一個價值20美元的工具。

這項研究檢視惡意分子能用外洩的傳呼訊息來獲取被動情報的方法。被動情報代表的是連網或連線組織無意間洩露的資訊。我們發現,大量企業通常認為機密的資訊令人不安地會透過未加密傳呼訊息輕易地取得。像是我們可以看到下列工廠/運作的相關訊息:

任何具有動機的攻擊者都可以利用這些資料來進行有效的社交工程攻擊。因此,每個組織都有被進行針對式攻擊的危險,可能後果包括了產業間諜、失去客戶忠誠度和信任,以及更極端的情況如破壞公共設施造成傷亡的恐怖攻擊。

這份研究包含數個案例研究,說明我們在傳呼訊息所看到的資訊,第三方可以如何加以使用及對仍使用傳呼機之組織的建議。到這裡觀看關於傳呼機的全部報告 – 查看外洩嗶聲:業界環境內未加密的傳呼機訊息。

在本文發文幾天後, 勒索病毒LOCKY 傳出一波新的散播方式,駭客先盜用Facebook帳號,再以私訊分享偽造的圖片,誘拐被害者下載惡意瀏覽器外掛,再暗中植入Locky > 相關報導 (11/23 更新)

提到 Locky ,不得不提到年初的這個案例:Locky 勒索軟體迫使醫院緊急將所有電腦關機,改用紙本作業,四月在台灣有傳出大量散播案例,它利用一封看似發票的信件主旨,加上使用者對 Microsoft Word 檔比較沒有防備的心態,造成不少台灣民眾檔案被綁架。詳情請看:從勒索軟體 Locky 加速散播,看巨集惡意軟體新伎倆

現在它的變種又來了,藉著改良版的漏洞攻擊套件散播,專門攻擊本地端安裝的 Revive 和 OpenX 開放原始碼廣告伺服器,而且台灣是遭攻擊排行榜第一名 !

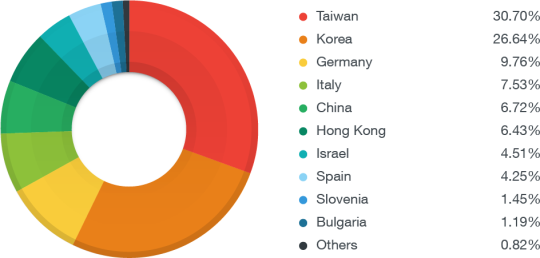

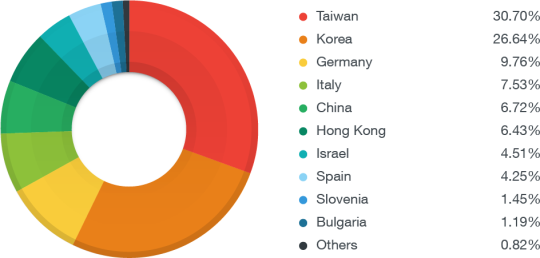

最近出現了一個新的漏洞攻擊套件專門散布新版的 Locky勒索病毒 Ransomware (勒索軟體/綁架病毒),這個新的漏洞攻擊套件稱為「Bizarro Sundown」,其第一個版本出現在 10 月 5 日,隨後在 10 月 19 日又再度出現第二個版本。此威脅的主要受害者分布在台灣和韓國。Bizarro Sundown 和其前身 Sundown 在

專門攻擊本地端安裝的 Revive 和 OpenX 開放原始碼廣告伺服器

ShadowGate 攻擊行動在 2015 年首次現身,專門攻擊本地端安裝的 Revive 和 OpenX 開放原始碼廣告伺服器。這些伺服器一旦遭到入侵,就會成為漏洞攻擊套件散布惡意程式的門戶。此攻擊活動相關的一些網域之前曾經遭到封鎖。但最近,趨勢科技發現該攻擊行動又使用了 181 個遭到入侵的網站來散布惡意程式。今年 9 月, ShadowGate 利用 Neutrino 漏洞攻擊套件來散布 Locky 勒索病毒變種 (被加密的檔案副檔名為「 .zepto」)。10 月 5 日,這項攻擊改用 Bizarro Sundown 漏洞攻擊套件。兩星期後 (也就是 10 月 19 日),Bizarro Sundown 出現修改後的版本 (也就是 GreenFlash Sundown)。

攻擊行動會在周末暫停重新導向的動作,並且暫時移除受害網站上專門用來重導使用者的腳本

Bizarro Sundown 的受害者數量變化頗令人玩味:其受害者數量在周末會下降為零。

趨勢科技觀察到 ShadowGate 攻擊行動會在周末期間暫停重新導向的動作,並且暫時移除受害網站上專門用來重導使用者的腳本,等到上班日才又恢復正常。在分布情況方面,半數以上的受害者都在台灣和韓國。其次是德國、義大利和中國。