2016 年,趨勢科技與 ISMG 合作,針對金融、醫療與政府機構進行了一項問卷調查,以期更了解他們在勒索病毒方面所面臨的挑戰。調查的結果有些令我們訝異,有些則和我們在 2016 一整年看到的情況大致相符。

大多數網路犯罪集團都會在攻擊當中運用到勒索病毒,而且幾乎所有的漏洞攻擊套件都會散布勒索病毒

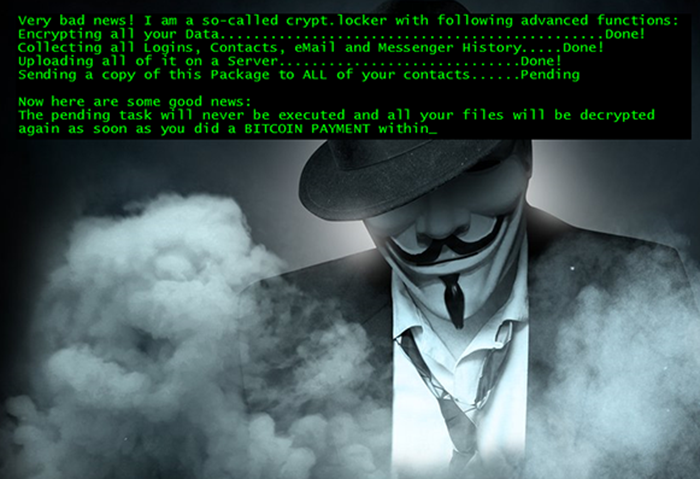

我們都知道,勒索病毒 Ransomware (勒索軟體/綁架病毒)已成為今日企業的一大頭痛問題,而 2016 年當中也出現了多起重大案例。根據趨勢科技發現,新勒索病毒家族的數量較去年成長了 748% ( 2015 年僅 29 個,2016 年竄升至 246 個),顯然這項犯罪手法在網路犯罪集團之間已掀起一股旋風。絕大多數網路犯罪集團現在都會在攻擊當中運用到勒索病毒,而且幾乎所有的漏洞攻擊套件都會散布勒索病毒。可知勒索病毒已成為企業機構的一大威脅,也因此我們才想進一步了解這項威脅對企業機構和政府機關有何影響。讓我們一起來看看這項調查發現了什麼。

超過 53% 的企業機關都曾經成為勒索病毒的受害者;有 15% 的受訪者不曉得自己是否曾經受害

首先,過去一年當中有超過 53% 的企業機關都曾經成為勒索病毒的受害者。此外我們也發現,有 15% 的受訪者不曉得自己是否曾經受害。若依產業來看,我們發現金融業的防護似乎做得較好,因為金融業只有 33% 曾經受害,但政府機關則有 67% 曾經受害。這一點在我們的意料之內,因為金融機構在資安上的支出通常大於政府機關。有 75% 的受訪者表示,勒索病毒攻擊在過去一年似乎稍微或大幅增加,這與我們的研究結果以及我們在客戶端看到的情況一致,讓我們更確定犯罪集團現在比以往更常利用這項威脅。

大約每五家企業機關就有一家表示每個月會遇到 50 次以上的攻擊,而每個月至少遇到 5 次以上攻擊的則高達42%

其次一項特別引起我們注意的是受訪者遭受攻擊的次數。調查顯示,大約每五家企業機關就有一家表示每個月會遇到 50 次以上的攻擊,而每個月至少遇到 5 次以上攻擊的則高達42%。這突顯出一項眾多企業所面臨的重大挑戰:企業必須成功偵測並攔截每一次的攻擊,但歹徒卻只需成功一次就能得逞。另一項企業所面臨的威脅:針對性攻擊,也是同樣情況。我們現在越來越常看到歹徒在日常攻擊行動當中採用類似的手法。 繼續閱讀

去年三月趨勢科技研究團隊發現一個俗稱的「

去年三月趨勢科技研究團隊發現一個俗稱的「