剛上網興致正高昂,點了一個頁面,差一點被跳出的病毒警告訊息給嚇到,說我的電腦裡被掃到好多隻病毒,這些病毒會讓瀏覽器會常常掛掉;上網速度變烏龜;銀行帳密等個人資料都會被偷光;電腦被當作網路犯罪跳板…而且這訊息是剛上市的Windows 8 Security System” 發出的….該怎麼辦?

免費下載 Windows 8 ?!是網路釣魚;還有冒充Windows 8安全程式的假防毒軟體

人們開始在談論最近所推出的新作業系統 – Windows 8了。自然地,網路犯罪分子也不會放過這個機會,利用Windows 8來散播病毒,在萬聖節製造使用者更多恐怖氣氛。

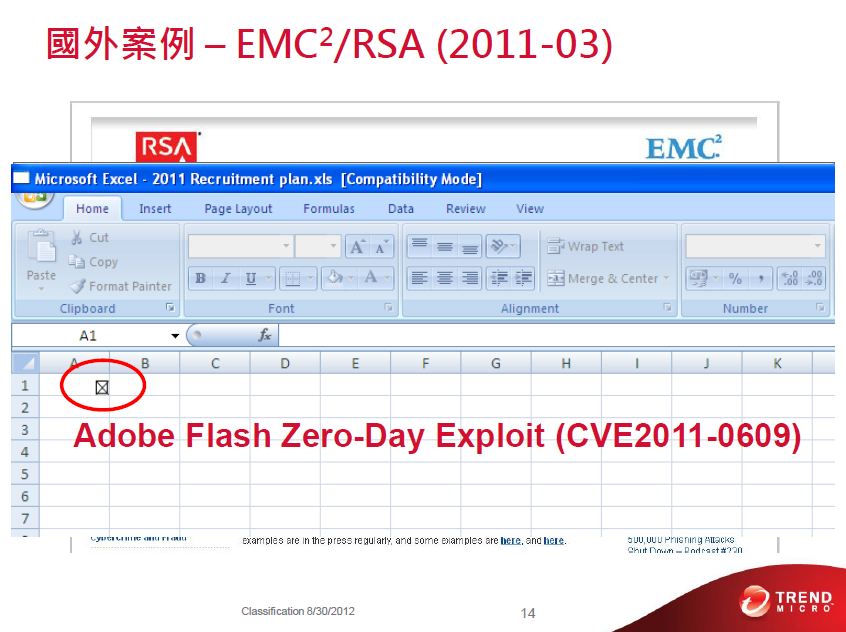

我們看到有兩個威脅會利用這款新作業系統的推出消息。第一個是典型的假防毒軟體。這個惡意軟體被偵測為TROJ_FAKEAV.EHM,當使用者訪問惡意網站時就可能會碰到。Google曾經提出的報告,網路上的惡意程式中,有15%是假的防毒軟體所造成的,而這些假防毒軟體已經進化到集團操作,可以欺騙搜尋引擎的網站排名機制,用作弊的方式讓刻意製作好的假防毒軟體的網站搜尋排序在前面,塑造高下載率的假象。

如上圖所示,這個惡意軟體會顯示假掃描結果來恐嚇使用者購買假防毒軟體,就跟一般的假防毒軟體變種一樣。那這惡意軟體有何不同之處呢?就在於它被包裝成是給Windows 8所用的安全程式。要騙你花錢買所謂的”防毒軟體”,否則瀏覽器會常常掛掉;上網速度會變烏龜;銀行帳密等個人資料都會被偷光;電腦被當作網路犯罪跳板….如果你乖乖付錢,那可就引狼入室了,你買到的是沒有防禦功能的假防毒軟體,其中的惡意程式,還可能會被偷信用卡帳號資訊。(關於更多假防毒軟體手法,請看這裡)

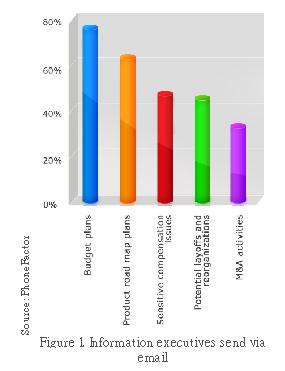

另一個威脅是網路釣魚(Phishing)郵件,會誘騙使用者去連上一個號稱可以免費下載Windows 8的網站。但實際上並沒有免費的作業系統,而是被導到一個釣魚網站來要求個人識別資料(PII),如電子郵件地址、密碼、姓名等可以在地下市場兜售或用於其他網路犯罪活動的資訊。

高人氣可能帶來風險

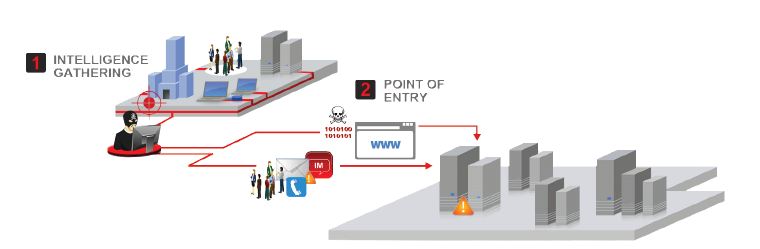

這是典型的網路犯罪份子會利用任何受注目的新技術推出,來最大化他們惡意軟體、垃圾郵件和惡意應用程式的散播。我們之前所報導過的惡意Instagram和憤怒鳥上太空應用程式,就緊接著Facebook收購這家照片分享應用程式的消息出現。同樣地,惡意版本的Bad Piggies(壞蛋豬)也緊跟著正式應用程式的推出。

為了保持安全,使用者必須保持冷靜,在點下連結或訪問網頁前先想一向,尤其是那些聲稱會免費提供最新產品或軟體的訊息。如果一件事好得太不真實,那通常就有問題。想了解更多網路犯罪份子如何透過有效的社交工程陷阱( Social Engineering)來誘騙使用者入局,我們的數位生活電子指南 –「社交工程如何運作」提供了全面的介紹。

趨勢科技PC-cillin 2013雲端版可以偵測和刪除像TROJ_FAKEAV.EHM的假防毒軟體,並且封鎖相關網站。也會在相關垃圾郵件(SPAM)進入使用者信箱前就加以封鎖。

@原文出處:They’re here: Threats Leveraging Windows 8作者:趨勢科技Gelo Abendan

◎延伸閱讀

《針對Windows 8 趨勢科技推出資安防護雙APP 》SafeGuard(網頁威脅過濾器)、Go Everywhere(行動裝置定位器)

【山寨版有夠詐】依 IP 更換詐騙內容, 只感染搜尋結果來源用戶….

網站排名暗黑 SEO手法:美國期中選舉民調結果被假防毒軟體動手腳

搜尋 “JavaScript Unpacker “解壓縮程式嚇然發現假防毒軟體FAKEAV 程式

當心找到假 YouTube頁面及Flash安裝器,搜尋影片勿亂看

想了解更多關於網路安全的秘訣和建議,只要到趨勢科技粉絲網頁 或下面的按鈕按讚

【立即下載試用PC-clin 2013 雲端版 臉書地雷區 bye bye~】

◎ 免費下載防毒軟體:歡迎即刻免費下載試用PC-cillin 2013 即刻【按這裡下載】

◎ 歡迎加入趨勢科技社群網站

在「重設你的密碼 ?」畫面上按一下「重設密碼 」。

在「重設你的密碼 ?」畫面上按一下「重設密碼 」。