一起鎖定某跨國企業法務部門三名員工的「魚叉式網路釣魚(Spear Phishing)」郵件能逞嗎?

針對性攻擊要能成功,很重要的一點是歹徒必須根據受害者的防禦機制而調整及改進其攻擊方法,其中包含「魚叉式網路釣魚(Spear Phishing)」

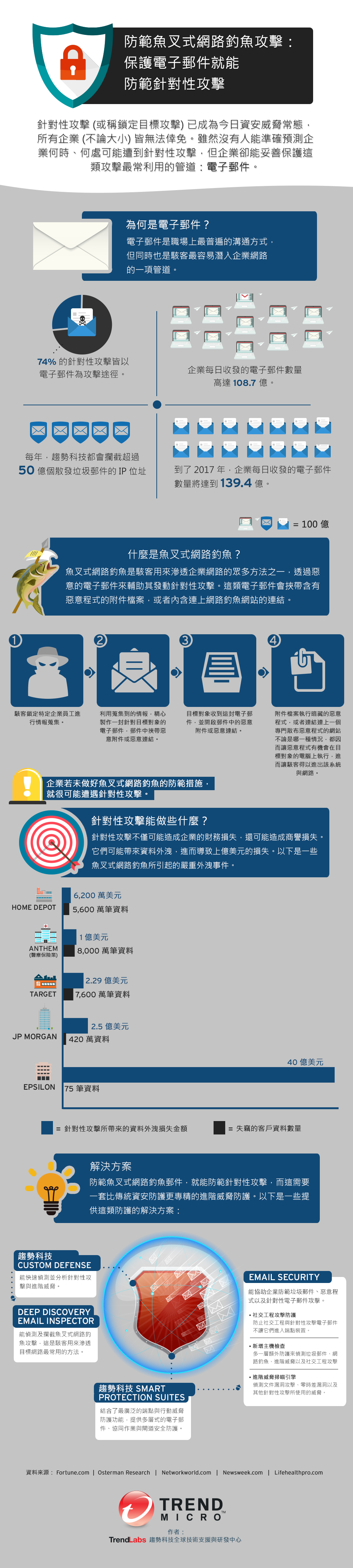

魚叉式網路釣魚通常鎖定特定個人或某機構的特定員工及其社群媒體帳號 (如 Twitter、Facebook 和 LinkedIn),它們會精心製作出很有說服力的電子郵件內容,並且在電子郵件當中挾帶可造成感染的附件檔案和連結。一旦開啟檔案或連結,就會執行惡意程式或將使用者導向某個網站。接下來,駭客就能建立其祕密通訊網路,然後朝攻擊的下一階段邁進。

檢視「防範魚叉式網路釣魚:保護電子郵件如何能夠防止針對性攻擊」

2015年稍早,醫療保險公司 Anthem Inc. 發出聲明表示自己發生了一起大規模的資料外洩,導致 8,000 萬名客戶受到影響。根據媒體報導,駭客經由一項精密的針對性攻擊/鎖定目標攻擊(Targeted attack ) 取得了進入 Anthem 公司 IT 系統的權限,進而竊取系統上儲存的個人資料。有些人對於企業資料外洩事件或許略知一二,但很少有人知道實際發生的經過以及網路犯罪集團所用的手法。

在所謂的「針對性攻擊/鎖定目標攻擊(Targeted attack ) 」當中,駭客必須擁有相當高的專業技能以及充裕的資源來進行這類長期的計謀。針對性攻擊要能成功,很重要的一點是歹徒必須根據受害者的防禦機制而調整及改進其攻擊方法。

駭客會利用各種最新時事、業務相關內容,以及攻擊目標可能有興趣的資訊來從事社交工程(social engineering )攻擊。此外,後門程式、零時差或軟體漏洞攻擊、水坑式攻擊、魚叉式網路釣魚等等,也是歹徒經常用來竊取資訊的技巧。

雖然一般的網路釣魚(Phishing)和魚叉式網路釣魚所使用的技巧類似,但兩者之間還是有所差別。網路釣魚基本上是一種針對大量目標的亂槍打鳥式攻擊,但魚叉式網路釣魚則是專門針對特定目標。兩者的差異在於,一般的網路釣魚(Phishing)相對單純,歹徒一旦偷到受害人的資料 (如網路銀行登入資訊),就算達到目的。但對於魚叉式網路釣魚來說,取得登入資訊或個人資訊通常只是攻擊的開端,這是歹徒進入目標網路的手段,只能算是的跳板而已針對性攻擊/鎖定目標攻擊(Targeted attack ) 。

何謂魚叉式網路釣魚攻擊?

前面提到,魚叉式網路釣魚是專門針對特定對象的網路釣魚(Phishing),其對象通常是某個機構,其最終目標是取得機密資訊,其技巧則包括:假冒他人名義、使用迷人的誘餌、避開安全機制 (如電子郵件過濾及防毒) 等等。預算和一般網路釣魚(Phishing)的都會誘騙目標對象開啟郵件中的附件檔案或點選郵件中的連結。 繼續閱讀