自從現身以來即一直不斷演進的 CERBER勒索病毒 Ransomware (勒索軟體/綁架病毒)最近又出現新的變種 (趨勢科技命名為:VBS_CERBER.DLCYG、RANSOM_CERBER.ENC、RANSOM_CERBER.VSAGD 及 TROJ_CERBER.AL),這次它使用了一個獨立的勒索病毒載入程式來躲避機器學習機制的偵測。

一旦偵測到系統正在虛擬機器或沙盒模擬環境上執行, 即終止執行

CERBER 勒索病毒 Ransomware (勒索軟體/綁架病毒)家族已開始採用一種讓自己更難被偵測的新技巧:專為躲避機器學習技術而設計的獨立載入程式。這個載入程式可將 CERBER 的程式碼注入某個執行程序當中執行。

CERBER 變種會經由電子郵件進入使用者系統,郵件內含 Dropbox 網站連結,點選之後會下載一個自我解壓縮檔案,一旦執行了該檔案,系統就會遭到感染。此勒索病毒包含多個檔案,最值得注意的是一個勒索病毒載入程式,該程式負責檢查目前系統是否在虛擬機器或沙盒模擬環境上執行。除此之外,還會檢查系統上是否安裝了某些分析工具和防毒軟體。一旦發現上述狀況,就終止執行,否則就將勒索病毒載入系統中。

透過這些額外檢查步驟,並且將病毒直接載入執行程序當中執行,CERBER 就能避開機器學習機制的偵測。此設計對於檔案分析靜態機器學習來說將是一大考驗,因為靜態機器學習只會分析檔案的內容當中是否含有惡意行為,而不管檔案的執行方式如何。不過,若遇到多層式惡意程式防護產品,這類勒索病毒依然只能束手就擒,因為多層式防護並非只仰賴機器學習技術。

假冒公共事業機構名義發送電子郵件,內含 Dropbox 連結

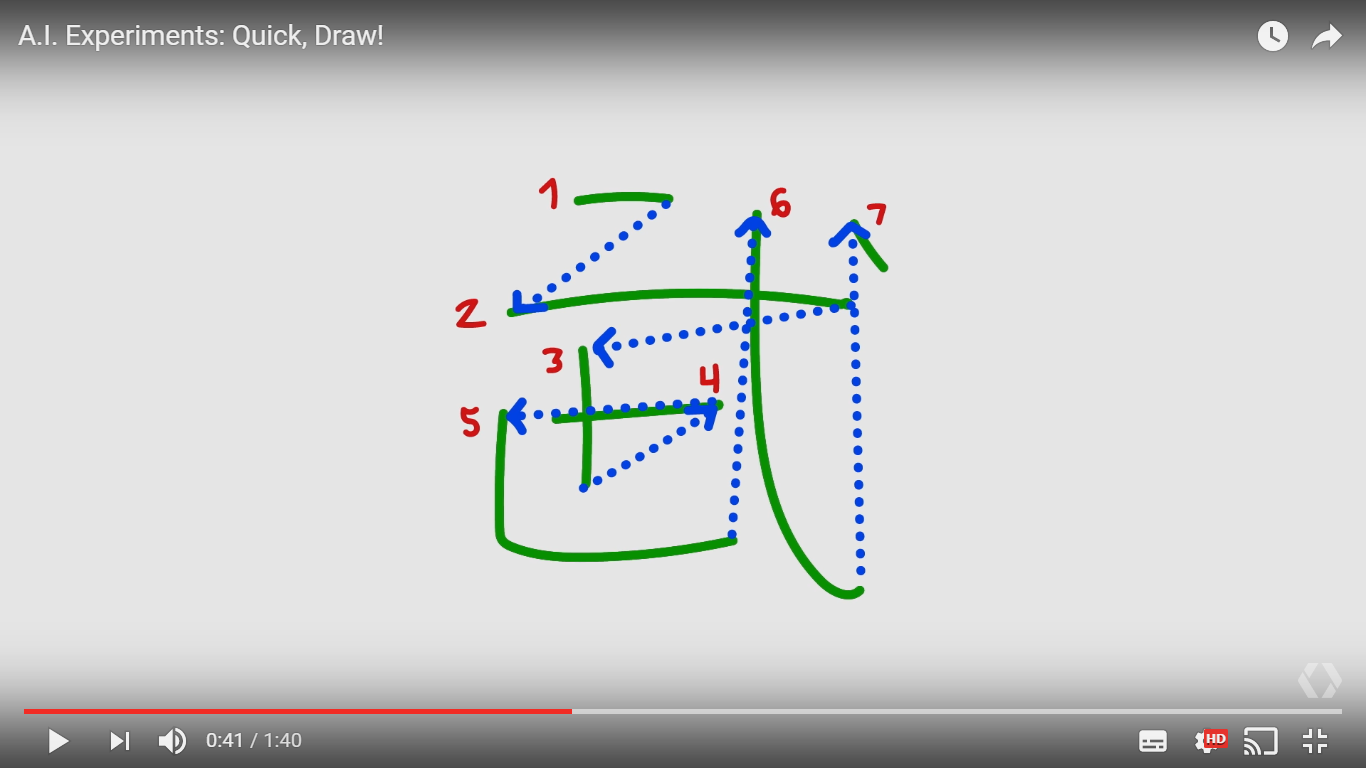

一般來說,勒索病毒大多經由電子郵件散布,這個新的 CERBER 家族亦不例外。它曾假冒多家公共事業機構名義發送電子郵件,這些電子郵件內含 Dropbox 網站連結,點選之後會下載一個自我解壓縮檔案,提供該檔案的應該是駭客的 Dropbox 帳號。一旦受害者點選郵件內的連結,就會下載檔案,使系統遭到感染。下圖顯示該程式的感染過程。

圖 1:Cerber 的感染過程。

受害者下載的自我解壓縮檔案解開之後會出現三個檔案:一個是 Visual Basic 腳本、另一個是 DLL 檔案、最後一個是看似設定檔的二進位檔案。在趨勢科技所發現的其中一個樣本當中,這三個檔案的名稱分別為:「38oDr5.vbs」、「8ivq.dll」以及「x」,不過並非每個樣本都一樣。 繼續閱讀