Microsoft 宣布停止支援舊版的 Internet Explorer 瀏覽器,也就是 IE 8、9、10。這項聲明是 2016 年 1 月份例行安全更新 (Patch Tuesday) 所發布消息之一,同時間發布的其他消息還有 Windows 8 也將終止支援。這意味著,Microsoft 將不再更新舊版的 IE 瀏覽器,即日起唯有使用最新的 IE 版本 (Internet Explorer 11) 才能獲得更新和修補 (除少數例外之外) 。不論是一般使用者或企業用戶,只要沒有升級到最新的瀏覽器版本,就有可能暴露在危險當中。

舊版的 IE 瀏覽器將不再收到任何修補程式,任何有關舊版

瀏覽器的安全問題也將不再修正,如此一來,使用舊版瀏覽器的系統將無法抵抗新發現的威脅。萬一出現新的專門針對舊版 IE 的零時差漏洞攻擊,系統將因無修補程式可用而受到攻擊。此一漏洞修補落差將隨著時間而擴大,其潛在攻擊風險也將越來越高。過去,IE 瀏覽器一直是漏洞攻擊套件最愛的目標,最近就出現了專門攻擊 Hacking Team 資料外洩 揭露之某漏洞的案例。

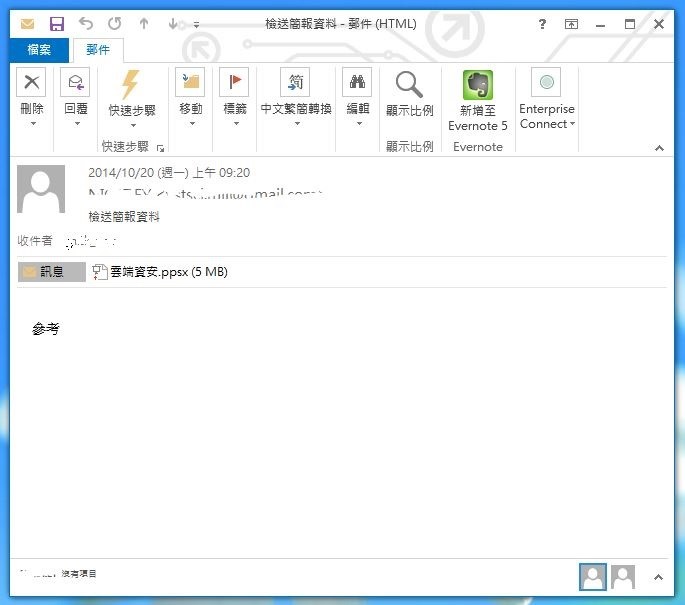

目前還有相當多的使用者仍暴露在危險當中,根據 Net Market Share 在 2015 年 12 月所做的瀏覽器使用率調查顯示,將近 20% 的使用者仍在使用舊版 IE 瀏覽器:

圖 1:2015 年 12 月瀏覽器使用率調查。

此問題的解決之道,依然是升級至最新版的瀏覽器。升級至最新版本不僅可以藉由新版本的功能來提升安全,還可提供更順暢的使用體驗,並且符合最新的網站標準。不過,有些企業可能需要更多時間來測試並解決瀏覽器相容性問題,避免其仰賴 IE 的內部網站應用程式無法運作。針對這類企業,Microsoft 的EMET 倒是一個相當不錯的實用工具。 繼續閱讀

和衛星電視都製作了許多精彩的內容,但也有很多是垃圾節目,身為消費者的我們會試著去進行篩選。但就如我們都會發現的,要找到對我們來說重要而有意義的內容是件困難的工作。你需要依賴別人的意見,而不是靠自己痛苦的坐在電視前研究哪些會有意義。沒人想要在沒有好處的事情上浪費時間。

和衛星電視都製作了許多精彩的內容,但也有很多是垃圾節目,身為消費者的我們會試著去進行篩選。但就如我們都會發現的,要找到對我們來說重要而有意義的內容是件困難的工作。你需要依賴別人的意見,而不是靠自己痛苦的坐在電視前研究哪些會有意義。沒人想要在沒有好處的事情上浪費時間。