一般我們在分析一項威脅時,都會將其惡意程式當成元凶或主要對象來分析。然而,研究其他相關的元件卻可以看到威脅的全貌,反而能比單獨研究二進位程式碼掌握更多的細節。

唯有將目光放遠,超越惡意檔案,才能看出一群原本不相干的網路釣魚(Phishing)郵件,其實都是同一起肆虐全球銀行和金融機構的攻擊行動。駭客利用其他銀行的電子郵件帳號來發送網路釣魚(Phishing)郵件到他們鎖定的銀行,企圖進入該銀行的電腦,進而加以遠端遙控。我們將這起攻擊行動稱為「Cuckoo Miner」(杜鵑鳥礦工)。因為駭客侵占合法電子郵件信箱的手法,很像杜鵑鳥欺騙別的鳥來養大它們的雛鳥、進而鳩佔鵲巢的方式很像。

除了攻擊行動本身的資料之外,我們也發現這起行動和其他攻擊有所關聯: HawkEye、CARBANAK 以及 GamaPOS。

Cuckoo Miner 攻擊行動的第一步

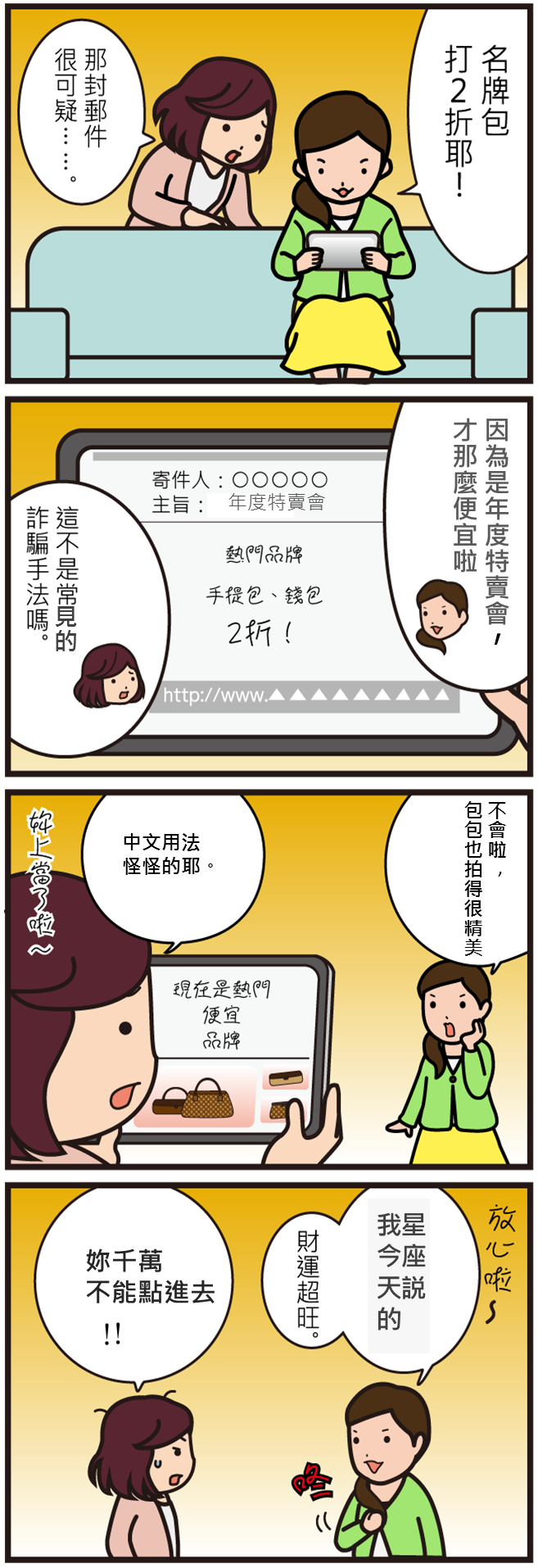

想像一下以下情境:某家大型金融機構的出納櫃台人員 Bob 收到了一封電子郵件。這封電子郵件乍看之下一切正常,內文只有一行,接著就是另一家銀行的簽名資料,並且附上一個 Microsoft Word 文件附件檔案,叫做「ammendment.doc」。

圖 1:「垃圾」電子郵件。

Bob 開啟了這份 Word 文件,裡面寫道:「Hey….」 Bob 看了一頭霧水,索性關掉 Microsoft Word 文件並刪除這封郵件,接著繼續查看其他郵件。但他卻不曉得,光是開啟這份 Microsoft Word 文件,他就已經讓他的電腦 (以及整個分行) 的門戶洞開。

Bob 的情況並非特殊案例,這其實是一起大型的針對性攻擊/鎖定目標攻擊(Targeted attack )。

趨勢科技主動式雲端截毒服務 Smart Protection Network全球情報威脅網路在今年 8 月 4 日偵測到至少有 17 個國家 (包括印度、瑞士、美國等等) 境內的電子郵件伺服器 (不論在企業內或在雲端) 所屬的銀行和金融機構員工都收到了同樣的電子郵件。這些受害的機構皆位於歐洲、中東、非洲 (EMEA) 以及亞太地區 (APAC)。這些電子郵件只針對一群特定的收件人,而且只在該日發送以避免被察覺。

圖 2:受害伺服器分布地理位置。

使用多重 RAT 遠端存取工具

該行動使用的 Microsoft Word 文件會攻擊 CVE-2015-1770 漏洞,進而在系統內植入另一個檔案,該檔案會另外啟動一個「svchost.exe」執行程序。 但這個「svchost.exe」事實上是一個遠端存取工具 (RAT) 叫做「Utility Warrior」。

圖 3:svchost.exe。

不過,駭客還不光使用 Utility Warrior 這個 RAT 工具,他們在為期數個月的攻擊行動當中接連使用了多個 RAT 工具,最早可追溯至 2015 年 1 月,而且各工具的使用期間大多彼此重疊。

圖 4:不同期間所使用的 RAT 工具。

一旦 RAT 工具成功和幕後操縱伺服器取得聯繫,駭客就能自由操縱受感染的電腦,他們可透過 RAT 工具查看系統上有哪些資源、安裝了哪些程式、過濾端點裝置上的資料,此外,還可以從端點裝置直接下載資訊。

從駭客所使用的 RAT 工具非常廣泛就能看出,惡意程式作者在駭客圈內非常活躍,而駭客們彼此之間的關係也非常密切。此外我們也觀察到,駭客很樂意嘗試新的 RAT 版本,並且很快就能將新版 RAT 工具融入他們的攻擊行動當中。

重複使用的憑證以及與 CARBANAK 的淵源

此攻擊行動絕大多數的 RAT 工具使用的電子憑證都是簽發給一個名為「ELVIK OOO」的機構,而且有多個憑證是不斷重複使用。理論上,憑證中的序號是由憑證簽發機構所核發,而且 每個憑證都有自己的序號。

圖 5:憑證範例。

還有一件值得注意的是,我們也曾見過一個 Anunak (也就是 CARBANAK) 攻擊行動的樣本也是使用這個憑證來簽署。然而更重要的是其中含有「arablab」字樣:

圖 6:Arablab 字樣。

從我們擷取到的封包內容可看到「 ArabLab0 」字樣緊跟著一串16 進位碼:「 e4fd2f290fde5395 」,這其實就是一台殭屍電腦識別碼 (BOT ID),也就是:「 ArabLab0e4fd2f290fde5395」。

這個「Botnet傀儡殭屍網路」識別碼讓我們想起我們在 2014 年 6 月的一項研究發現。我們發現「arablab」是一位使用 Citadel 和 Zeus 來攻擊銀行的駭客。此外,值得一提的是,「arablab」也會利用 Microsoft Office 文件漏洞 CVE-2010-3333 來攻擊某些特定人士,並且從事奈及利亞 (419) 詐騙。儘管攻擊不同,但目標是一樣的,那就是:盜取錢財。 繼續閱讀