這則新聞說新竹市有碩士學歷,宋姓男子不滿施姓女友移情別戀美國男子,宋男在分手隔月竟假冒該女全名申請臉書帳號,並將臉書設定為”公開”,陸續惡意貼文,比如「我在美國那段時間都當美國男人的性奴隸ㄛ,這是我一輩子最光榮的事跡」,並刻意在「台中金錢豹酒店」打卡,PO文說「我真想到這上班…」。 法官認為,宋男年齡已屆不惑,竟以激烈手段嚴重毀損施女名譽。該男子被判偽造文書罪。 提醒大家在臉書發言請三思而後行,更別把臉書當作私人復仇工具,以免觸法。

同樣是臉書冒用事件,以下這故事讓小編想到本部落格提過有趣的手機與 iPad失而復得故事(找回手機只要一張辣妹照片和一把鐵鎚?),同樣是一張臉書大頭貼引發的精采故事,也都引發媒體報導,很精采,也很多省思

——————————————————————————————-

足球隊員和過世的虛擬女友:一張被高中同學冒用的臉書大頭貼,引發的荒謬/激勵故事?

“Babe 寶貝”網路上跟你親暱交談的真的是照片上的人嗎?

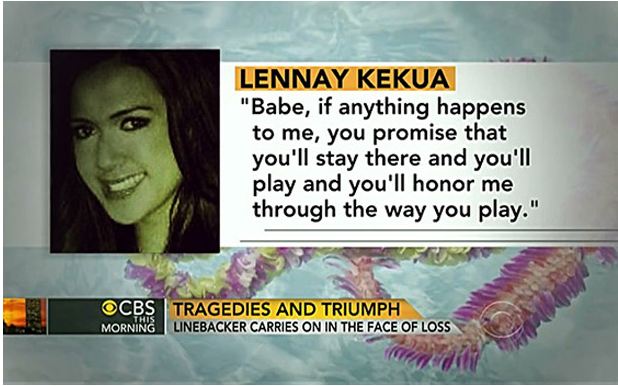

你有聽過激勵人心的美國聖馬大學後衛足球隊員Manti Te’o故事 嗎? 這裡是關於這「醜聞」的簡短版本:Manti 在網路上愛上一個名叫 Lennay 的女孩。他從未在「真實世界」裡見過她,不過已經把她當成了自己的女朋友。 2012年九月,就讀 史丹福大學女友 Lennay 在 Manti奶奶過世的同一天裡也因為白血病「走」了。這顯然地也激勵了Manti在賽季中帶領大學球隊「愛爾蘭戰士」打出好成績,以紀念他所逝去的親人們。 他還在之後的電視訪談中提到他的「過世女友」。後經媒體踢爆外祖母的故事是真的,但女友是假的。聖母大學召開記者會說明,指出Te’o並不是騙子,他也是這場騙局的受害者,是有人偽造了Kekua這個人的存在,他們只是網路上的情侶關係。

最後,人們發現這騙局背後是個名叫 Ronaiah Tuiasosopo 的南加州阿呆。 為什麼他要創造周密的計劃來唬弄一個有名的足球運動員?這原因可能只有他自己知道。但明顯地,他有非常多的時間。

Ronaiah 利用他高中同學 Diane O’Meara 貼在 facebook 臉書上的照片來創造出讓 Manti 陷入情網的 Lennay。然後利用社群網路和這可憐的傢伙聊天,並且在打電話時變造聲音。

Diane 完全不知道她的照片被用來欺騙 Manti,這個在醜聞爆發前她不認識也沒聽說過的人。 而當騙局被揭發後,Diane突然被推到全國的鎂光燈前,必須被電視台的新聞工作人員追逐,還在TODAY上接受採訪,陳述她個人的說法。

這是個只會發生在美國,發生在網路時代,一個完全荒謬的故事。我們不要浪費時間斥責這些年輕人(這裡指所有廿出頭的)所犯的過錯,但我們可以利用這個時間點來作個機會教育。 這故事所能學到的教訓很多。以下是給這扭曲的三角網路中每個角色的建議:

1.被冒用照片的女主角 Diane O’Meara – 要知道誰是你的朋友! 冒著被說是多管閒事的風險,O’Meara,你原本可以避免掉許多不必要的關注和污名化,如果你只接受你真正認識並在生活中有來往的人為臉書好友。僅僅只因為你跟某人一起上課,不代表你應該讓這個人來影響你的人生(數位或其他方式)。請看:「相信我,親愛的,你沒有八百個真正的好友」,然後開始移除好友。