儘管在疫情期間,電子郵件威脅仍持續攀升,而且網路釣魚網址的數量更趁勢成長。趨勢科技觀察到網路釣魚與電子郵件威脅情況依然持續。

最近,我們在追蹤網路釣魚活動時,觀察到一項結合網路釣魚郵件與詐騙網頁的技巧,此技巧利用一個網址來將使用者導向某個網路釣魚頁面,但其所在網域本身就是一個詐騙網站。

繼續閱讀

最近趨勢科技發現了一個 Negasteal 惡意程式 (亦稱 Agent Tesla) 的變種,會經由 hastebin 以無檔案病毒(fileless malware)方式散布 Crysis 勒索病毒 (亦稱為 Dharma)。這是我們首次發現 Negasteal 會散布勒索病毒。

就在幾個月前,Deep Instinct 披露了第一個使用 hastebin.com 來散布惡意內容的 Negasteal 變種。Negasteal 是 2014 年被發現的間諜程式,採用付費訂閱方式在網路犯罪地下論壇提供服務,其幕後集團隨時都在精進其躲避技巧以維持市場地位。

Crysis 則是一個涉及多起知名攻擊的勒索病毒,一直在不斷推出新的變種以及各種不同技巧。Crysis 也跟 Negasteal 類似,採用付費服務的方式來經營,提供所謂的勒索病毒服務 (RaaS) 供其他犯罪集團使用。

這是趨勢科技第一次看到這兩個惡意程式服務結合在一起。根據我們蒐集到樣本顯示,此變種是經由網路釣魚郵件散布,如圖 1 所示:

Kinsing附帶了數個shell腳本。這些shell腳本負責下載和安裝、移除或反安裝各種資源密集型服務和程序。這篇文章會重點介紹rootkit組件的作用。

我們上一次討論Kinsing惡意軟體是在2020年4月,當時我們分析其基於Golang的Linux程式會針對設定不當的Docker Daemon API端口植入虛擬貨幣挖礦程式。

隨著Shell腳本以及Linux惡意後門和程式的不斷發展,Kinsing作者會持續跟上腳步也不足為奇了。在本文中,我們會討論惡意軟體變種當前的功能,包括加入更難被受感染機器偵測到的功能。與Trident惡意軟體使用rootkit來隱藏虛擬貨幣挖礦程式的作法類似,Kinsing也整合了會預載程式庫的使用者模式rootkit。

惡意軟體本身附帶了數個shell腳本。這些shell腳本負責下載和安裝Kinsing後門程式,挖礦程式和rootkit,以及移除或反安裝各種資源密集型服務和程序。這些腳本與前面文章裡討論的腳本類似。這篇文章會重點介紹rootkit組件。

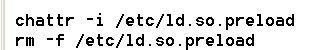

部署shell腳本的第一步是移除/etc/ld.so.preload(如果存在)。

這/etc/ld.so.preload檔案會在開機時將共享物件或程式庫路徑列表載入每個使用者模式程序,早於任何其他的共享程式庫 – 包括C執行時期程式庫(libc.so)。各Linux發行版本預設不會存在該檔案。因此,必須特意去建立。

繼續閱讀趨勢科技在2020年中報告裡討論了新冠狀病毒(COVID-19,俗稱武漢肺炎)疫情爆發如何迫使許多組織從實體辦公室轉移到虛擬辦公室,這樣的變化也造成了即時通和視訊會議軟體的興起,成為不可或缺的通訊工具。雖然這些應用程式為企業提供了維持員工之間溝通的方法,但也引起了惡意行為者的注意,他們總是想將新技術整合進惡意活動裡。

沒有任何軟體比視訊會議軟體Zoom更能定義2020,自疫情爆發以來就呈現著爆炸性的成長。鑑於其在學校、企業和個人的高使用率,網路犯罪分子將精力集中在對Zoom的攻擊也就不足為奇了。

關於Zoom最著名的惡意活動可能是”Zoombombing”,惡作劇者會侵入會議然後進行惡意行為,如散佈色情內容甚或只是單純的騷擾。

儘管很煩人,但Zoombombing在安全性方面通常是無害的。而另一方面,我們也發現會使用惡意軟體的Zoom攻擊,這會對組織和個人帶來更大的破壞。最常見的Zoom攻擊是會將惡意軟體跟Zoom安裝程式綁在一起。

在某些案例中,攻擊者會用假Zoom安裝程式來誘騙使用者安裝到電腦上。我們在五月看過會偽裝成Zoom安裝程式的惡意軟體案例。雖然一般使用者可能很難區分正常和偽裝的Zoom應用程式,但仔細檢查可以發現惡意版本的檔案大小明顯較大。

繼續閱讀您或許已經從 SolarWinds 那邊收到將其 ITSM 產品下線的建議。此一情況非常特殊,因為絕大多數的漏洞在修補之前,企業都會先透過某種防護機制 (如 IPS 偵測規則) 來爭取一些時間,等待廠商釋出修補更新,然後再進行測試和安裝,以盡可能減少對業務的衝擊。

所以,廠商會建議立即將產品下線是相當不尋常的事,這意味著使用該產品的風險非常之高。只不過,當您將該產品下線時,您將面臨沒有 ITSM 的風險 (儘管較小)。

企業內部有許多風險管理都是仰賴非資安產品來執行。

目前最能有效管理企業資安風險以提升企業安全的兩項措施,就是系統修補與資料備份。

企業已從勒索病毒 Ransomware (勒索軟體/綁架病毒)身上學會資料備份的重要性,至於系統修補則是為了維持營運及安全。系統修補的工作跟資料備份一樣,都是由非資安團隊負責,歸在 IT 系統管理 (ITSM:Information Technology Service Management) 底下。

系統修補牽動著網路資安的兩股力量:營運與安全性。營運是最重要的事,沒有了營運,企業也就沒有什麼東西需要保護。

繼續閱讀