下載免費 APP, Facebook 帳號竟被冒名進行網路釣魚詐騙、散發假貼文…最近趨勢科技發現惡名昭彰的 Facestealer 間諜程式在 Google Play 上再度利用 200 多款冒牌應用程式竊取使用者的 Facebook 登入憑證。

另外也發現了 40 多個冒牌的虛擬加密貨幣挖礦( coinmining )程式,宣稱提供虛擬加密貨幣的賺錢機會,誘騙使用者購買付費服務或點選廣告。除了引誘受害者購買假的雲端挖礦服務,還會試圖利用一些誘餌來騙取使用者的私密金鑰及其他虛擬加密貨幣相關的機敏資料。

最近我們發現 Google Play 上有多款應用程式專門竊取使用者的登入憑證和其他機敏資訊,例如私密金鑰。由於這些應用程式為數眾多且相當熱門 ,有的甚至累積數十萬次下載,或是擁有 4.5 顆星評價。另外還有冒牌挖礦程式,藉著捏造假評價宣稱已領到網站空投的 0.1 乙太幣(約 240 美元),藉以騙取錢包中的 100 美金,並進一步蒐集私密金鑰與助記詞。

以下我們深入研究幾個跟健身、相片編輯、濾鏡還有挖礦程式有關的惡意應用程式:

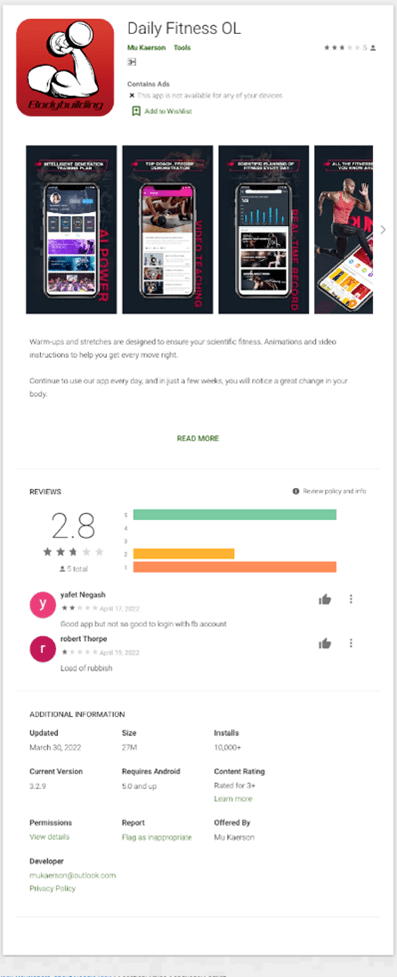

- Daily Fitness OL

- Enjoy Photo Editor

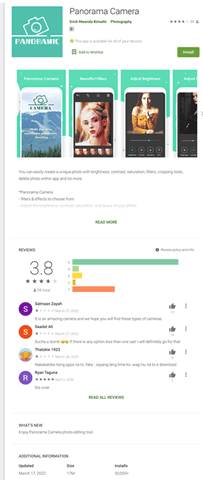

- Panorama Camera

- Photo Gaming Puzzle

- Swarm Photo

- Business Meta Manager

- Cryptomining Farm Your own Coin

專門竊取密碼的 Facestealer 間諜程式變種偽裝成健身、相片編輯等 200 多個應用程式

Facestealer 間諜程式最早是在 2021 年的一篇文章當中所披露,該文章詳細描述它如何在 Google Play 上利用冒牌應用程式竊取使用者的 Facebook 登入憑證。這些被偷的登入憑證將用來登入受害者的 Facebook 帳號以從事各種惡意活動,如:網路釣魚詐騙、散發假貼文、散發廣告。如同另一個名為「Joker」的行動惡意程式一樣,Facestealer 會經常修改程式碼,進而製造出許多變種。這個間諜程式從被發現以來,一直是 Google Play 的頭痛問題。

近期我們在研究行動惡意程式時發現了 200 多個 Facestealer 的冒牌應用程式,並已收錄到趨勢科技行動應用程式信譽評等服務 (MARS) 資料庫當中。

其中有一個應用程式叫做「Daily Fitness OL」,它偽裝成一款健身應用程式,宣稱提供完整的健身項目與示範影片。但就像它最早的變種一樣,它其實會竊取使用者的 Facebook 登入憑證。

當這個應用程式啟動時,它會發送一個請求至「hxxps://sufen168[.]space/config」這個網址來下載經過加密的組態設定。經過我們分析,這個請求會傳回以下組態設定內容:

`eXyJkIjowLCJleHQxIjoiNSw1LDAsMiwwIiwiZXh0MiI6IiIsImkiOjAsImlkIjoiMTE1NTYzNDk2MTkxMjE3MiIsImwiOjAsImxvZ2luX3BpY191cmxfc3dpdGNoIjowLCJsciI6IjcwIn0`

經過解密之後,其實際的組態設定內容如下:

{“d”:0,”ext1″:”5,5,0,2,0″,”ext2″:””,”i”:0,”id”:”1155634961912172″,”l”:0,”login_pic_url_switch”:0,”lr”:”70″}

組態設定中的 “l” 是一個旗標,用來控制是否要顯示畫面來要求使用登入 Facebook。使用者一旦登入 Facebook,應用程式就會啟動 WebView (內嵌瀏覽器) 來載入組態設定中的某個網址,如:「hxxps://touch[.]facebook[.]com/home[.]php?sk=h_nor」。接著它會將一段 JavaScript 程式碼注入載入的網頁來竊取使用者輸入的登入憑證。

使用者成功登入某個帳號之後,間諜程式就會蒐集裝置上的 cookie,接著將所有個人識別資訊 (PII) 加密之後傳送至遠端伺服器。加密金鑰與遠端伺服器的位址,都取自前面下載的組態設定。

還有一個冒牌的應用程式叫做「Enjoy Photo Editor」,它跟 Daily Fitness OL 的行為有許多相似之處。尤其是它們竊取登入憑證的方法基本上一樣,也就是:透過注入 JavaScript 程式碼來蒐集登入憑證,然後在使用者成功登入帳號之後蒐集裝置上的 cookie。但這個應用程式不同之處在於它使用原生程式碼來下載組態設定並上傳受害者的登入憑證,然後透過應用程式加密編碼來讓資安軟體不容易偵測到它。

以下各圖顯示 Facestealer 的多個變種:

40 多個冒牌挖礦程式,蒐集私密金鑰與助記詞

除了前述應用程式之外,趨勢科技也發現了 40 多個冒牌的虛擬加密貨幣挖礦( coinmining )程式,我們在先前的一篇部落格當中也披露過類似的惡意程式變種。這些應用程式會宣稱提供虛擬加密貨幣的賺錢機會來誘騙使用者購買付費服務或點選廣告。

我們在研究某個名為「Cryptomining Farm Your own Coin」的新變種時,一開始並未發現任何廣告或要求提供機敏資訊或付款的行為。但是當我們點選應用程式中的「Connect Wallet」(連結錢包) 按鈕時,便跳出一個畫面要求我們輸入私密金鑰 (也就是加密演算法在將資料加密時所需要的數位簽章),這看來就相當可疑,因此我們決定深入研究這個應用程式。

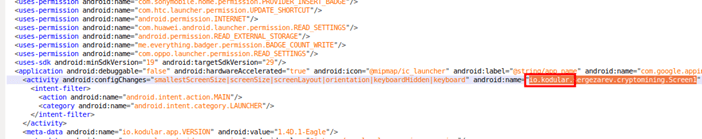

我們在研究此應用程式的「manifest」檔案時發現它是使用 Kodular 所開發,這是一個免費的行動應用程式開發套件。事實上,我們之前分析過的大多數冒牌虛擬加密貨幣挖礦程式也都是使用這套框架所開發。

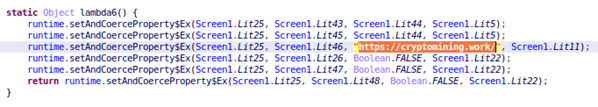

我們在查看它的程式碼時發現這個應用程式只會載入某個網站,並無任何模擬挖礦動作的程式碼,因此無法判定它是不是惡意程式。但我們還是決定進一步追查,從被載入的網址開始查起。

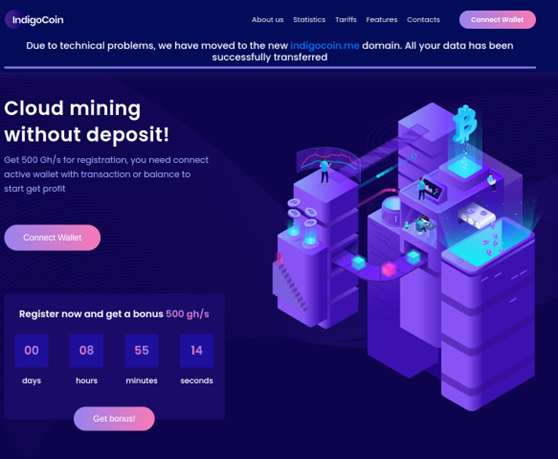

為了進一步分析,我們試著在桌上型電腦瀏覽器中開啟這個網址。乍看之下,被載入的網站似乎做得相當專業。它告訴使用者不需預先儲值就能立即參加雲端挖礦,並宣稱使用者若連結至一個有效的錢包,即可免費獲得 500 Gh/s (gigahashes per second) 的運算效能。

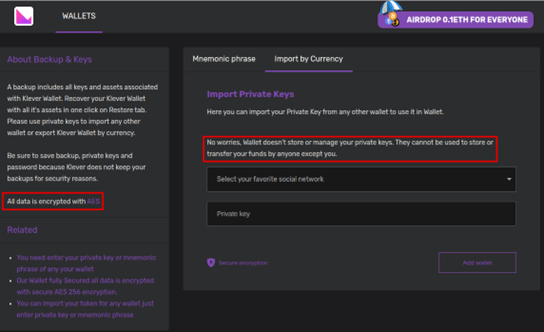

網站上用來連結錢包的網頁向使用者保證其資料將採用 AES (Advanced Encryption Standard) 來加密,而且不會儲存使用者的私密金鑰。

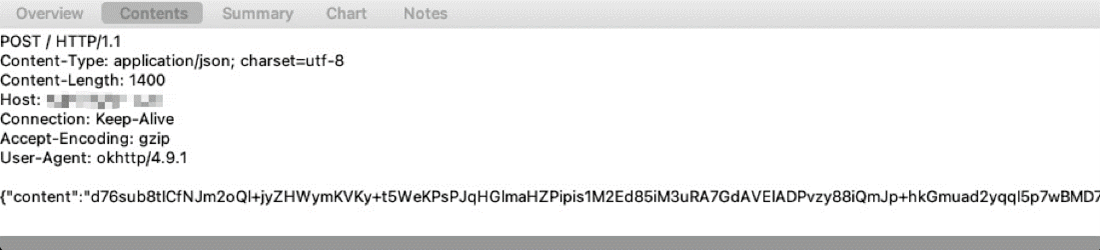

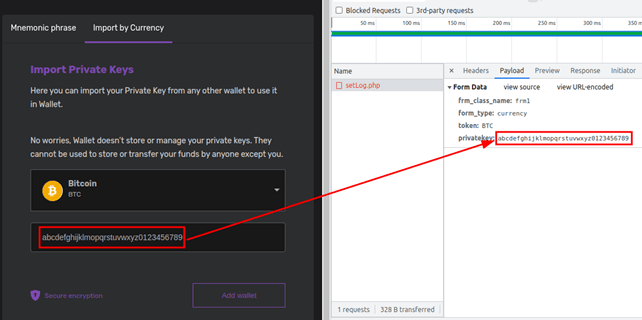

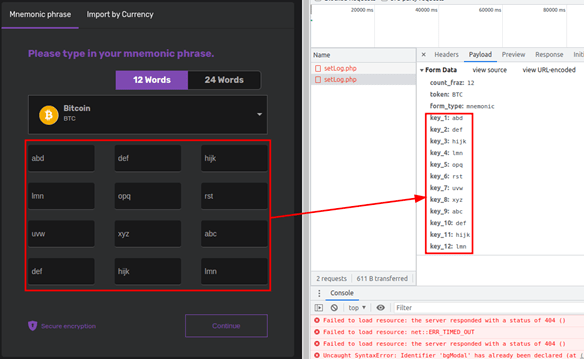

我們在「Import by Currency」(挑選貨幣匯入) 標籤頁上輸入一串隨機的私密金鑰來做測試,接著擷取網路封包來進行分析,分析結果顯示前面所說的保證都是假的:該網站不但會將使用者輸入的私密金鑰上傳,而且過程中根本沒有任何加密措施。

除了騙取私密金鑰之外,這個網站還會騙取使用者的助記詞 (mnemonic phrase),這是在建立錢包時產生的一串不無關聯性的字。這串字可在使用者錢包遺失或損壞時用來救回裡面的加密貨幣。當 Cryptomining Farm Your own Coin或它所載入的網站收到使用者輸入的助記詞時,會直接傳送給應用程式或網站背後的駭客集團,而且還是以明碼方式上傳到伺服器。這樣的作法與我們之前一篇部落格披露的冒牌虛擬加密貨幣錢包軟體詐騙 手法類似。

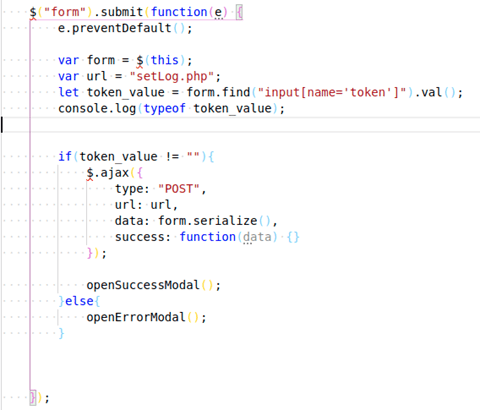

趨勢科技找到了應用程式當中負責上傳的程式碼,證實該網站的確會將私密金鑰或助記詞用明碼方式上傳到駭客的伺服器。

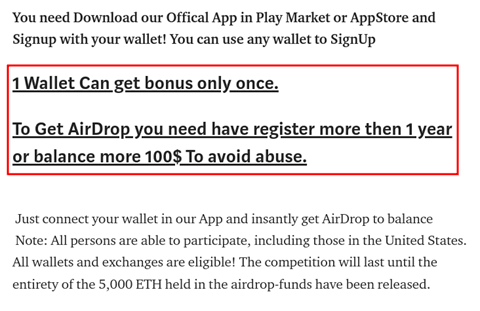

為了引誘使用者註冊這項服務,該網站會提供 0.1 乙太幣的空投 (airdrop) 作為誘餌 (在本文撰寫時約合 240 美元)。在有關如何領取這筆空投的說明當中,該網站很聰明地表示每個錢包只能領取一次 (因此使用者必須綁定多個錢包,而且錢包中還必須擁有 100 美元以上的餘額 (這樣駭客才有東西可偷)。

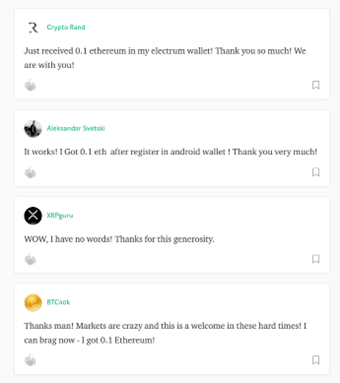

為了營造一種真實的氛圍,網站還捏造了許多使用者的評價宣稱他們已成功領取了 0.1 乙太幣。

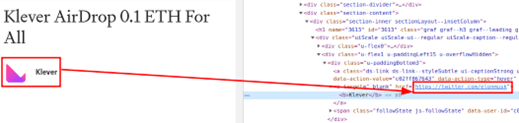

有趣的是,我們在查看負責顯示網頁作者的程式碼時 (這次似乎是假冒 Klever 虛擬加密貨幣交易所),我們發現程式碼中有一個連結竟然指向 Tesla 創辦人暨執行長伊隆.馬斯克 (Elon Musk) 的推特帳號,馬斯克也是知名的虛擬加密貨幣投資者。

圖 20:Cryptomining Farm Your own Coin 載入的網站程式碼中含有伊隆.馬斯克的 Twitter 帳號連結。

此應用程式在本文撰寫時已被 Google 下架。

結論與建議

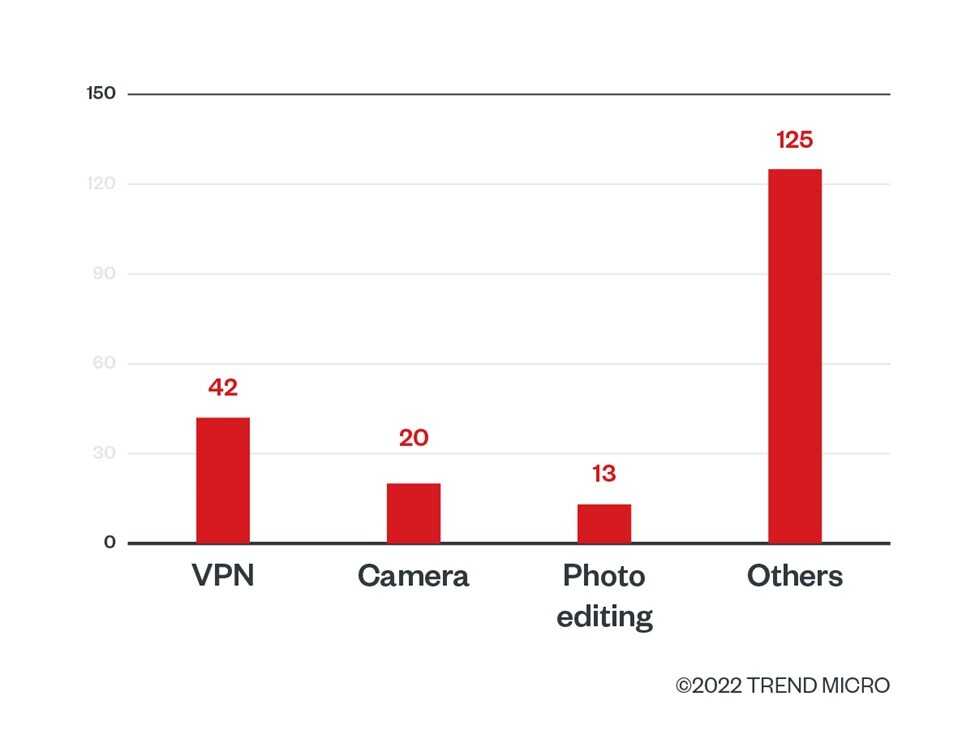

Facestealer 應用程式通常會偽裝成一些簡單的工具,如:VPN、相機、相片編輯、健身等等的應用程式,對於需要這類功能的使用者來說相當具吸引力。由於 Facebook 管理 cookie 的方式使然,我們覺得未來 Google Play 上仍將充斥著這類應用程式。

至於冒牌的虛擬加密貨幣挖礦程式,駭客集團不僅會引誘受害者購買假的雲端挖礦服務,而且還會試圖利用一些誘餌來騙取使用者的私密金鑰及其他虛擬加密貨幣相關的機敏資料。我們相信未來還會出現一些其他竊取私密金鑰與助記詞的手法。

以下是防範這類惡意應程式的四個要點:

- 檢查應用程式的評價 (尤其是負面評價) 來防範這類冒牌應用程式,看看是否有任何令人起疑的地方,或是已下載該程式的使用者分享的實際體驗。

- 仔細檢查應用程式的開發者與發行者,最好避開一些網站看起來不太可靠、或發行者看似不太老實的應用程式,更何況應用程式商店上還有許許多多其他的選擇。

- 避免從第三方來源下載應用程式,因為許多駭客都是經由這些管道來散播他們的惡意程式。

- 行動裝置使用者可採用趨勢科技行動安全防護來降低這類冒牌應用程式的威脅,這套軟體可即時或隨選掃描行動裝置,偵測不肖的應用程式或惡意程式,並將它們封鎖或移除,這套軟體在 Android 或 iOS 平台都有對應的版本。

入侵指標 (IoC)

Facestealer

| SHA-256 | 安裝套件名稱 | 趨勢科技偵測名稱 | 被下架之前累積的下載次數 |

| 7ea4757b71680797cbce66a8ec922484fc25f87814cc4f811e70ceb723bfd0fc | com.olfitness.android | AndroidOS_FaceStealer.HRXH | 超過 10,000 |

| b7fe6ec868fedaf37791cf7f1fc1656b4df7cd511b634850b890b333a9b81b9d | com.editor.xinphoto | AndroidOS_FaceStealer.HRXF | 超過 100,000 |

| 40580a84b5c1b0526973f12d84e46018ea4889978a19fcdcde947de5b2033cff | com.sensitivity.swarmphoto | AndroidOS_FaceStealer.HRXE | 超過 10,000 |

| 6ccd0c0302cda02566301ae51f8da4935c02664169ad0ead4ee07fa6b2f99112 | com.meta.adsformeta3 | AndroidOS_FaceStealer.HRXG | 超過 100 |

| 4464b2de7b877c9ff0e4c904e9256b302c9bd74abc5c8dacb6e4469498c64691 | com.photo.panoramacamera | AndroidOS_FaceStealer.HRXF | 超過 50,000 |

| 3325488a8df69a92be92eb11bf01ab4c9b612c5307d615e72c07a4d859675e3f | com.photo.move | AndroidOS_FaceStealer.HRXF | 超過 10,000 |

冒牌虛擬加密貨幣挖礦程式

| SHA-256 | 安裝套件名稱 | 趨勢科技偵測名稱 |

| 3d3761c2155f7cabee8533689f473e59d49515323e12e9242553a0bd5e7cffa9 7c76bff97048773d4cda8faacaa9c2248e594942cc492ffbd393ed8553d27e43 c56615acac1a0df1830730fe791bb6f068670d27017f708061119cb3a49d6ff5 | app.cryptomining.work | AndroidOS_FakeMinerStealer |

相關的 MITRE ATT&CK 手法與技巧

| 手法 | 技巧編號 | 技巧名稱 | 說明 |

| 突破防線 | T1475 | 經由授權應用程式商店提供惡意應用程式 | Facestealer 和冒牌虛擬加密貨幣挖礦程式都是經由 Google Play 散布。 |

| 存取登入憑證 | T1411 | 輸入提示 | Facestealer 應用程式會在使用者經由 WebView 登入 Facebook 時攔截其密碼。冒牌虛擬加密貨幣挖礦程式則是假裝要連結至使用者的帳戶而要求提供私密金鑰。 |

| 蒐集 | T1533 | 來自本機系統的資料 | 應用程式會蒐集 WebView 的 cookie。 |

| 資料外傳 | T1437 | 標準應用程式層通訊協定 | 惡意程式碼會透過 HTTP 或 HTTPS 將登入憑證外傳。 |

◼原文出處:Fake Mobile Apps Steal Facebook Credentials, Cryptocurrency-Related Keys 作者:Cifer Fang、Ford Qin 與 Zhengyu Dong