手機簡訊認證早已成了許多線上平台和應用程式預設的認證方,但現在網路犯罪集團藉著SMS PVA 地下服務,已經能夠大規模破解手機簡訊認證機制, 從事非法購物或洗錢行為。甚至建立僵屍網路、網軍或是假帳號。

而且當執法單位在追查可疑帳號時,只會追查到感染「簡訊攔截惡意程式 」的無辜手機持有人。 令人背脊發涼的問題是,該地下服務不只侷限於攔截認證碼,還可以用來蒐集一次性密碼 (OTP)。

已經企業化經營的SMS PVA服務-手機簡訊 (Short Message Service ,SMS) 電話認證帳號 (Phone-Verified Account,PVA) 服務,近兩年來越來越多。這項地下服務讓提供不需擁有手機號碼也能註冊各種線上服務及平台的帳號。不僅能規避許多線上平台及服務用來認證新註冊帳號的手機簡訊認證機制,犯罪集團還可大量註冊一些拋棄式帳號,或利用經過電話認證的帳號來從事犯罪活動。

以下內容將分享我們針對某家 SMS PVA 業者 (smspva[.]net) 的營運方式進行深入研究的成果。更詳細的內容請參閱我們的研究報告「SMS PVA:可讓駭客註冊大量假帳號的地下服務」(SMS PVA: An Underground Service Enabling Threat Actors to Register Bulk Fake Accounts)。

SMS PVA 服務的運作元素

基本上,Smspva[.]net 和其他 SMS PVA 服務都有一些主要共同特點:

- 行動電話號碼只供單次使用,並且有許多國家的行動電話號碼可供選擇。

- 平台使用者只能申請服務業者預先指定的某些應用程式的文字簡訊,有些業者會在網站上以「project」(專案) 來區隔。

- 不提供電話號碼長期租用服務。

![Figure 1. Drop-down menu to select the SMS “projects” available to smspva[.]net users](https://marvel-b1-cdn.bc0a.com/f00000000017219/www.trendmicro.com/content/dam/trendmicro/global/en/research/22/b/sms-pva-services-use-of-infected-android-phones-reveals-flaws-in-sms-verification/SMS%20pva%201.png)

這家 SMS PVA 服務業者擁有多個不同國家的行動電話號碼。值得注意的是,維護這些電話號碼的成本,根本就超過了他們向客戶收取的費用,那麼,這家服務業者究竟是如何生存的呢?

使用惡意 Android 應用程式來攔截手機簡訊

在研究之後,我們發現有證據顯示這家 SMS PVA 服務業者其實是靠著已經感染「簡訊攔截惡意程式 」的Android 手機來維持營運。

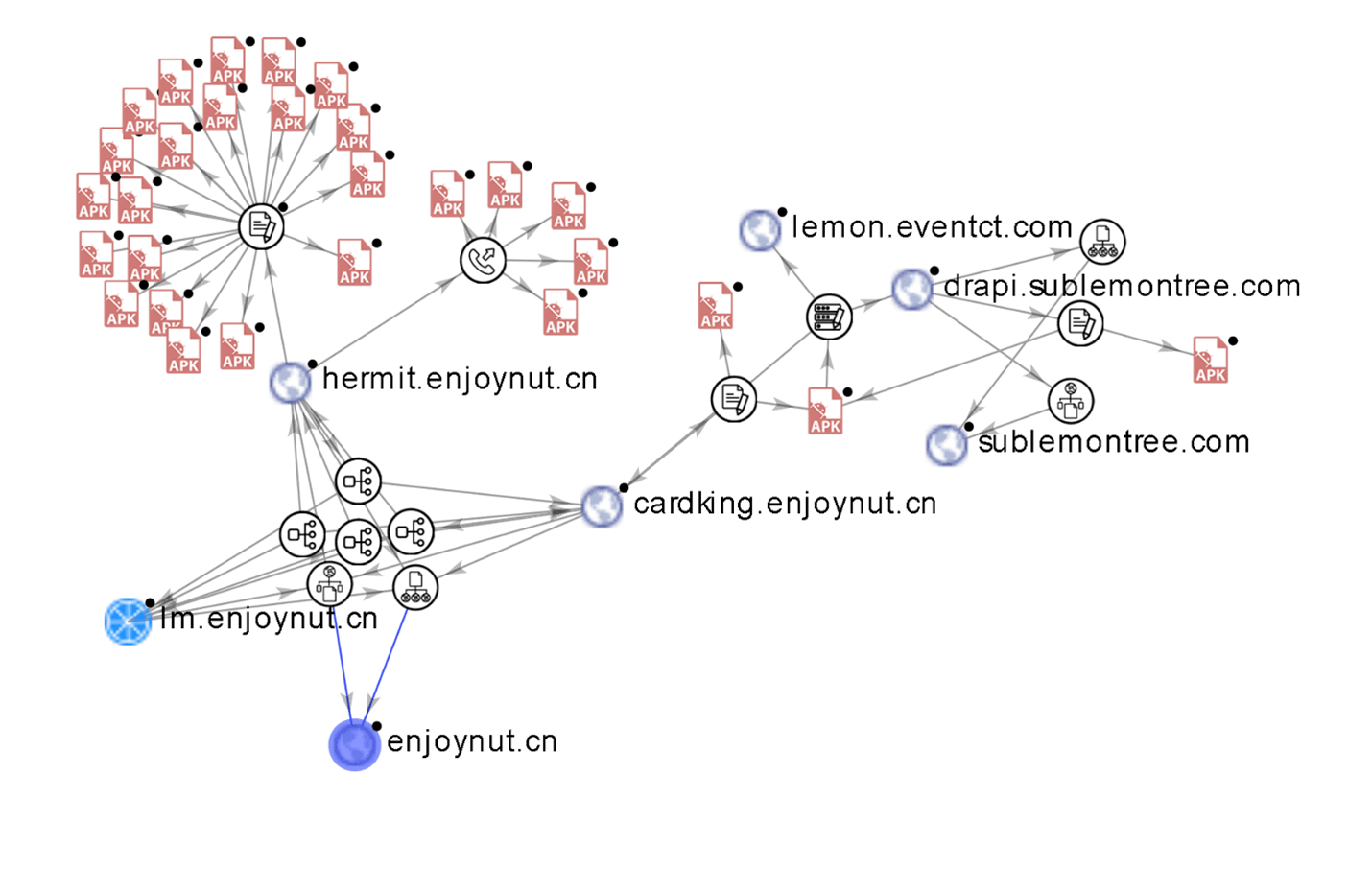

趨勢科技經由 API 網址和網站本身進行深入調查之後發現,雖然 smspva[.]net 網站的 API 名稱和功能是獨一無二的,但如圖 2 所示,在另一個網域 (enjoynut[.]cn) 的子網域 (lm.enjoynut[.]cn),也有一個和它長得很像的網站。

![Figure 2. Screenshots of smspva[.]net (left) compared to lm.enjoynut[.]cn (right)](https://marvel-b1-cdn.bc0a.com/f00000000017219/www.trendmicro.com/content/dam/trendmicro/global/en/research/22/b/sms-pva-services-use-of-infected-android-phones-reveals-flaws-in-sms-verification/SMS%20pva%202.png)

Smspva[.]net 和 lm.enjoynut[.]cn 都有著同樣的登入畫面以及相同的標誌,就連 API 的文件說明也相同。在比較這兩個網域的使用者流量之後,我們發現 smspva[.]net 的網路流量高出許多。因此,我們認為 enjoynut[.]cn 只是一個測試用伺服器,smspva[.]net 才是真正的營運伺服器。

它與 enjoynut[.]cn 的關聯相當關鍵,因為有多個 Android 惡意程式變種都是使用這個網域。

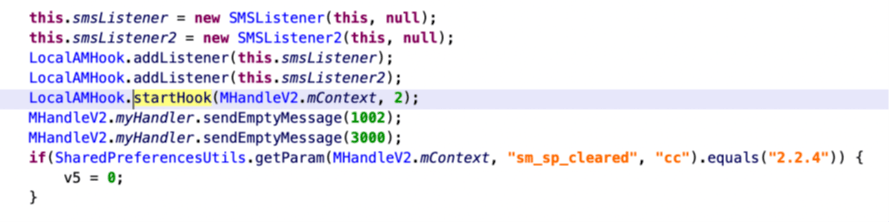

圖中 DEX 檔案的 SHA1 雜湊碼為「e83ec56dfb094fb87b57b67449d23a18208d3091」,這就是我們命名為「AndroidOS_Guerilla」的惡意程式。這個 DEX 檔案使用 cardking.ejoynut[.]cn 作為除錯用 C&C 伺服器,並使用 sublemontree[.]com 作為營運用 C&C 伺服器,如下圖所示。

![Figure 4. Cardking.enjoynut[.]cn used as debug C&C and sublemontree[.]com used as production C&C](https://marvel-b1-cdn.bc0a.com/f00000000017219/www.trendmicro.com/content/dam/trendmicro/global/en/research/22/b/sms-pva-services-use-of-infected-android-phones-reveals-flaws-in-sms-verification/SMS%20PVA%204A.png)

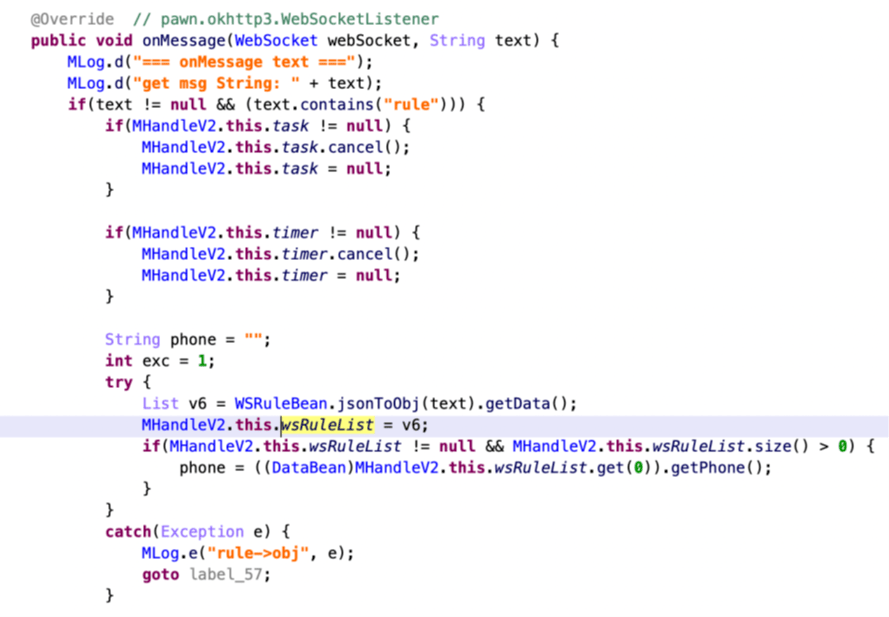

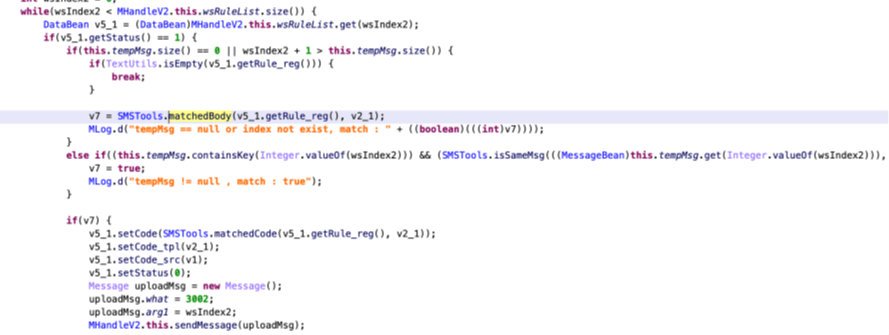

這個 DEX 檔案是用來攔截已感染的 Android 手機所收到的簡訊,接著再比對從 C&C 伺服器收到的正規表達式 (regex) 規則,然後將規則中指定的文字訊息傳回給 C&C 伺服器。

我們利用這些程式碼片段再加上 C&C 流量來當成指紋,進而找到了兩個其他具備同樣功能但 C&C 伺服器不同的 DEX 檔案,顯示駭客正在積極開發惡意程式,不論是開發中或營運中的 Android 惡意程式都有好幾個版本。

惡意程式只會攔截由特定服務發送而且符合 C&C 伺服器指定規則的文字簡訊。這應該是為了避免 Android 手機使用者發現這些惡意活動。惡意程式會低調地在背後執行,只蒐集符合指定應用程式的文字簡訊,這樣才能長期暗中活動。如果 SMS PVA 服務允許客戶取得被感染手機的所有簡訊,那麼手機持有人可能很快就會發覺不對勁。

此外,SMS PVA 服務也會控制客戶可接收簡訊的平台 (如圖 1 所示)。這表示在背後提供服務的集團會確保被感染的手機不會出現明顯的惡意活動。例如,如果他們允許客戶竊取網路銀行的雙重認證碼,那麼手機持有人可能就會發覺不對勁,進而採取行動,這樣 SMS PVA 服務業者就會損失一件資產。

使用住宅 IP 代理器

線上平台及服務通常在驗證新註冊的帳號時,會檢查註冊使用者的所在位置。例如,使用者的 IP 位置必須符合其手機號碼的所在地區。

為了克服這點,SMS PVA 使用者會利用第三方 IP 隱藏服務,例如代理器 (proxy) 或虛擬私人網路 (VPN) 來改變他們連上某些服務時的 IP 位址。我們藉由趨勢科技 Smart Protection Network™ (SPN) 全球威脅情報網的監測資料發現,SMS PVA 服務的使用者經常使用各種代理器服務以及分散式 VPN 平台來躲避廠商的 IP 地理位置檢查。

他們的使用者註冊請求與 SMS PVA API 請求,通常會來自某個 VPN 服務或某個住宅 IP 代理器系統的出口節點。這表示 SMS PVA 服務的使用者通常也會使用某種住宅 IP 代理器或 VPN 服務,來讓他們選擇使用某個國家的 IP 以配合他們在線上服務註冊時使用的電話號碼。

SMS PVA 服務所衍生的資安疑慮以及對手機簡訊認證的影響

對許多線上平台與應用程式來說,手機簡訊認證早已成了預設的認證方式。而許多 IT 部門也都將手機簡訊認證視為一種「安全的」使用者帳號認證工具。但現在,線上服務及平台應小心避免過度依賴手機簡訊認證。上述的 SMS PVA 服務即可證明,網路犯罪集團確實能夠大規模破解手機簡訊認證機制。這同時也意味著,這些平台上可能會有許多通過認證及確認的帳號其實是一些僵屍、網軍、或是假帳號。

駭客可利用 SMS PVA 帳號在某些平台上模擬「真實使用者行為」。這表示,一個平台可能因為詐騙或詐欺而引來更多的成本。此外,一個平台甚至可能 (直接或間接) 造成人身傷害或財產損失。

根據之前看到的假帳號活動,我們可以推測駭客將如何使用 SMS PVA 服務來從事詐騙和犯罪活動。

匿名工具

網路犯罪集團有許多情況會使用拋棄式電話號碼,因為這樣一來,他們在註冊帳號時就不用擔心會被追查。除此之外,由於被感染的手機號碼實際上屬於某個真實的持有人,因此當執法單位在追查他們的帳號時,只會追查到手機持有人。

我們所看到的一個案例是利用「先享受後付款」方案的詐騙。這個案例當中,有多個惡意程式樣本利用 SMS PVA 服務來取得一些電話號碼,然後將這些號碼與現有的線上支付帳號綁定。接下來,駭客會到購物網站試圖購買一些東西。雖然我們只看到幾個樣本有這樣的行為,但我們相信這些動作一旦自動化之後,駭客就能利用這類帳號來大量從事非法購物或洗錢行為。

除此之外,這類服務還可用來規避商務平台的損害賠償或非法活動責任。2020 年,某個俄羅斯的汽車共乘服務控告一名男子涉入一起車禍。但證據顯示該共享服務使用者的帳號是一個使用被告男子姓名與拋棄式 SIM 卡來註冊認證的假帳號。

聯合假冒行為

聯合假冒行為通常是在社群網路上大量散發和擴大訊息 (通常是假訊息)。這樣的作法不僅大量、迅速,而且 SMS PVA 服務可提供其所需的速度和精準度。駭客可大規模操縱大眾對某些品牌、服務、政治觀點或政府計畫 (如疫苗接種計畫) 的看法。假消息散播者甚至會使用 SMS PVA 服務來建立網軍。

有些 SMS PVA 服務在世界各國掌握了數以千計已遭駭入的智慧型手機,像這樣的服務可以讓使用者大量註冊特定國家的社群媒體帳號。

濫用註冊優惠

SMS PVA 服務也可以用來搜刮一些線上平台新註冊帳號所享有的優惠。例如在東歐、非洲和西亞地區相當熱門的 Bolt 叫車服務曾經為了吸引新用戶而提供免費乘車點數給每一個新申請的帳號。有 SMS PVA 服務發覺這是一個賺錢的好機會,因此便推出了「無限制的 Bolt 乘車優惠」來吸引人們使用他們的 SMS PVA 服務。

結論與建議

本文探討一個核心的資安問題,那就是:企業有能力監控並攔截全球數以萬計手機的文字簡訊,然後將這項能力包裝成服務來販售。另一個令人背脊發涼的問題是,從其 C&C 伺服器發送的客製化正規表達式就可看出其簡訊攔截能力並不只侷限於攔截認證碼,還可以用來蒐集一次性密碼 (OTP),者甚至被獨裁政權當成一種監控工具。

SMS PVA 服務不僅彰顯一次性手機簡訊認證作為主要認證手段的不足,也突顯了手機的安全與隱私權仍有待加強。這些手機所感染的惡意程式,有可能是使用者不小心下載的,也有可能是軟體供應鏈的安全出了問題。

趨勢科技已經能夠偵測相關惡意程式碼並攔截其 C&C 通訊流量。然而,更完善的作法需要改變當前對帳號認證的基本假設,也需要更有效的內容管理,並且改善智慧型手機的安全。

如需有關這項威脅的更多資訊,請下載我們的研究報告「SMS PVA:可讓駭客註冊大量假帳號的地下服務」(SMS PVA: An Underground Service Enabling Threat Actors to Register Bulk Fake Accounts)。

入侵指標 (IoC)

| Dex SHA 1 | 偵測名稱 |

| 24b24990937b4265e276db8271b309c05e1d374b | AndroidOS_Guerrilla.HRXD |

| 6a65e2a484f49e82a0cea5a1c2d5706314f0064a | AndroidOS_Guerrilla.HRXD |

| e83ec56dfb094fb87b57b67449d23a18208d3091 | AndroidOS_Guerrilla.HRXD |

網域

- Smspva[.]net

- Enjoynut[.]cn

- Sublemontree[.]com

- Lemon91[.]com

- Lemon91[.]top

原文出處:SMS PVA Services’ Use of Infected Android Phones Reveals Flaws in SMS Verification 作者:Zhengyu Dong、Ryan Flores、Vladimir Kropotov、Paul Pajares 與 Fyodor Yarochkin