趨勢科技分析了 RURansom 這個專門攻擊俄羅斯的惡意程式變種。由於名字的關係,這個一開始被認為是勒索病毒 Ransomware (勒索軟體)的惡意程式,在分析之後發現其實是個資料清除程式。

俄羅斯與烏克蘭的地面衝突現在也延燒到了網路世界。兩國雙方目前都遭到了一波波的網路攻擊,一個新的資料清除程式最近也加入了攻擊俄羅斯的行列。

3 月 1 日,一則來自 MalwareHunterTeam 有關某個疑似勒索病毒變種的 Twitter 訊息引起了趨勢科技的注意,我們立即著手展開分析。我們還另外找到幾個此惡意程式的樣本,其開發者將它命名為「RURansom」。儘管名稱看起來像勒索病毒,但經過分析之後顯示這其實是個資料清除程式,並非勒索病毒,因為它會所加密的檔案不可能回復。

瞄準俄羅斯

根據我們的監測資料,目前尚未觀察到有什麼目標正遭到這個惡意程式家族攻擊。一個可能的原因是這個惡意程式目前只攻擊了少數幾個俄羅斯機構。

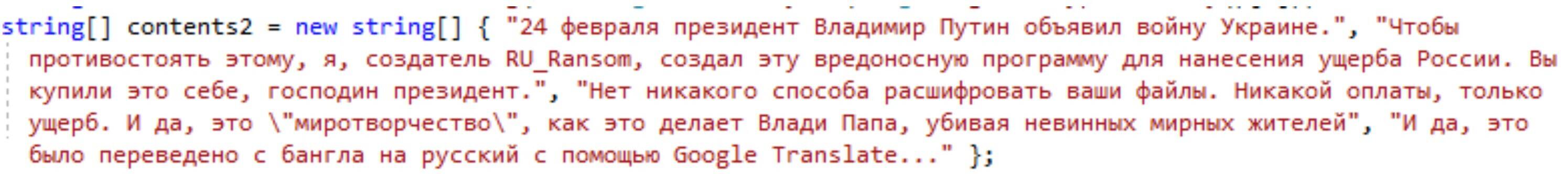

不過,RURansom 的程式碼已清楚表明了作者的動機。圖 1 顯示這個惡意程式的勒索訊息。

這段訊息大致翻譯如下:

普丁總統在 2 月 24 日對烏克蘭宣戰。」,「為了反制,我,RU_Ransom 的作者,製作了這個惡意程式來傷害俄羅斯。普丁總統,這是你自找的。」,「你沒辦法解開你的檔案。不用付錢,單純只想破壞。沒錯,這就是所謂的『維護和平』,就像普丁所做的,殺害無辜百姓。」,「是的,這是使用 Google 翻譯從孟加拉文翻譯成俄羅斯文…(以上是內容直譯。)

2022 年 2 月 26 日至 3 月 2 日之間,趨勢科技偵測到了這個惡意程式的多個不同版本。在進一步分析之後,我們對它的功能有了更詳細的了解。

RURansom:新的資料清除程式

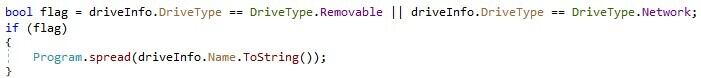

此惡意程式是用 .NET 程式語言撰寫,採用類似蠕蟲的散播方式,它會使用「Россия-Украина_Война-Обновление.doc.exe」的檔名將自己複製到所有可卸除式磁碟與網路磁碟。檔案名稱翻譯成英文是「Russia-Ukraine_War-Update.doc.exe」。

在成功散播之後,惡意程式接著會開始加密檔案。假設磁碟的名稱是「C:\」,那麼位於「C:\\Users\\<UserName>」資料夾之下的檔案都會被加密。至於可卸除式磁碟和網路磁碟,從根目錄以下的所有檔案和目錄都會被加密。

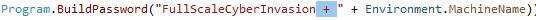

除了「.bak」副檔名的檔案會被直接刪除之外,其他所有檔案都會被加密。加密時會使用隨機產生的金鑰,金鑰長度等於 base64 (“FullScaleCyberInvasion + ” + MachineName)。

加密使用的是 AES-CBC 演算法,搭配寫死的 salt。每一個被加密的檔案都使用獨一無二的金鑰,而且金鑰「不會」儲存在任何地方,換句話說,這項加密無法逆轉。也正因如此,這個惡意程式其實是個資料清除程式,而非勒索病毒。

此惡意程式的「勒索」訊息是放在「Полномасштабное_кибервторжение.txt」檔案裡面 (檔名翻譯成英文是「Full-blown_cyber-invasion.txt」),每個目錄都有一份。不過正確一點來說,這應該是一份清除聲明才對。

如圖 1 的程式碼所示,其勒索訊息清楚表達了開發者的心情,也點明開發者是使用 Google 翻譯來將訊息從孟加拉文翻譯成俄羅斯文。

仍在開發當中

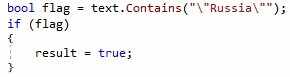

我們目前已發現好幾個 RURansom 版本。有些版本會檢查其程式執行時的電腦 IP 位址是否位於俄羅斯境內。這些版本如果發現自己是在俄羅斯以外地區執行就會終止,所以只會攻擊俄羅斯境內的電腦。雖然大多數的樣本都未經過加密編碼,但我們有發現一個版本會使用 ConfuserEx 來將自己加密編碼。

此外,還有其他版本會試圖以較高的權限啟動程式。這些不同的版本與修改或許意味著這個惡意程式截至目前撰稿為止還在開發當中。

同一開發者的其他活動

除了 RURansom 之外,同一開發者似乎也在開發另一個資料清除程式,並命名為「dnWipe」,它會在每個星期二執行一次。

我們分析了 dnWipe 之後發現它會將以下副檔名的檔案內容用簡單的 base64 演算法編碼:.doc、.docx、.png、.gif、.jpeg、.jpg、.mp4、.txt、.flv、.mp3、.ppt、.pptx、.xls、.xlsx。所以,如同 RURansom 還是個未成熟的勒索病毒變種,dnWipe 同樣也不能稱為真正的資料清除程式,因為它的編碼很容易被破解。

另外,從一些我們相當確定是同一開發者所撰寫的其他程式來看,他們的興趣似乎還蠻廣泛的。其中之一就是一個 XMRig 下載程式,顯示他們可能對於虛擬加密貨幣挖礦也有興趣。

結論

沒有人能對當前的俄烏衝突漠不關心,而且似乎全世界都已經主動選邊站,惡意程式開發者也不例外。

如同這篇文章所示,網路攻防事實上反映了這次的衝突:有人曝光了俄羅斯境內的 Conti 和 TrickBot 犯罪集團的資料,而某個毀滅性資料清除程式也攻擊了烏克蘭境內的機構。現在,RURansom 資料清除程式也加入攻擊俄羅斯境內目標的行列。

我們認為 RURansom 只是越來越多個人或團體為了表達自身立場而發動的攻擊之一。雖然目前我們還未看到這個惡意程式有任何的受害者,但從其程式碼的演進來看,我們相信它的開發者還會繼續更新這個惡意程式,以便對俄羅斯造成某種形式的打擊。

基本上,地緣政治情勢的緊張,已為網路攻擊增添了一些暴戾之氣。要安然渡過這段動盪時期,終究還是得回歸到資安的基本功:加強防禦、隨時提防假訊息、持續監控情勢。

如需有關如何管理今日網路資安風險的更多指引,請參閱我們的 這篇部落格文章。

入侵指標 (IoC)

| SHA256 | 趨勢科技命名 |

| 107da216ad99b7c0171745fe7f826e51b27b1812d435b55c3ddb801e23137d8f | Ransom.MSIL.RUCRYPT.YXCCD |

| 1f36898228197ee30c7b0ec0e48e804caa6edec33e3a91eeaf7aa2c5bbb9c6e0 | Ransom.MSIL.RUCRYPT.YXCCD |

| 610ec163e7b34abd5587616db8dac7e34b1aef68d0260510854d6b3912fb0008 | Ransom.MSIL.RUCRYPT.YXCCD |

| 696b6b9f43e53387f7cef14c5da9b6c02b6bf4095849885d36479f8996e7e473 | Ransom.MSIL.RUCRYPT.YXCCD |

| 8f2ea18ed82085574888a03547a020b7009e05ae0ecbf4e9e0b8fe8502059aae | Ransom.MSIL.RUCRYPT.YXCCD |

| 979f9d1e019d9172af73428a1b3cbdff8aec8fdbe0f67cba48971a36f5001da9 | Ransom.MSIL.RUCRYPT.YXCCD |

原文出處:New RURansom Wiper Targets Russia 作者:Jaromir Horejsi 和 Cedric Pernet