某個針對 Android 和 iPhone 手機設計的最新行動惡意程式可能是用來竊取日本電信公司會員網站的登入憑證。

簡訊或文字訊息成為行動惡意程式散播途徑已有好一段時間。2021 年 9 月,趨勢科技證實了某種針對 Android 和 iPhone 手機設計的最新手機病毒/行動惡意程式,它是經由假冒電信公司名義的網路釣魚簡訊來感染,據推測,這個惡意程式可能是用來竊取日本主要電信公司會員網站的登入憑證。

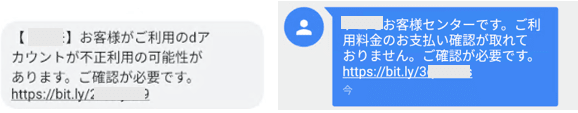

「偵測到您的帳號遭到未經授權的存取」「您的付款尚未確認」假冒電信公司發送網路釣魚簡訊

這是趨勢科技確認的第一個會經由網路釣魚簡訊感染 iPhone 手機的惡意程式,其他的案例向來大多以 Android 手機為目標。這是一個值得注意的威脅,日本網路犯罪管制中心 (Japan Cybercrime Control Center,簡稱 JC3) 也發出了類似的警示。

指引使用者安裝防毒軟體,但其實是個惡意程式

經確認,此惡意程式的攻擊期間大約在 2021 年 9 月 30 日至 10 月 12 日之間。它會發送假冒來自某電信公司的網路釣魚簡訊,內含一個惡意連結指向某個惡意網站。網站上會指示使用者去安裝防毒軟體,但其實是個惡意程式。經趨勢科技確認,這波攻擊行動所散播的簡訊大致分成兩種模式:

- 第一種模式的簡訊是來自某個惡意簡訊發送服務:

【●●●】お客様がご利用の●アカウントが不正利用の可能性があります。ご確認が必要です。- (內容的意思大致是:「偵測到您的帳號遭到未經授權的存取,請確認。」)

- (內容的意思大致是:「偵測到您的帳號遭到未經授權的存取,請確認。」)

- 第二種模式的簡訊很可能是由感染了「AndroidOS_KeepSpy.GCL」惡意程式的手機所發送:

●●●お客様センターです。ご利用料金のお支払い確認が取れておりません。ご確認が必要です。- (內容大致是:「您的付款尚未確認,請確認。」)

第一種模式的情況是使用者在 Android 和 iPhone 手機上點選惡意連結,進而感染 TianySpy。第二種模式的情況是 Android 裝置使用者被騙存取了惡意連結,所以才讓裝置感染到 KeepSpy。如果是 iPhones 使用者存取了惡意連結,就會感染對應其裝置的 TianySpy。

圖 2:從 Android 手機存取惡意網站的情況。

iPhone 手機可透過所謂的設定描述檔 (configuration profile) 來設定裝置的一些功能,其中也包括 Wi-Fi 設定。在這波攻擊中,當使用者在 iPhone 手機上點選網路釣魚簡訊內的連結時,就會下載並安裝一個惡意的設定描述檔。根據趨勢科技研究證實,當這個惡意描述檔被安裝到手機上時,一些裝置的資訊,如裝置的唯一識別碼 (UDID),就會被傳送至駭客的網站。

駭客會利用這個 UDID 來派送一個描述檔,裡面就包含了 TianySpy 的資訊。如此一來,TianySpy 就能利用 iPhone 應用程式開發人員常用的 Ad Hoc 臨機安裝機制來感染 iPhone。

圖 5:安裝惡意的設定描述檔時會傳輸的資料。

圖 6:惡意應用程式 (.ipa) 與行動裝置部署設定檔 (mobile provision)。

(iPhone 的 UUID 可用來識別可安裝的裝置)。

讀取 Wi-Fi 設定等五大病毒惡意行為

根據趨勢科技對 TianySpy (Android 版) 的分析,我們判斷此惡意程式應該具備以下功能:

- 讀取 Wi-Fi 設定。

- 冒充合法電信公司的網站,確切來說是使用 WebView 來顯示其使用聲明 (透過 Android 的應用程式網頁顯示功能)。

- 利用惡意的 JavaScript 竊取資訊。

- 透過郵件發送竊取的資料。

- 顯示惡意或冒牌的網站。

TianySpy 首先會檢查 Wi-Fi 設定,接著顯示一個警示訊息誘騙使用者將 Wi-Fi 關閉 (如果原先開啟的話)。如果 Wi-Fi 已經關閉,就顯示一個認證網頁 (顯示使用聲明之前須先通過認證),使用者輸入的登入憑證資訊和使用者同意接受的 cookie 會被傳送至駭客的電子郵件地址。在這過程當中,Wi-Fi 應該是在關閉狀態,因為駭客希望透過行動電信網路蒐集登入憑證。

圖 9:Android 版 TianySpy 經過反組譯之後的程式碼 (駭客的電子郵件地址已經過加密)。

圖 10:解密後的駭客電子郵件地址。

駭客以進行維修或安全強化頁面掩蓋意圖

當使用者連上合法網站的使用聲明時,TianySpy 就會顯示其內嵌的「Stop.html」網頁,這個 Stop.html 網頁的內容會讓網站看起來好像正在進行維修或安全強化。我們認為駭客這麼做的目的是為了蓋掉使用聲明網頁。

竊取登入憑證回傳駭客

iPhone 版的 TianySpy 與 Android 版本有許多類似之處,例如,含有加密過的網站使用聲明網址字串、駭客的電子郵件地址,以及 stop.html。因此,iPhone 版的 TianySpy 很可能也會竊取登入憑證,然後傳回給駭客。

圖 13:iPhone 版 TianySpy 當中包含的字串。

圖 15:解密後的電子郵件地址,這與 Android 版 TianySpy 看到的電子郵件地址相同。

與專門攻擊銀行的網路釣魚集團的關聯

趨勢科技的 The Cyber Security Institute 與 JC3 及其成員合作,共同研究並分析專門攻擊日本當地銀行的網路釣魚集團。這項合作的成果在 2021 年 4 月已經發表。此外,趨勢科技也指出該報告所發現的 BP1 和 BP6 這兩大銀行網路釣魚集團值得注意的特徵。

正如前面提到,這波攻擊使用的簡訊包含了誘騙使用者下載防毒軟體/資安軟體的連結,但其實使用者點選之後會在不知情狀況下讓 Android 手機感染 KeepSpy 惡意程式。此外我們也證實,如果使用 iPhone 在這波攻擊期間 (2021 年 9 月 30 日至 10 月 12 日) 以外的時間連上這些網路釣魚網站,它們看起來會像是電信公司的網站,並且被歸類到 BP1 集團底下。

日本第一起會造成財務損失的iPhone 手機病毒

這是日本第一個攻擊 iPhone 的惡意程式會造成財務損失的案例。

此攻擊行動顯示,只要是被安裝了惡意的設定描述檔,iPhone 確實也可能感染惡意程式。此案例同時也證明,單純存取某個惡意網站並不一定會讓裝置感染惡意程式,使用者必須完成惡意程式的安裝程序,才會讓裝置遭到感染。這意味著,使用者只要具備正確的知識,再加上養成隨時保有資安意識的習慣,就能避免自己的裝置遭到感染。

除此之外,我們也認為網路釣魚簡訊未來依然會是專門攻擊智慧型手機的惡意程式感染過程當中的一環。目前,JC3 仍在持續發布與本文探討的這起攻擊相關的警示通知以供額外參考。

入侵指標資料

| SHA256 | 趨勢科技偵測名稱 |

| b42bdfceb8e7733db22645fee95482dccf5260dcd3ff15ede0de77d2120c3845 | AndroidOS_TianySpy.GCL |

| a16878598e0ce5924fa45c09319b48e566f4d935626042ba378f4f1f7b9ad798 | |

| 5d27cc2e0a8ab987341e8995bf50cc763160cce4191df9a94c4b39b570c0d6a5 | |

| 73c19a778500c6fb04f60d60527ea76a870590ed9e0f6014cb03419d02ff0457 | |

| ada8dfe4914f824e5a4a03aec8f135a4544cc0086830f23285dc67d42ec1f29c | |

| 839246c1b13d2d9c87907bdd4069ce0aad02e5660cb10fad4a85805e4b81dcea |

原文出處:TianySpy Malware Uses Smishing Disguised as Message From Telco

本篇部落格原始日文文章的網址:https://blog.trendmicro.co.jp/archives/29322

延伸閱讀:

《資安漫畫》「貨到通知」「網銀通知」詐騙簡訊防不勝防,搶先攔截是關鍵

詐騙簡訊也能防!趨勢科技『 PC-cillin 雲端版 』要更全面的幫你擋病毒