LockBit 勒索病毒 Ransomware(勒索軟體) 集團在 2021 年 10 月份發表第一個可攻擊 Linux 與 ESXi 的變種,目前在網路上已經能找到樣本,本文討論有關此變種的分析與其所帶來的影響。

趨勢科技在監控 LockBi勒索病毒集團的過程中發現他們在 2021 年 10 月於網路地下論壇「RAMP」上發表了 LockBit Linux-ESXi Locker 1.0 版供其他駭客搜尋。此一舉動象徵 LockBit 勒索病毒集團已將 Linux 主機納入他的攻擊版圖。從那時起,我們就不斷在網路上看到此變種的樣本。

此變種可能對受害機構帶來嚴重影響,因為 VMware ESXi 是企業很重要的虛擬伺服器管理平台。

變種分析

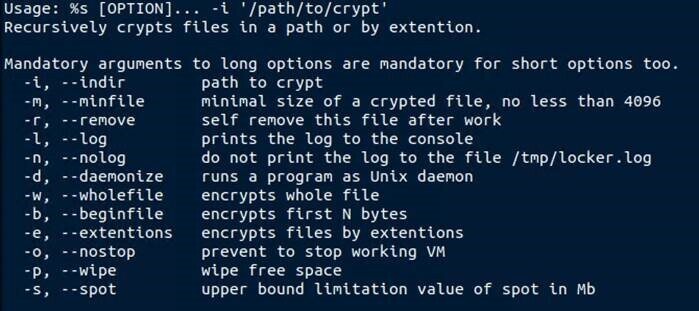

Lockbit Linux-ESXi Locker 1.0 版在資料加密方面結合了 Advanced Encryption Standard (AES) 和 Elliptic-Curve Cryptography (ECC) 兩種演算法。根據我們的分析,此版本的 LockBit 可接受一些設定參數 (參見圖 1)。

此版本的勒索病毒還具備記錄檔功能,並且會記錄以下資訊:

- 處理器資訊

- 系統上的硬碟磁卷

- 略過的虛擬機器 (VM) 數量

- 全部檔案總數

- 全部虛擬機器總數

- 已加密的檔案數量

- 已加密的虛擬機器數量

- 全部加密資料總量

- 加密花費的時間

這個變種還含有一些將 ESXi 伺服器上的虛擬機器 (VM) 映像加密所需的指令,請參見表 1。

| 指令 | 說明 |

| vm-support –listvms | 取得所有已註冊及執行中的虛擬機器清單。 |

| esxcli vm process list | 取得執行中的虛擬機器清單。 |

| esxcli vm process kill –type force –world-id | 關閉清單中的虛擬機器。 |

| esxcli storage filesystem list | 檢查資料儲存的狀態。 |

| /sbin/vmdumper %d suspend_v | 暫停虛擬機器。 |

| vim-cmd hostsvc/enable_ssh | 啟用 SSH。 |

| vim-cmd hostsvc/autostartmanager/enable_autostart false | 停用自動啟動 (autostart)。 |

| vim-cmd hostsvc/hostsummary grep cpuModel | 檢查 ESXi CPU 型號。 |

表 1:將 ESXi 伺服器上的虛擬機器 (VM) 映像加密所需的相關指令。

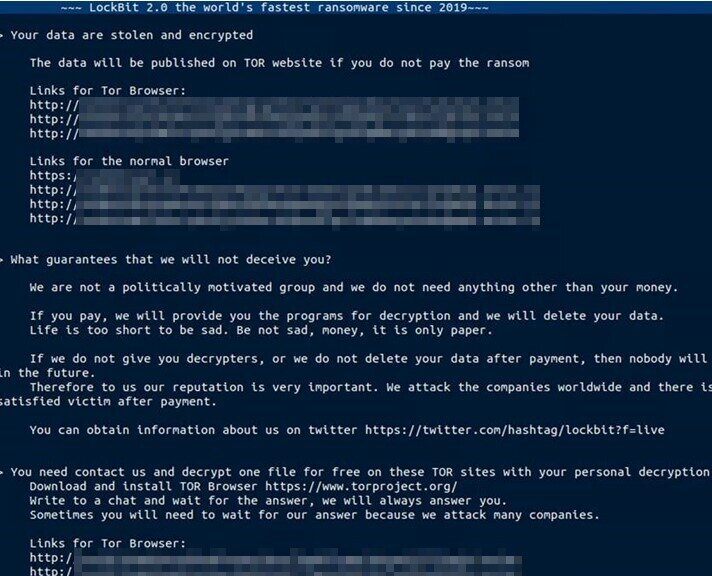

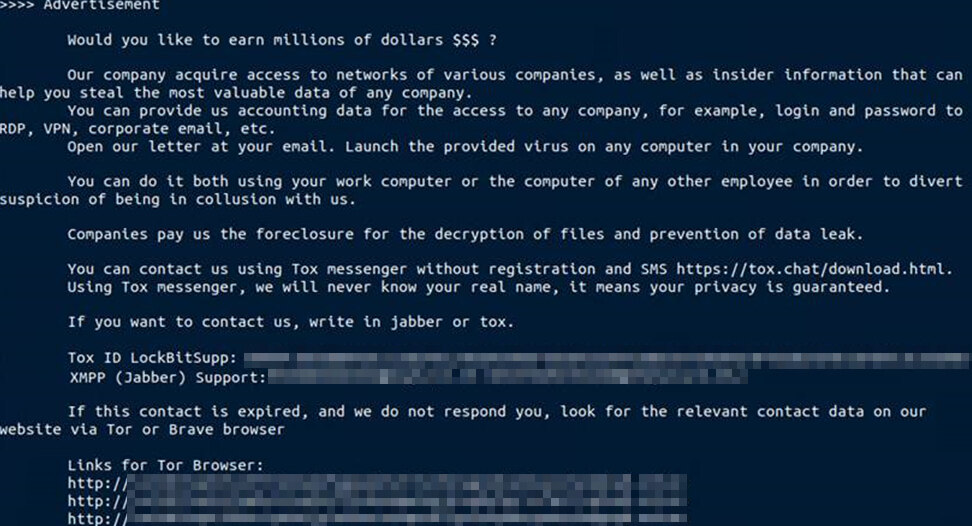

LockBit 的勒索訊息也是它的一項特點,它會宣傳 LockBit 2.0 的速度,列出 LockBit 駭客集團用來將受害者資料公開的外洩網站,最後再幫自己打一下廣告,提供高達「數百萬美元」的獎金來引誘一些員工出賣自己公司的重要資料。

圖 2:Linux-ESXi 版 LockBit 的勒索訊息。

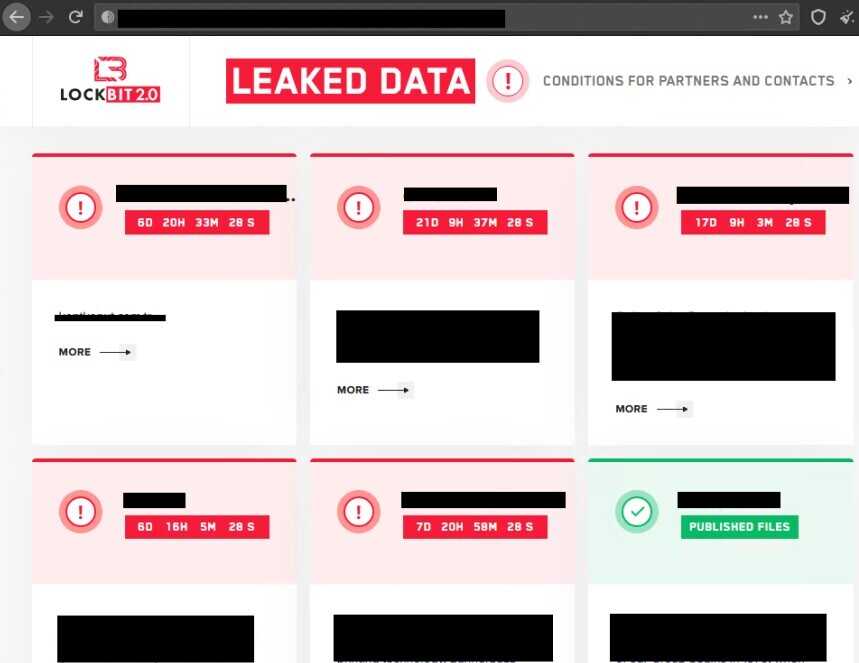

圖 2:Linux-ESXi 版 LockBit 的勒索訊息。LockBit 集團通常會威脅受害企業若不乖乖付錢,就會將他們從受害機構內部偷到的資料公開到資料外洩網站上。

此變種所帶來的影響

此變種大致與現代化勒索病毒集團逐漸將目標移轉至 Linux 主機 (如 ESXi 伺服器) 的潮流相符。一台 ESXi 伺服器通常包含多台虛擬機器,而這些虛擬機器經常含有企業的重要資料或服務。所以如果勒索病毒能將 ESXi 伺服器加密,就能嚴重打擊受害企業。原本最早開創此一潮流的是 REvil 和 DarkSide 勒索病毒。

建議

雖然 ESXi 讓企業能更方便地管理自己的伺服器,但同樣地,勒索病毒集團也開始將目標轉移到像 ESXi 這樣的平台。這個新的變種讓 LockBit 也晉升為具備攻擊 Linux 主機及 ESXi 平台的勒索病毒家族之一。

雖然 Linux 版本通常比較難以偵測,但企業只要落實一些資安最佳實務原則,還是能夠有效防範這類攻擊。針對 LockBit 來說,只要能隨時保持系統更新,就能防止它的入侵。主要是因為 LockBit 專門利用一些駭客從含有漏洞的伺服器竊取並販賣到地下市場的登入憑證來進入伺服器。除此之外,VMware 也提供了一些強化 ESXi 安全的建議。

另外,企業機構也應考慮採取以下步驟來防範勒索病毒威脅:

- 部署多層式偵測及回應解決方案:採用一些能在威脅升高之前預先預測及防範勒索病毒活動、技巧與行動的解決方案。例如,Trend Micro Vision One™ 能協助企業偵測及攔截勒索病毒的各種元件,在攻擊影響到企業之前就預先加以攔截。

- 預先擬好一份防範與復原教戰手冊:事件回應 (IR) 教戰手冊與框架有助於企業針對各種攻擊預先做好妥善規劃。

- 執行攻擊演練:讓員工接受擬真的網路模擬攻擊,這有助於決策人員、資安團隊、事件回應 (IR) 團隊發掘潛在的資安漏洞及攻擊,以便預做準備。

入侵指標 (IoC):

SHA256

- f3a1576837ed56bcf79ff486aadf36e78d624853e9409ec1823a6f46fd0143ea

- 67df6effa1d1d0690c0a7580598f6d05057c99014fcbfe9c225faae59b9a3224

- ee3e03f4510a1a325a06a17060a89da7ae5f9b805e4fe3a8c78327b9ecae84df

YARA 規則:

rule Linux_Lockbit_Jan2022 {

meta:

description = “Detects a Linux version of Lockbit ransomware”

author = “TrendMicro Research”

date = “2022-01-24”

hash1 = “038ff8b2fef16f8ee9d70e6c219c5f380afe1a21761791e8cbda21fa4d09fdb4”

strings:

$xor_string_1 = “LockBit Linux/ESXi locker V:” xor(0x01-0xff)

$xor_string_2 = “LockBit 2.0 the world’s fastest ransomware since 2019” xor(0x01-0xff)

$xor_string_3 = “Tox ID LockBitSupp” xor(0x01-0xff)

condition:

uint16(0) == 0x457f and filesize < 300KB and

filesize > 200KB and any of them

}

原文出處:Analysis and Impact of LockBit Ransomware’s First Linux and VMware ESXi Variant 作者:Junestherry Dela Cruz