為了進一步了解企業在遭到勒索病毒 Ransomware (勒索軟體/綁架病毒)襲擊之後所經歷的狀況及復原過程,以便能夠協助其他同樣遭遇的受害者,我們分析了 5 個勒索病毒家族提供給受害者跟他們聯繫的聊天室。

現在大家都已經知道勒索病毒攻擊的危險性,而新聞媒體上不時出現的最新受害案例,也時常讓資安長 (CISO) 與資安營運中心 (SOC) 團隊徹夜難眠,因為現代化勒索病毒集團都是採用多重勒索的手法。

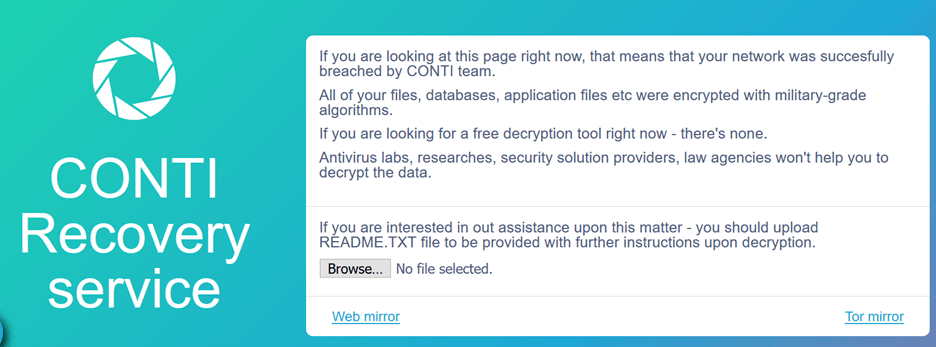

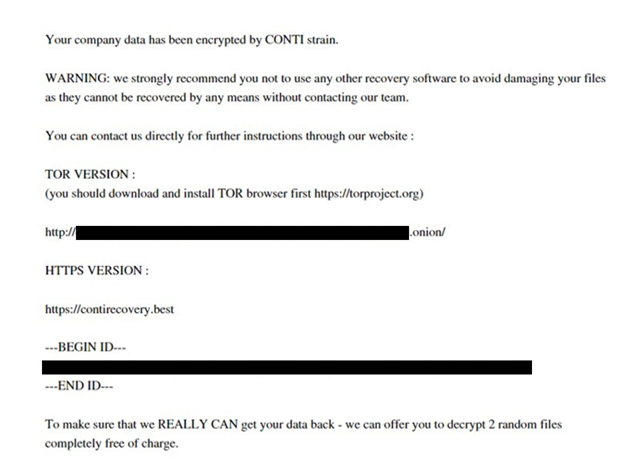

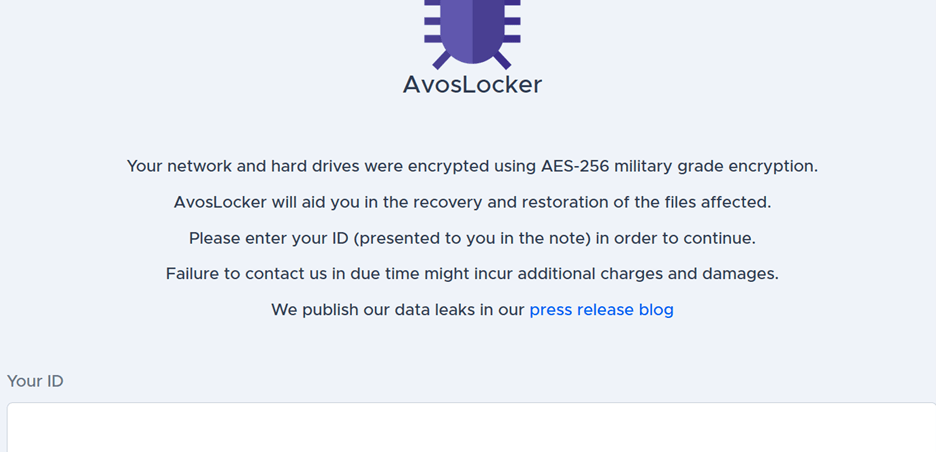

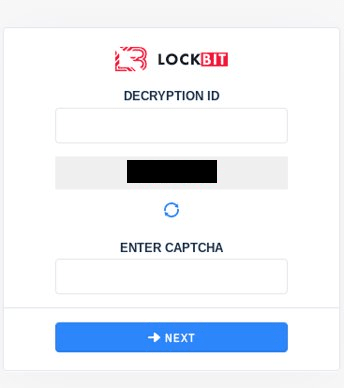

為了進一步了解企業在遭到勒索病毒襲擊之後所經歷的狀況及復原過程,以便能夠協助其他同樣遭遇的受害者,我們分析了以下 5 個勒索病毒家族提供給受害者跟他們聯繫的聊天室:Conti、Lockbit 2.0、AvosLocker、Hive 和 HelloKitty for Linux。這幾個勒索病毒集團都會使用獨一無二的受害者識別碼 (ID) 來辨識試圖與他們聯繫來救回資料的受害者。

我們試著在這些犯罪集團的做法之間找尋一些趨勢和共通性,並根據目前為止所看到的狀況提供一些建議。

本文重點:

🔻歹徒為何使用線上聊天?

🔻 如何進入這些聊天室?

🔻 勒索病毒與受害者的對話重點

🔻 竊取的財務、合約等關鍵資料,必要時會亮出檔案路徑樹狀圖證明:「檔案真的在我手上」

🔻 想討價還價? 亮出受害者銀行帳戶餘額讓你百口莫辯

🔻 語氣轉變:從願意提供協助,到等著看你們遭受損失

🔻 受害者該怎麼做?

🔻 如何避免成為受害者?

歹徒為何使用線上聊天?

勒索病毒服務 (RaaS) 集團以及使用這類服務的駭客先前都是透過電子郵件來與受害者聯繫。他們會在電子郵件對話當中與受害者交涉贖金,讓受害者經由電子郵件取得解密金鑰以免自己的資料被公布在駭客的資料外洩網站上。但這樣的通訊方式有時候會造成一些麻煩,畢竟受害企業每一台電腦的螢幕上都有駭客留下的勒索訊息,萬一有好幾個人同時與駭客聯繫會發生什麼狀況?而且駭客要與同一家受害企業維持多個電子郵件對話會變得相當麻煩,搞不好會自己打自己的嘴巴,或者在不同的對話中提出不同的金額要求。

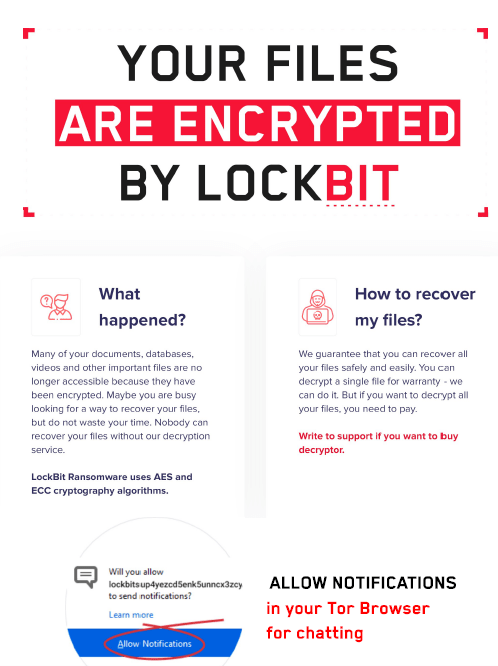

為解決這樣的問題,勒索病毒集團開始針對每一家受害者配發一個獨一無二的識別碼 (ID)。Conti、AvosLocker 和 HelloKitty for Linux 會將這個獨特的 ID 寫在勒索訊息中,受害者必須將勒索訊息檔案本身上傳到駭客的 Tor 網站或非加密網站 (網址在勒索訊息中),以便進入駭客的聊天室與駭客聯繫。

Lockbit 2.0 的做法稍有不同,他們是將這個獨一無二的 ID 當成登入該集團聊天室的使用者名稱,然後再配上一個 CAPTCHA 機器人辨識機制來讓受害者登入。

還有一點值得注意的是,雖然受害者都必須使用他們的唯一識別碼來「登入」駭客的聊天室,但駭客還是會在每次交涉開始時都會先詢問受害者是哪一家企業。這表示駭客那一端似乎並不知道某個登入 ID 對應到哪一家受害機構。不過,這當然也有可能是駭客為了確認與他們聯絡的人是否真是受害的機構,還是資安研究單位或執法機關的人員。

使用獨一無二的受害者 ID 可以確保即使受害機構有 30 名不同的員工試圖和駭客交涉,他們都會進入相同的聊天室,這其中當然也可能包含一些想要監控這些聊天室的研究人員和執法機關。

如何進入這些聊天室?

不過這些聊天室還是有個問題,那就是任何人只要夠拿到勒索訊息上的識別碼,都能進入聊天室。儘管每家受害機構都有自己的 ID,但不代表只有受害機構能使用這個 ID。事實上,任何人 (研究人員、執法機關、事件調查記者等等) 都有可能監控駭客與受害者之間的對話,這一點駭客也心知肚明。

所以,為了解決這個問題,MountLocker 勒索病毒集團會要求受害者在第一次登入聊天室時設定自己的密碼,這樣做確實可以增加聊天室的私密性。

一個值得注意得問題是,當企業遭到勒索病毒襲擊並開始和駭客交涉時,企業必須了解這些對話很可能會被外界看到。若企業希望保有交涉內容的私密性,最好別讓勒索訊息被張貼到一些公開的平台上。

勒索病毒專業化的教戰手冊

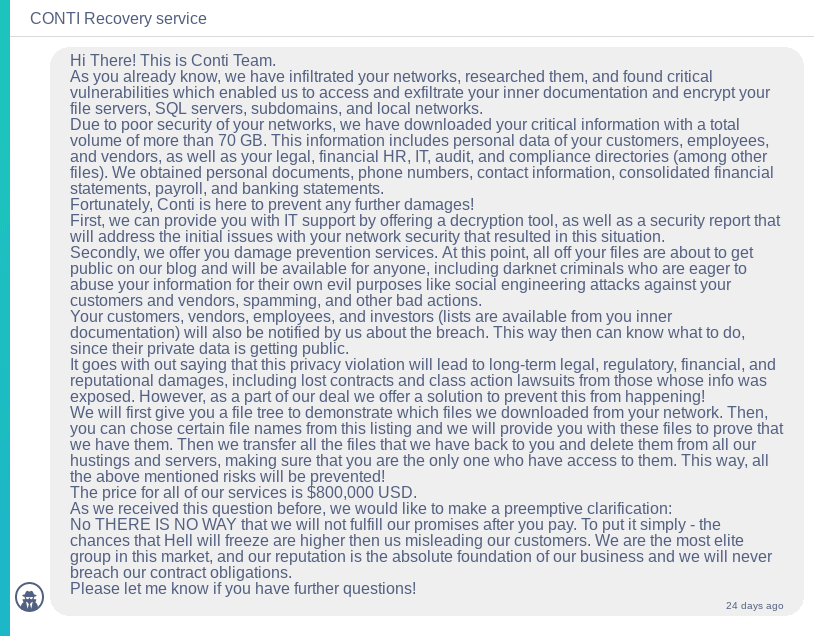

根據趨勢科技對這些聊天室的觀察, Conti 勒索病毒的聊天室最為活躍。駭客集團與每一位受害者的聊天對話開頭的歡迎訊息都一樣。我們見過的訊息全都使用英文為語言,不論受害者來自何處。

從這段標準的歡迎訊息可看出他們的運作已有一定程度的專業化,且該集團的交涉人員應該會有一份標準的教戰手冊。其他勒索病毒集團的交涉對話一開始雖然沒有像這樣的歡迎訊息,但根據我們分析的幾個家族,其對話當中還是會包含幾個主要重點,以下逐一說明。

勒索病毒與受害者的對話重點

竊取的財務、合約等關鍵資料,必要時會亮出檔案路徑樹狀圖證明:「檔案真的在我手上」

雖然駭客竊取的資料隨個案而定,但必定會包含一些對企業非常關鍵的資料,例如:財務資訊、合約、資料庫、員工與客戶的個人身分識別資料 (PII) 等等。犯罪集團通常會先解開一些檔案來證明他手上握有資料,有時候還會提供所有資料檔案路徑樹狀圖做為佐證。

想討價還價? 亮出受害者銀行帳戶餘額讓你百口莫辯

許多受害者會表示他們願意支付贖金來解開被加密的資料以免資料被外洩,但他們付不起歹徒一開始所要求的金額。對於這點,犯罪集團主要的應對方式就是提供受害者的銀行帳戶餘額或保險單來證明受害者付得這個價格。

折扣範圍從 25% 至 90%不等

雙方討價還價之後,我們發現最後協議的折扣從 25% 至 90% 不等,對於該提供多少折扣,每個集團似乎都有自己的想法和標準。不過,犯罪集團對於當初的承諾並不會遵守太久。有時候價格明明已經談妥,但歹徒還是將偷來的資料公開。還有些時候,最終折扣後的金額甚至遠低於犯罪集團一開始堅持的最低底線。

語氣轉變:從願意提供協助,到等著看你們遭受損失

在大多數的對話中,歹徒的語氣在過程中會有明顯的轉變。歹徒一開始都會堅稱受害者最好的選擇就是乖乖付錢。他們會一再強調受害者的資料如果外洩,將引來一些法律問題和罰款,或強調尋求資料救援服務的幫忙只是在浪費時間和金錢。在交涉初期,他們甚至宣稱可以為受害者提供協助。

但這樣的態度後來就會轉變,犯罪集團會逐漸開始失去耐心,不斷催促受害者,或是開始威脅受害者。他們之所以失去耐心,其中的一個可能因素是他們不希望受害企業的心態開始鬆懈,忘了情況的嚴重性,或是不想靠駭客的「協助」而自行解除威脅。所以他們的態度會從「請讓我們知道您是否還有其他疑問!」變成「你們應該已經發現自己的網站已經無法使用。這是我們瓦解你們公司的第一步…我們很清楚你們並沒有任何備份,所以我們會等著看你們遭受損失。」

受害者該怎麼做?

今天,大家都知道企業遭遇勒索病毒攻擊已經不是可不可能、而是時間早晚的問題。對任何企業來說,了解並接受這樣的情況,對於防範勒索病毒攻擊造成嚴重損失非常重要。

要防範今日的現代化勒索病毒攻擊,不論任何規模或垂直產業的企業都能採取以下做法:

- 擬訂計畫,很重要的一點是,要測試這項計畫。擬定一套勒索病毒事件應變計畫,找來所有相關團隊實際進行模擬或沙盤推演。在董事會或 CXX 級主管面前演練來取得他們的認同。在危機實際發生之前,團隊的每一位成員都必須清楚知道自己所扮演的角色以及如何達成任務。例如貴公司必須達成的一項共識就是:到底要不要支付贖金。雖然我們不建議支付贖金,但如果這是貴公司的選擇,那我們建議您要預先擬好一套財務支應方案。

- 聘用談判專家。外面有一些專精贖金交涉的專家可以協助企業與歹徒交涉。據我們的觀察,大多數勒索病毒集團並不在乎他們交涉的對象是受害企業的員工,還是談判專家。不過,Grief 勒索病毒最近的聲明似乎有不同的立場。

談判的目的無外乎是為了爭取一些時間好讓您從備份資料當中復原。事實上,受害者通常會想避免資料遭到外洩或進一步的勒索,但他們最終也不會想要付錢。如果您企業的應變計畫也打算這麼做,那麼在遭到攻擊之前讓每一個人都明白這點就非常重要。

除此之外,您也應該了解歹徒有可能使用多重勒索 的手法,所以,務必預先了解並規劃好該如何應付雙重、三重、甚至四重勒索的情況。當然,如果能預先防止勒索病毒攻擊得逞是最好不過,但這需要一套完整的資安規劃,對許多企業來說,這會是一項挑戰。

如何避免成為受害者?

預先了解應變計畫並防範未然固然非常重要,但企業當然還是希望駭客不會得逞。儘管如此,我們還是要再次重申,所有企業都應該預期自己可能遭到攻擊,並預先做好規劃,因為這是防範的第一步。

要防範系統遭到勒索病毒攻擊,一個不錯的開始就是參考美國國家標準與技術局 (NIST) 的資安框架與勒索病毒相關的防範技巧,例如以下幾點:

- 正確設定您環境當中的軟、硬體組態設定。

- 實施最低授權原則,儘可能避免提供系統管理員權限。

- 經常修補軟體並隨時保持更新。利用虛擬修補來爭取更多系統修補的時間。

- 稽核並監控事件記錄檔。光是記錄資安事件並沒有用,除非有人會定期檢查這些記錄檔來看看是否有任何異常情況發生。

- 採用3-2-1 備份原則:製作 3 份備份、放在 2 種儲存媒體、其中 1 份放在異地保存。

- 訓練員工並測試系統以確保您的資安假設確實經得起考驗。

Trend Micro Vision One™ 可以比對整個 IT 環境的偵測資料,並搭配全球威脅情報來交叉關聯所有資料,進而提供可供行動參考的資訊,協助您達成以上目標,防範您遭到勒索病毒攻擊。這套資安防護平台已榮獲 Forrester 評選為業界第一,是防範勒索病毒與其他攻擊的最有效防護。

原文出處:What To Expect in a Ransomware Negotiation 作者:Erin Sindelar