意見領袖討論今日網路防護的演進、現況及未來。在介紹完過去的歷史及重要觀念之後,順便告訴讀者為何資安團隊需要多層式雲端內防護。

入侵防護 (IPS) 與雲端的發展歷史,以及為何我們又將回到歡樂時光

在最近之前,網路防禦不僅似乎繞了一圈又回到了原點,而且還讓我們倒退到過去。在網路層次防範攻擊,一開始只能做到偵測,當偵測到惡意活動時,必須靠人工採取行動來降低損害,而且回應速度得夠快才行。此時防範的重點在於限制哪些流量可以通過閘道與防火牆,然後再交由 IDS (入侵偵測) 來偵測惡意活動。這聽起來似乎沒有很強,確實如此,所以後來才會進步到所謂的 IPS (入侵防護)。既然可以偵測到攻擊流量,那為何不乾脆加以攔截?

這一切看起來都相當美好,直到虛擬化、混合雲與多重雲端出現。此時,幾乎所有 IPS 和防火牆都是採用專門的硬體裝置,因為一般通用的伺服器無法提供超低延遲的流量檢查與幾乎即時的流量攔截。這一點對 IDS 來說不會有問題,因為 IDS 都是採用頻外 (out of band) 方式部署,因此可以按照自己的速度慢慢檢查流量。但 IPS 必須部署在封包傳遞路的徑上,才能攔截惡意封包。這項技術到了雲端就面臨了嚴重的考驗,因為虛擬裝置形態的 IPS 軟體會大量占用私有雲容量,或花費大量時間在公有雲。而且,有很多雲端技術並未開放足夠的虛擬網路讓 IPS 可以設置在虛擬交換器上。所以,將 IPS 放入雲端內 (尤其是混合雲和公有雲) 有其困難。

企業的因應作法是回歸到 IDS,雲端廠商提供了原生的 IDS 功能。而且,採用 IDS 的作法似乎變成了一種潮流。這在當時確實有不得已的理由,例如網路的異質性以及舊式防護架構與新式技術無法相容,結果就是只能偵測但無法攔截惡意流量。一個藉口是反正您一定會遭到入侵,所以偵測才是關鍵,但這樣的說法卻忽略了攔截已知威脅的意義。我知道大家對於資安理論的演進各有不同看法 (畢竟這是網際網路的時代),但不論發展過程為何,最後的情況就是雲端內幾乎只有 IDS 而沒有 IPS。而且在新漏洞被發現到企業全面部署修補更新的這段關鍵空窗期,也無所謂的「虛擬修補」可用。

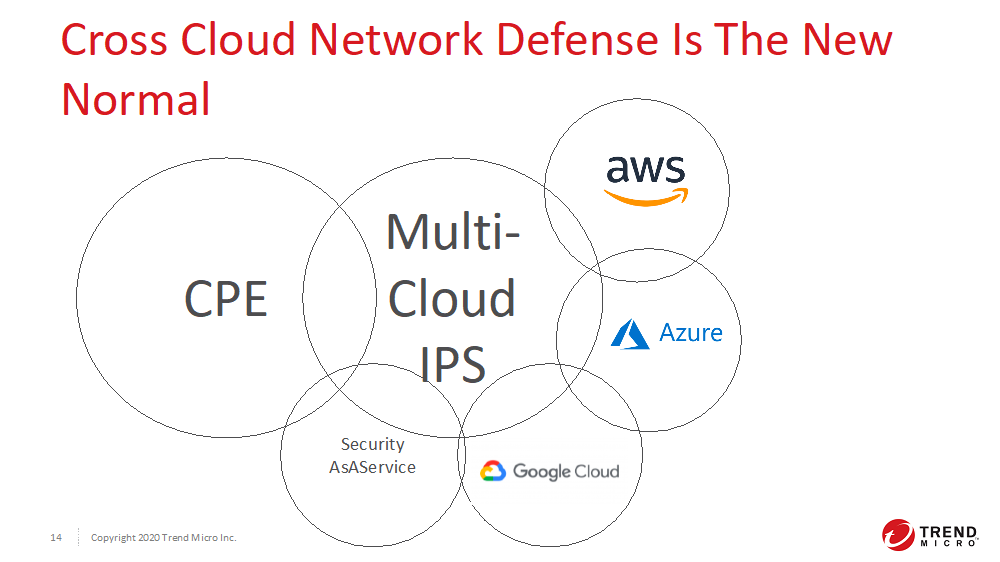

最近隨著多重雲端逐漸蔚為風潮,問題似乎又變得嚴重起來,企業必須應付不同雲端廠商的原生 IDS,而每一家卻都有自己的 API、管理主控台及方法。但還是無法攔截。

所以,當 Gartner 在今年認知到這個問題並提出「企業將轉換到一種新的模式,採用單一廠商來整合多重雲端的網路防護服務以便能降低複雜性1」時,我們相當讚賞。

此時還發生了兩件事情,使得 IPS 在混合雲和多重雲端成為可能。第一就是雲端技術供應商開放了更多虛擬網路,並提供一些新的功能讓網路流量檢查技術使用。第二是 IPS 技術的徹底翻新,讓它能在雲端環境內部運作,並善用前述功能。現在,IPS 不僅能在雲端內擴充,而且也因在雲端內原生,所以能融入雲端的營運及訂閱模式,而非採取舊式虛擬裝置。特別澄清一點,我指的並不是「IPS 服務」(也就是將流量導向外部雲端來進行檢查),而是您在雲端內就具備 IPS 功能,不論是多重雲端或混合雲。

所以我們又重回能夠攔截威脅的情況,其實,將惡意流量攔截下來一直都沒有什麼壞處,除非您是一名駭客。

1 Gartner,「資安與風險管理重大趨勢」(Top Security and Risk Management Trends),2020 年 2 月 27 日。

原文出處:Defense in Depth, Layered Security in the Cloud 作者:Greg Young,2020 年 11 月 12 日