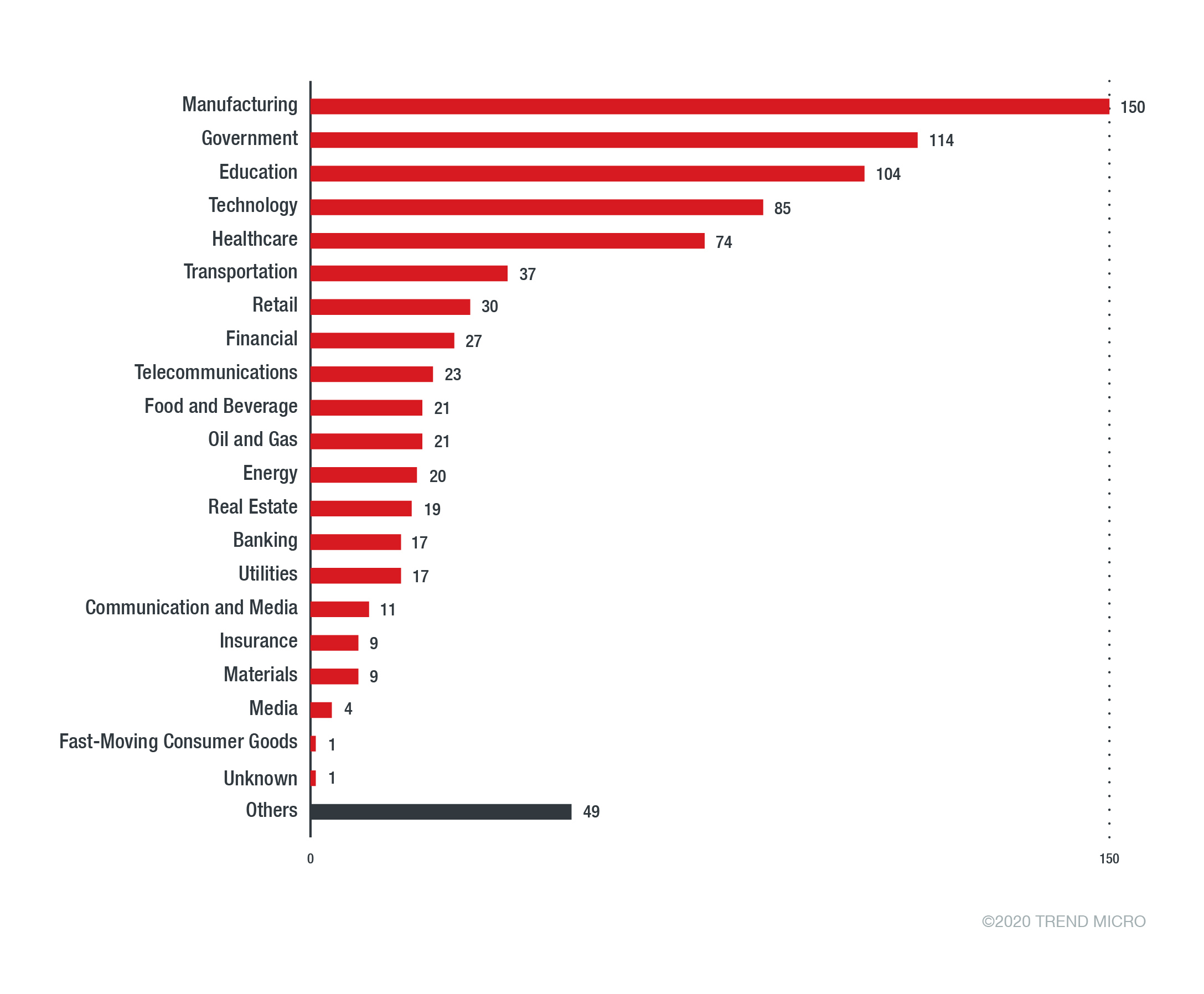

2020 年,勒索病毒 Ransomware (勒索軟體/綁架病毒)威脅對製造業造成了極大的衝擊,而且今年第 3 季出現了一股令人憂心的趨勢,那就是勒索病毒集團似乎專挑製造業下手。

根據趨勢科技 Smart Protection Network™ 的資料顯示,勒索病毒集團的衝擊遍布各種產業。

製造業生產線的廠房到處都是大型機具:組裝設備、熔爐、馬達等等。而隨著科技不斷進步,再加上工業 4.0 的潮流,生產線與營運系統開始導入了電腦設備。從此,這些大型工業機具便透過電腦來操作及監控,然後這些電腦還會與網路及其他電腦連接並互相傳遞資料。

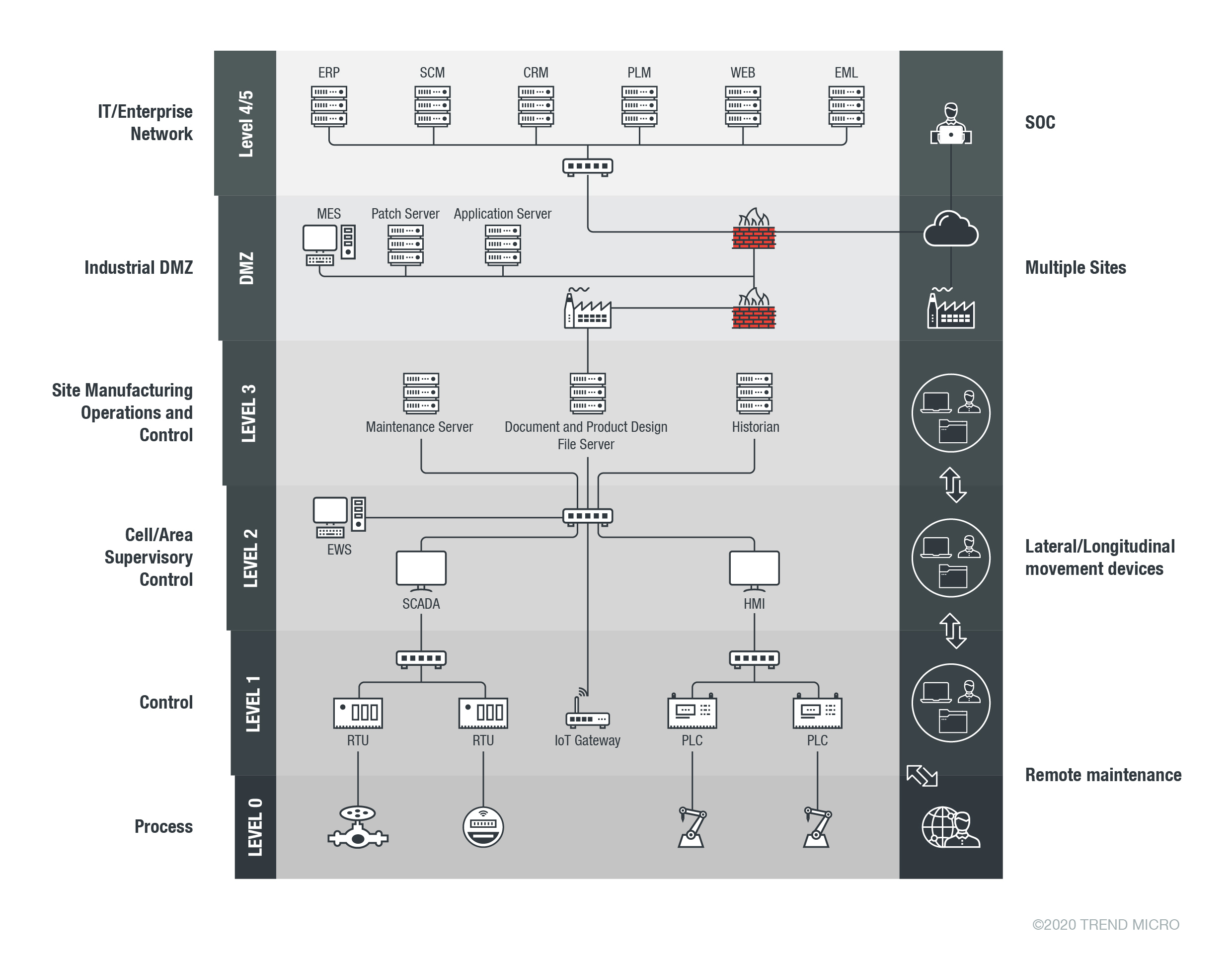

以下是工業控制系統 (ICS) 的示意圖:

大型的機具大多在第 0 層 (Level 0)。當我們想到一家工廠或發電廠時,腦海裡浮現的就是這些機具。

但如果要操作及監控這些機具,就必須用到第二層 (Level 2) 上的電腦。例如人機介面 (HMI) 以及監控與資料擷取 (SCADA) 電腦,就是要讓操作人員監視並控制這些工業機具。至於工業工作站 (engineering workstation,簡稱 EWS) 則含有生產最終產品所需的一些藍圖、設計文件、機器人程式以及組態設定。

許多工廠會在第三層 (Level 3) 設置一台中央檔案伺服器,裡面存放著設計檔案與產品文件,讓工業工作站共用這些檔案。然後還會有一台歷史資料電腦,記錄著設備、效能及產品品質的歷史數據。

如果,勒索病毒滲透了第 2 層與第 3 層的電腦會發生什麼事?

無法檢視就無法掌控

現代化勒索病毒的設計並不是為了封鎖或癱瘓被感染的電腦,我們最後一次看到會癱瘓被感染電腦的勒索病毒是 Petya,它活躍於 2017 和 2018 年。後來的勒索病毒家族在加密檔案時,已經開始變得非常小心,它們會刻意避開系統檔案與執行檔,因為這些是電腦開機和運作時所需要的檔案,其餘的檔案則全部會被加密。換句話說,當工廠營運技術 (OT) 網路上的監控和操作電腦在遭到勒索病毒感染時,生產線並不會立刻陷入停擺。

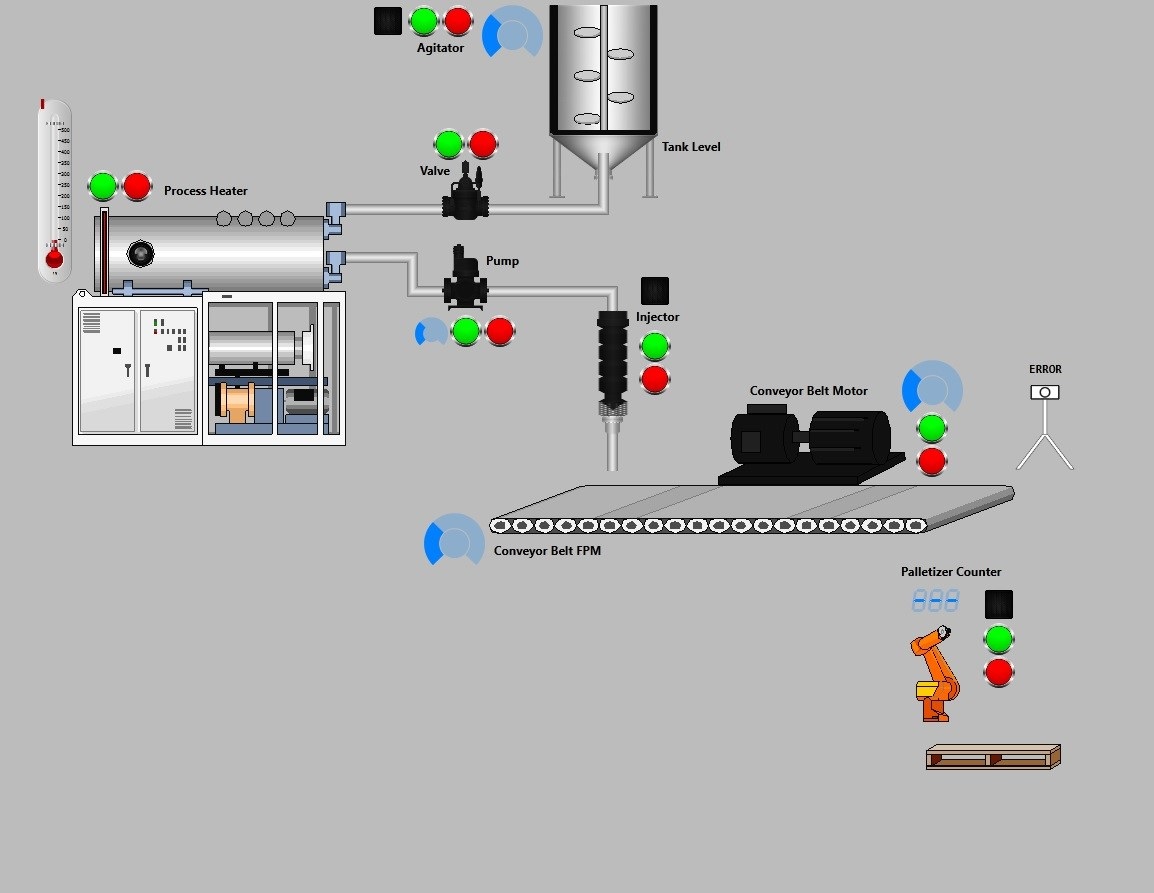

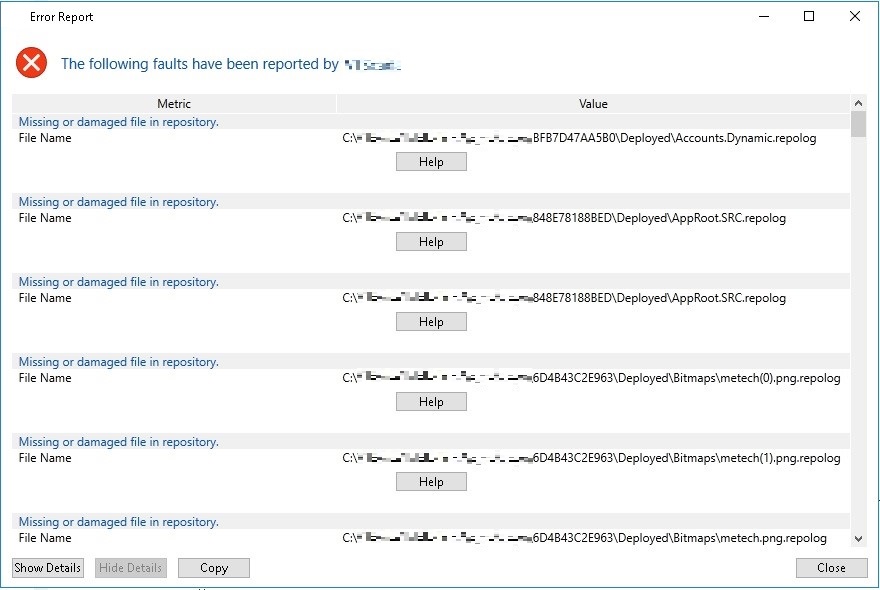

雖然工廠不會馬上陷入停擺,但如上圖所示的人機介面 (HMI) 在遭到勒索病毒感染時可能將無法正確顯示或出現錯誤。

由於 HMI 採用的是圖形介面,因此非常仰賴影像檔案。HMI 上的每個按鈕、數值、標誌、管線、設備等等,都有一個對應的圖像來代表,這些都放在 HMI 軟體目錄底下的影像檔內。除了這些影像檔外,還有一些用來儲存一些數值、對應關係、邏輯、門檻植、字典等組態設定的文字檔。根據我們在一起勒索病毒事件當中所看到,被加密的檔案有 88% 是JPEG、BMP 或 GIF 檔案,這些都是用來產生 HMI 圖形介面的圖像。如果這些檔案全部遭到加密,那麼要復原被感染的系統就不光只是重新安裝 ICS 軟體就能解決,還要一併復原這些客製化的 HMI 或 SCADA 圖形介面。

請注意,勒索病毒不需要直接攻擊 ICS 軟體的處理程序就能癱瘓 ICS,勒索病毒只需將 HMI、SCADA 或工業工作站 (EWS) 所用到的檔案加密,就能讓系統無法使用,使得操作人員無法檢視也無法掌控系統,進而造成工廠的生產力損失與營業損失。

竊取營運資訊

基本上,網路共用是製造業環境一項必要的功能。對生產而言,工程師和設計師不僅需要透過網路共用來分享他們製作的設計圖和技術文件,而且也需要儲存參考用的檔案、設計指南、零件清單、工具以及工作流程。

對業務而言,企業經理與辦公人員要透過網路共用來儲存廠商、供應商、採購訂單、發票等資料。我們可以在第 4 和第 5 層看到一些企業專用的供應鏈管理 (SCM) 與產品生命週期管理 (PLM) 系統,以及相關的資料庫。

儘管這些檔案儲存庫與資料庫遭到勒索病毒攻擊時並不一定會打斷生產線的運作,但卻會影響業務運作、供應鏈管理以及產品開發與設計。但這些只是短期內看得到的影響,今日的勒索病毒還會竊取資料,進而對企業造成永久傷害。

現在,幾乎所有的勒索病毒集團都會竊取受害者的資料,這是由 Maze 勒索病毒所帶起的一股風潮,歹徒會使用一些現成的檔案備份工具來蒐集資料。歹徒這麼做的目的一開始是為了藉由資料外洩來脅迫受害者,提高受害者支付贖金的意願。但最後,勒索病毒從受害者所蒐集到的資料還是遭到了外洩,或者被賣到了地下市場。這對企業來說是更大的打擊,因為這些設計和技術文件可能含有智慧財產。此外,廠商和供應商的資料當中也可能含有定價或訂單等機密資訊。

當製造業發生勒索病毒事件時,企業應該考慮到這類情況發生的可能性。在生產線或業務恢復正常之後,企業應針對可能失竊的資料進行評估,然後問問自己一個痛苦的問題:萬一資料真的已經遭到外洩或販賣,那麼對生產線、商業合作關係以及客戶會造成什麼衝擊?回答了這個問題之後,企業才知道接下來該採取什麼步驟,並且擬定一套更有效的應變策略。

伴隨著駭客入侵的勒索病毒

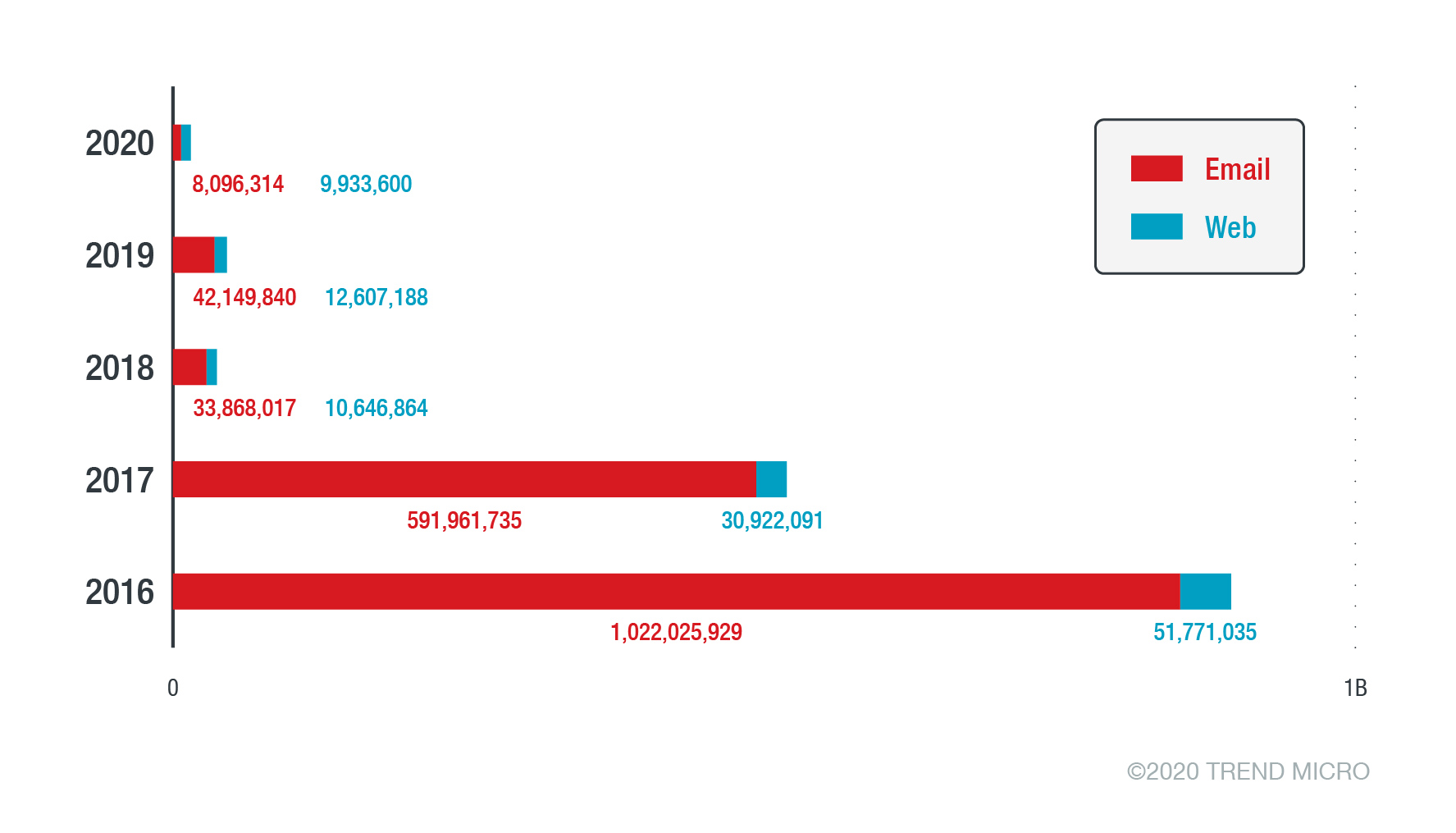

這些年來,經由電子郵件附件或惡意網站入侵企業的勒索病毒已大幅減少 (見圖 4)。不過若從媒體報導來看,許多人會覺得網路上的勒索病毒數量似乎並未減少。

這個現象背後的原因是,近年來勒索病毒集團對於攻擊目標的篩選更加嚴格。他們開始放棄亂槍打鳥的大規模勒索病毒垃圾郵件攻擊,而改用一種專挑大型獵物的攻擊手法。換句話說,勒索病毒集團現在對於家用個人電腦 (小型獵物) 比較不感興趣,取而代之的是中大型企業 (大型獵物)。勒索病毒集團之所以這麼做,原因是他們覺得將火力集中在這些大型獵物可以提高獲利。

然而針對大型獵物的攻擊不僅更加複雜,也需要更多時間來觀察、追蹤及跟蹤獵物。這就是為何絕大多數專門攻擊大型產業 (如製造業) 的勒索病毒都是「伴隨著駭客入侵的勒索病毒」(post-intrusion ransomware)。簡單來說,駭客必須先經由其他方式駭入受害者的網路,然後再植入勒索病毒。

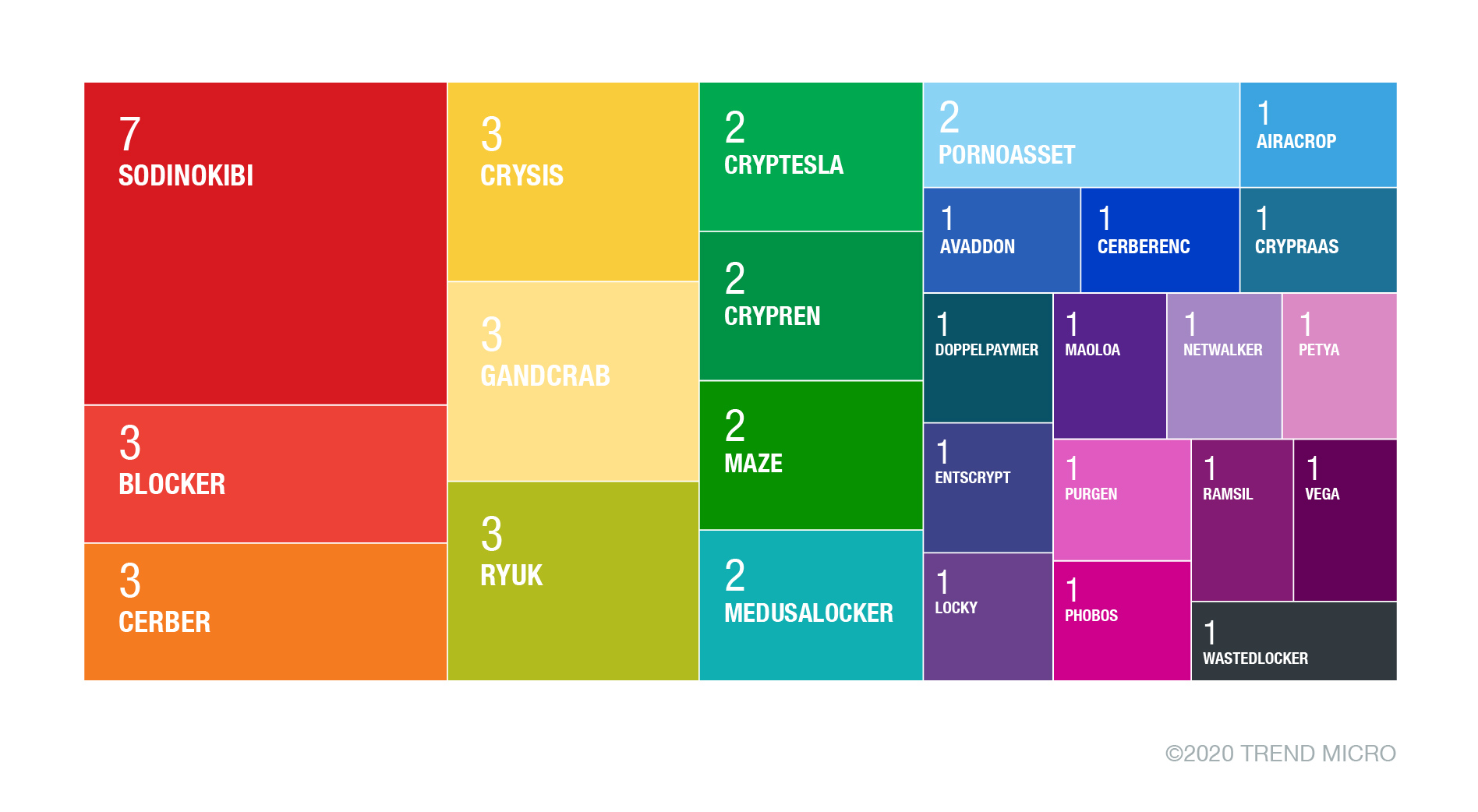

2020 年第 3 季,絕大多數專門攻擊製造業的勒索病毒都是伴隨著駭客入侵的勒索病毒。Sodinokibi 這個在第 3 季專門攻擊製造業網路的勒索病毒,就是駭客在入侵含有漏洞的 Oracle WebLogic 伺服器之後所植入的勒索病毒。還有,網路上一些含有漏洞的 MySQL 伺服器在遭到駭客入侵之後,也經常被植入 Gandcrab 勒索病毒。至於 Ryuk 勒索病毒,則常常是由一些專門利用 Emotet 惡意程式來駭入企業網路的駭客所植入。除此之外,Sodinokibi、Medusalocker、Crysis 以及許多其他勒索病毒,都是利用強度不足的 RDP 登入憑證來進入系統。

更重要的是,這表示勒索病毒事件已經不再是單純的事件,而是意味著企業存在著許多資安問題,讓駭客不僅能夠入侵網路,還能四處遊走,然後找到企業的關鍵系統來勒索企業。

不論是製造業的最新相關資料,或是針對 ICS 系統的勒索病毒犯案模式,都指出企業的非軍事化區 (DMZ) 與網路分段可能含有漏洞。由於這些漏洞,才使得駭客能夠先入侵 IT 網路然後再轉移到 OT 網路。另一個可能的問題是 OT 網路含有安全性不足或企業未確實掌握的遠端直接連線。在遭遇勒索病毒事件過後,企業的善後工作不光只有讓生產線或業務恢復營運而已,還必須將一開始導致勒索病毒感染的資安弱點徹底解決。

保護製造業網路

正如我們過去幾年所看到的,製造業網路與其他任何產業的網路一樣容易遭到入侵 。即使他們採用的設備、軟體與通訊協定都很特殊,並且還實施了網路分段,駭客依然還是經常能夠挾持 ICS 系統來勒索企業。

一般標準的資安最佳實務原則與解決方案對製造業來說應該還是有用,但卻必須針對製造業的特殊環境而妥善部署。除了一般標準資安解決方案的功能之外,製造業的資安主管在評估資安解決方案時還應注意以下幾點要求:

- 低延遲。資安解決方案不能干擾對時效性很敏感的生產流程。

- 選用能支援製造業 OT 通訊協定的產品。資安產品必須要能正確辨識並監控進出 ICS 系通的通訊流量。

- 整合 IT 與 OT 網路的監控與偵測。製造業的資安策略需要的是能夠互相搭配、並且能在不同網段之間傳送資料的產品,如此才能提高易用性並簡化監控與回應。

勒索病毒集團在短短的時間內就學會了如何攻擊製造業網路並在其內部遊走。因此,一些關鍵的產業有必要將資安解決方案整合,並導入最佳資安實務原則。

如需進一步詳情,請參閱趨勢科技專為製造業與智慧工廠設計的資安防護。

原文出處:The Impact of Modern Ransomware on Manufacturing Networks 作者:Ryan Flores。