追蹤攻擊 Chrome 和 IE漏洞的 SLUB 最新動態

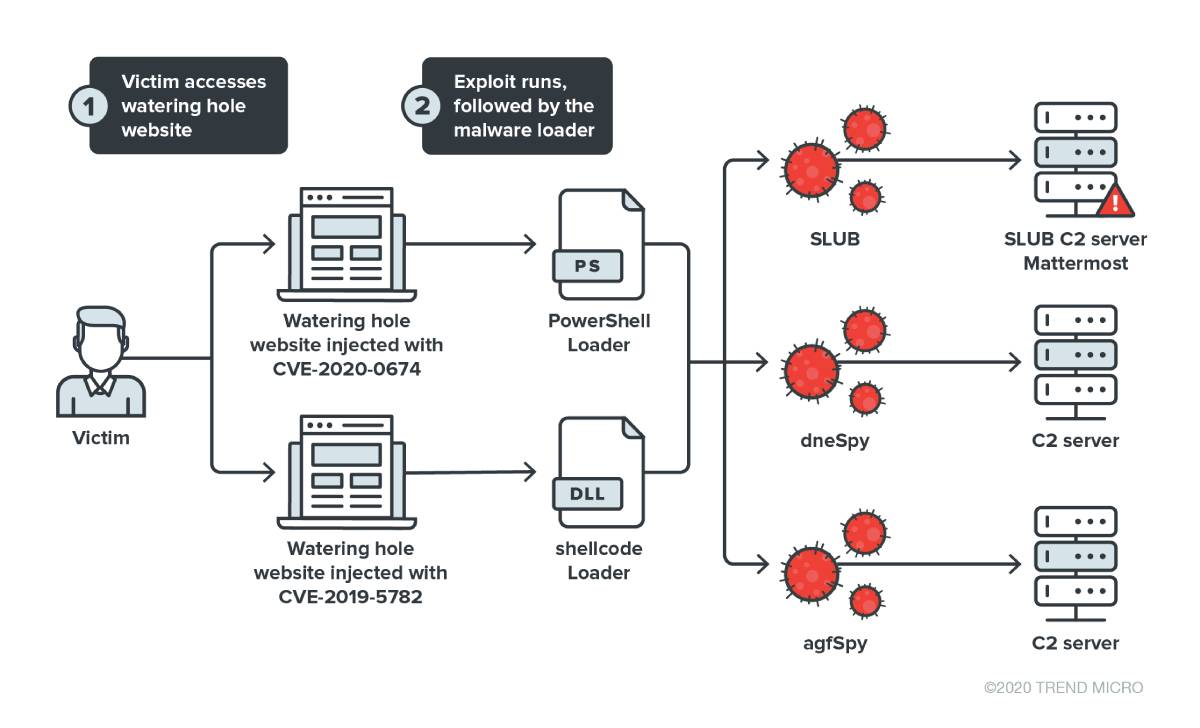

一項趨勢科技命名為 Operation Earth Kitsune 的水坑式攻擊行動正透過已遭駭入的網站來監控使用者系統。這起攻擊運用了 SLUB 和兩個新的惡意程式變種,專門攻擊 Google Chrome 和 Internet Explorer 瀏覽器的漏洞。

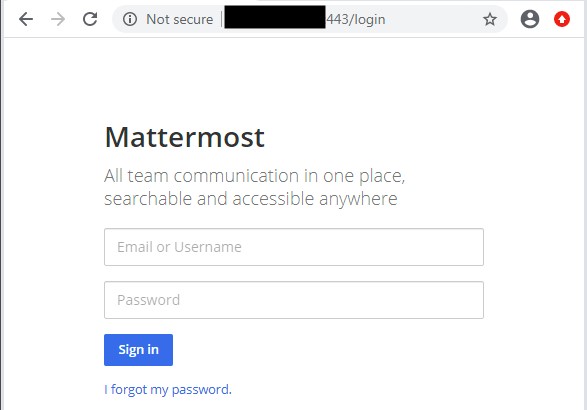

過去趨勢科技就曾發表過有關 SLUB 惡意程式攻擊行動的報告。在最新一份研究報告中,我們披露了一起採用最新惡意程式變種的水坑式攻擊行動。此惡意程式的命名由來是因為它之前的版本會利用 Slack 和 GitHub 兩項平台,只不過這次沒有,反倒是用了 Mattermost 這套很容易安裝在企業的開放原始碼網路聊天服務。

Mattermost 在一項正式聲明當中譴責非法與不道德使用該平台的情況,因為這樣已明確違反其服務的 使用條件 。再者,使用者也可以檢舉非法使用該軟體的情況。

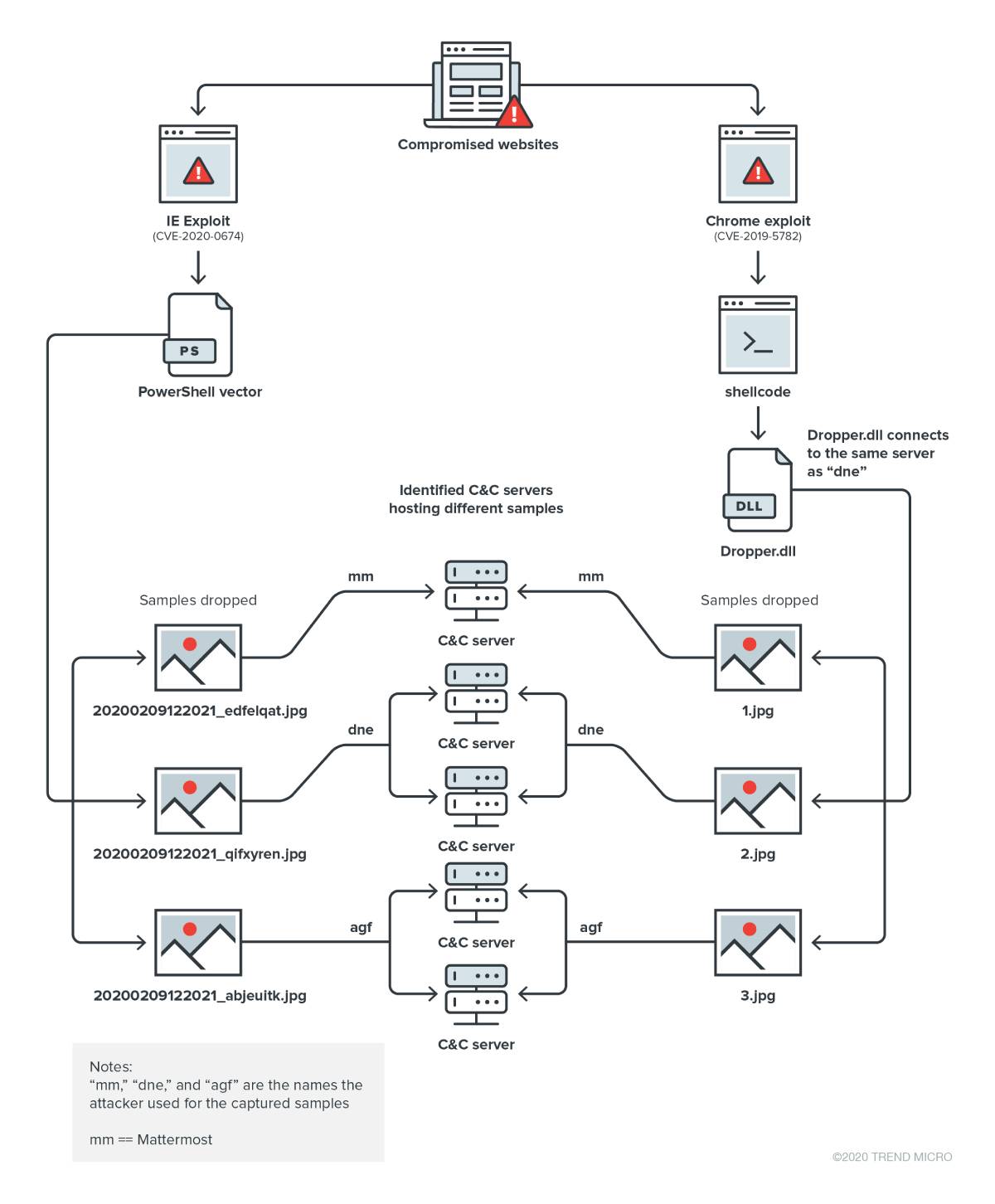

我們發現 Operation Earth Kitsune 總共使用了五台幕後操縱 (C&C) 伺服器、七個惡意程式樣本以及四個新的漏洞,其目標是入侵網站來散布惡意程式。我們會對這起行動展開調查,最初是因為我們注意到 Korean American National Coordinating Council (韓裔美國人國家協調委員會,簡稱 KANCC) 的網站會將訪客重導至一個名為「Hanseattle」的網站。該網站會攻擊 Google Chrome 的一個漏洞 (CVE-2019-5782 ),這是一個經由 chromium 追蹤系統所披露的漏洞。經過深入追查之後,我們發現這起攻擊不僅會攻擊前述的 Chrome 漏洞,還會讓受害電腦感染三種不同的惡意程式樣本。

除此之外,這起行動也會攻擊一個 Internet Explorer 的漏洞 (CVE-2020-0674)。歹徒在攻擊 Chrome 漏洞時使用的是一段 shellcode,但在攻擊 Internet Explorer 漏洞時使用的是 PowerShell 載入器。但不論是 shellcode 或 PowerShell 腳本所植入的樣本,都會連線到相同的 C&C 伺服器。

除此之外,此行動還會攻擊其他漏洞,包括:CVE-2016-0189、CVE-2019-1458 以及我們之前的SLUB 相關報告中提到的漏洞。

前述受害網站的伺服器都是使用 GNUBoard Content Management System (CMS) 內容管理系統第 4 或第 5 版。

除了 SLUB 之外,此攻擊行動也使用了兩個我們命名為「dneSpy」和「agfSpy」的惡意程式變種。SLUB 在該行動中的用途是用來蒐集系統資訊並傳送給駭客,而這兩個變種的用途則是進一步控制受害使用者的電腦。我們認為這兩個惡意程式也是由 SLUB 的幕後集團所開發。目前我們正在深入研究這些樣本,一有最新消息就會跟大家分享。

經由 Chrome 瀏覽器的攻擊

經由 Chrome 瀏覽器的攻擊利用的是 CVE-2019-5782 漏洞以及另一個沒有 CVE 編號的漏洞。駭客使用了一套修改過的概念驗證 (POC) 程式碼,同時也做了兩項客製化修改:第一是將 shellcode 分離,並由加密過的 JavaScript 中載入,第二是增加可支援的作業系統版本。

首先,shellcode 會從網路下載「dropper.dll」程式庫,解碼之後,就會將此 DLL 載入執行中的處理程序內部。

dropper.dll 會檢查目前執行中的處理程序來判斷系統上是否安裝了惡意程式防護產品,如果沒有,就會下載三個檔案到系統上,分別為:「1.jpg」、「2.jpg」與「3.jpg」。

經由 Internet Explorer 瀏覽器的攻擊

經由 Internet Explorer 瀏覽器的攻擊使用的是 CVE-2020-0674 漏洞,攻擊時會執行一段 shellcode,然後再分階段執行一個 PowerShell 載入器。

如同攻擊 Chrome 瀏覽器的 shellcode 一樣,PowerShell 也會檢查系統上是否安裝了惡意程式防護產品。若沒有,PowerShell 就會下載三個後門程式來執行。如果指定了本地端權限提升 (Local Privilege Escalation,簡稱 LPE) 欄位,那麼 PowerShell 載入器就會下載並執行一個 LPE 惡意檔案來攻擊 CVE-2019-1458 漏洞。

SLUB 如何運用 Mattermost?

此攻擊行動所用到的 SLUB 變種會在 Mattermost 上為每一台感染的電腦建立一個頻道來追蹤這些電腦,所有通訊皆透過 HTTP 協定,並使用 443 連接埠。

為了要使用 Mattermost 來通訊,惡意程式必須利用一個認證金鑰來允許使用某些功能,例如建立頻道與發送貼文到這些頻道。

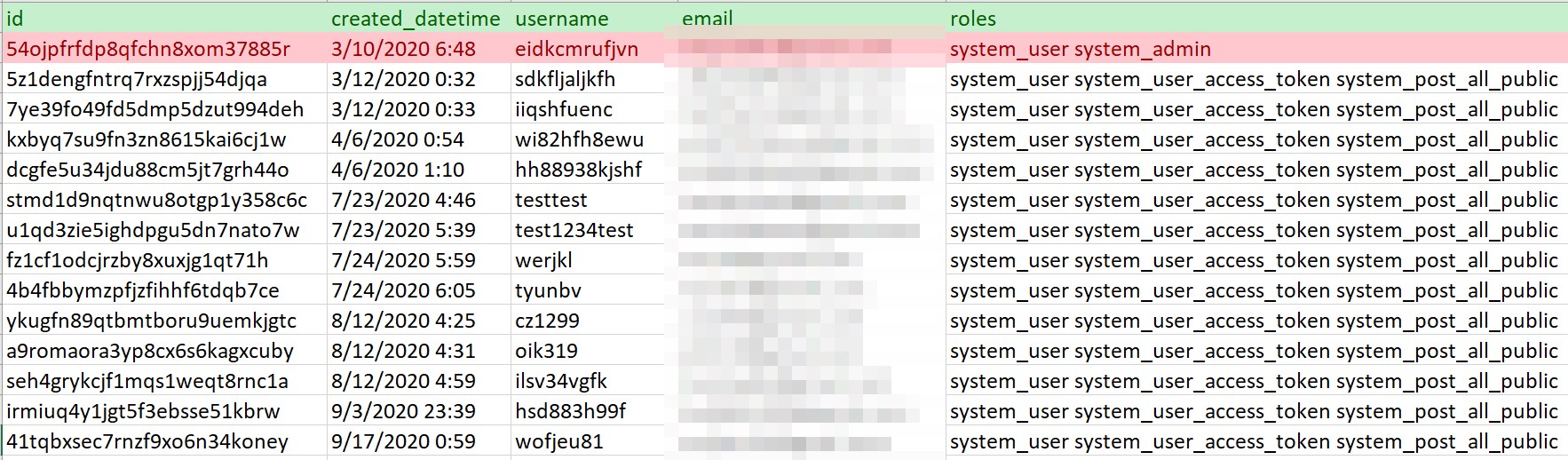

我們特別研究了一下 Mattermost 的 API 來進一步了解駭客的基礎架構,最後,我們蒐集到以下資訊:

- 頻道列表。

- 每個頻道的所有貼文。

- 每個頻道中的所有截圖。

- 頻道中所有相關的使用者名單。

從實際的使用者名單可看出,伺服器首次架設日期為 2020 年 3 月 10 日。此外,我們掌握了每一位使用者所扮演的角色以及他們所擁有的權限:「system_admin」代表系統管理員、「system_user_access_token」與「system_post_all_public」代表一般使用者。

研究期間,我們找到了 15 名使用者,分別屬於以下幾類:

| 使用者類型 | 數量 |

| 殭屍使用者 | 1 |

| 一般使用者 | 13 |

| 系統管理員 | 1 |

表 1:Mattermost 伺服器建立的使用者類型和數量。

我們也特別和 Mattermost 聯繫,告訴他們歹徒利用他們平台的情況。以下是他們的官方聲明:

「Mattermost」是一個由使用者自行管理的開放原始碼協同作業平台,受到眾多開發人員與道德良好的資安研究人員廣泛使用並共同開發。作為一個社群,我們譴責非法與不道德使用該平台的情況,這樣的作法明確違反了 Mattermost 的 使用條件。我們感謝趨勢科技的好朋友跟我們通報此事,如需如何貢獻一己之力的更多資訊,請參閱:如何檢舉非法使用 Mattermost 軟體的情況?

如需更多有關 SLUB 惡意程式近期攻擊行動的深入分析,請參閱我們的研究報告「Operation Earth Kitsune:追蹤 SLUB 的最新動態」