網路的高度匿名以及通常隱密的性質導致有更多針對個人或組織金錢的詐騙活動擴散。趨勢科技一直以來都在追踪這些詐騙活動,並且看到許多從簡單詐騙演變成更為複雜的攻擊活動。而如今最危險的詐騙活動之一就是企業電子郵件入侵(變臉詐騙攻擊或稱為商務電子郵件入侵,簡稱 BEC)),在2019年造成企業總合達17億美元的損失。

趨勢科技發表過許多跟BEC詐騙有關的文章。但在本文中,我們介紹一種新的BEC詐騙手法,主要針對法國多家不同產業發動攻擊。

註冊冒用公司相似網域,並冒用員工身分, 要求更換銀行帳號

在調查各種BEC詐騙攻擊時,趨勢科技發現了一起獨立事件是駭客冒用法國一家金屬加工公司的身份,這家公司提供服務給許多不同的公司。

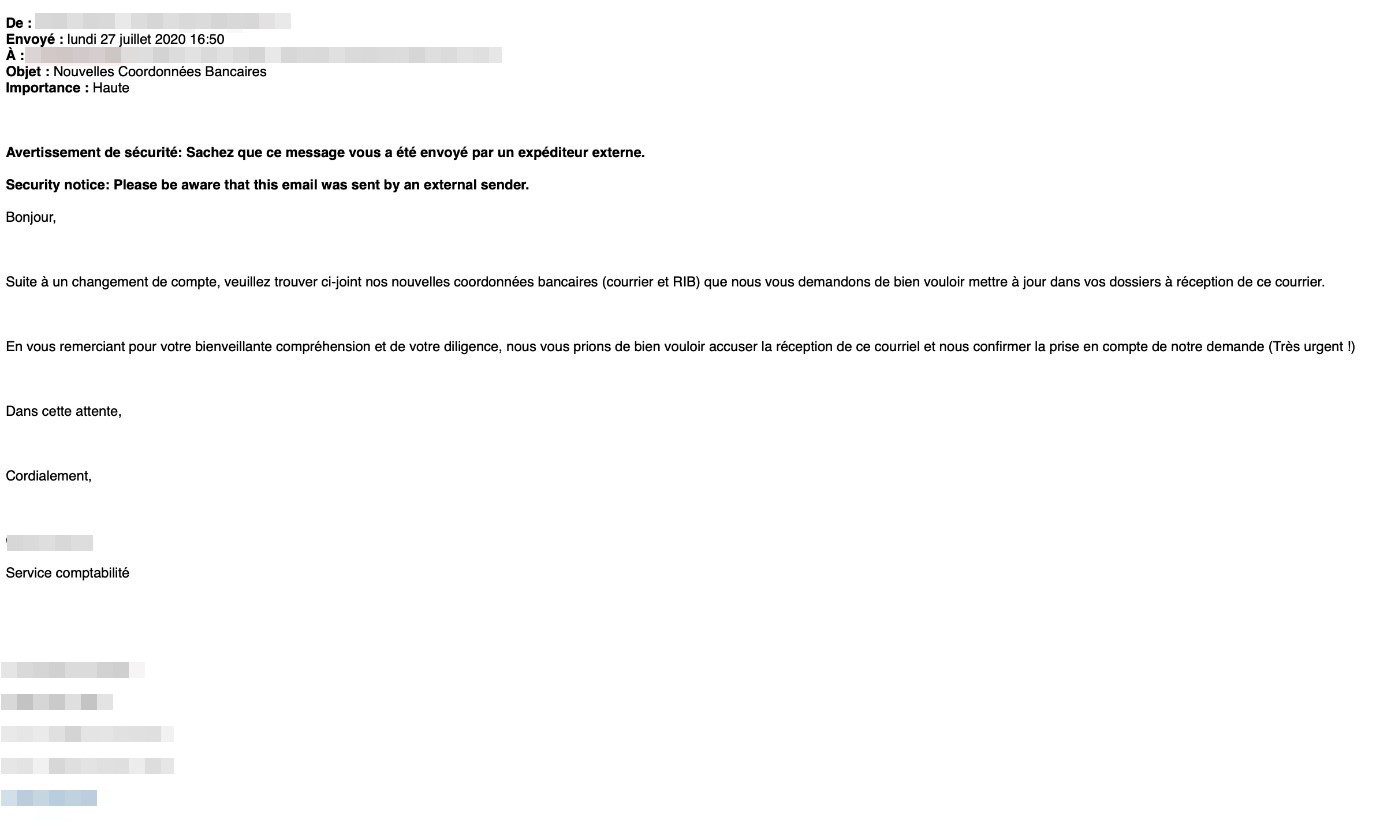

駭客先註冊了跟被冒用公司網域非常相似的網域名稱(假網域使用拼寫錯誤的公司名稱),並且用此網域寄送電子郵件給目標。詐騙用網域是在2020年7月27日註冊,攻擊者也在同一天寄送了詐騙郵件。

這封郵件冒用一名該公司真實員工的身份,要求目標將公司往來的銀行更換成一家義大利銀行的新帳號。

郵件內容大意:

隨著銀行帳號變更,請看我們隨附的新銀行郵件和銀行識別碼,請你更新你的檔案。

謝謝你的理解。請確認收到此郵件並確認處理我們的請求(非常緊急!)

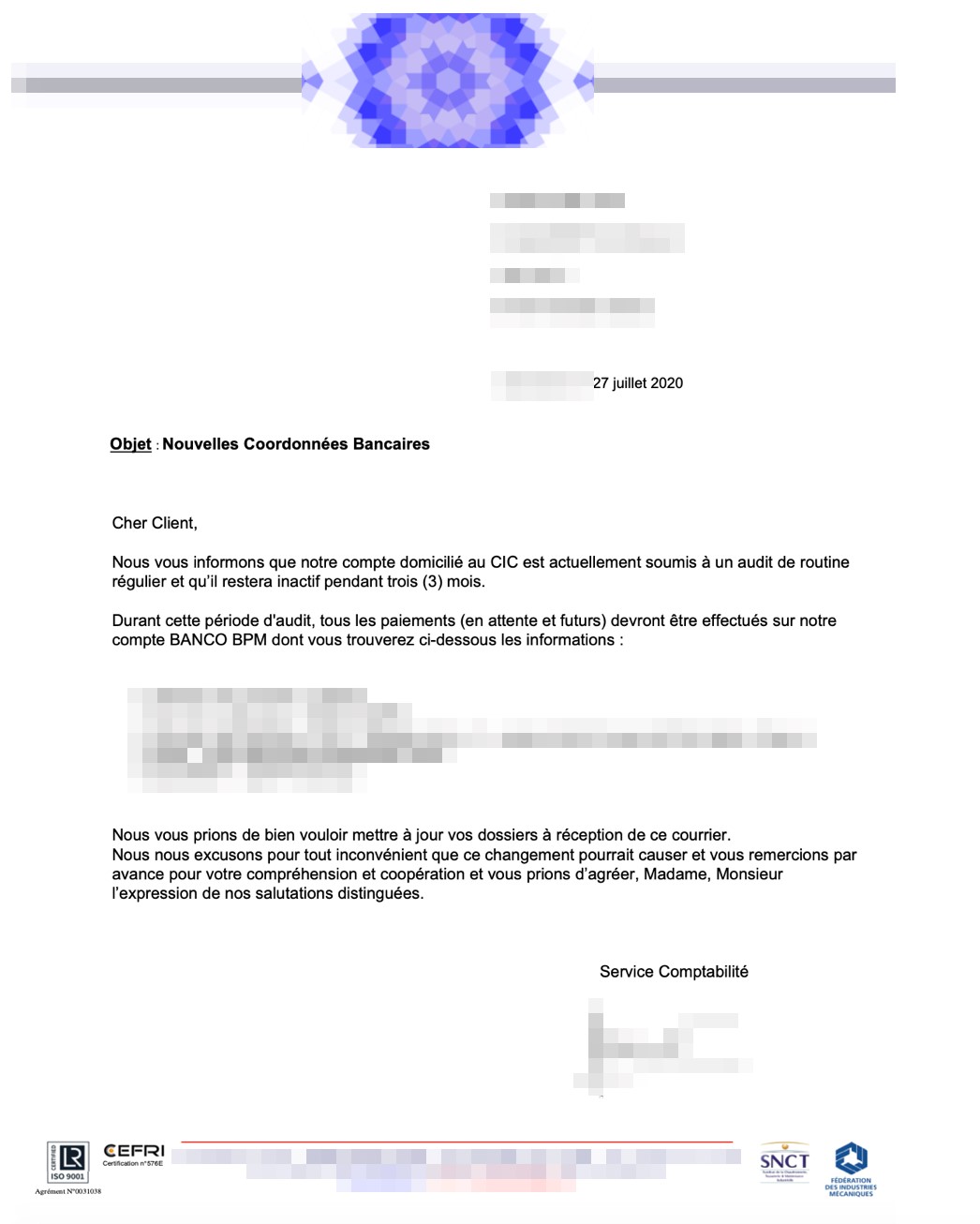

這封郵件內包含了兩個PDF檔。第一個是確認變更的信件,如下圖所示。

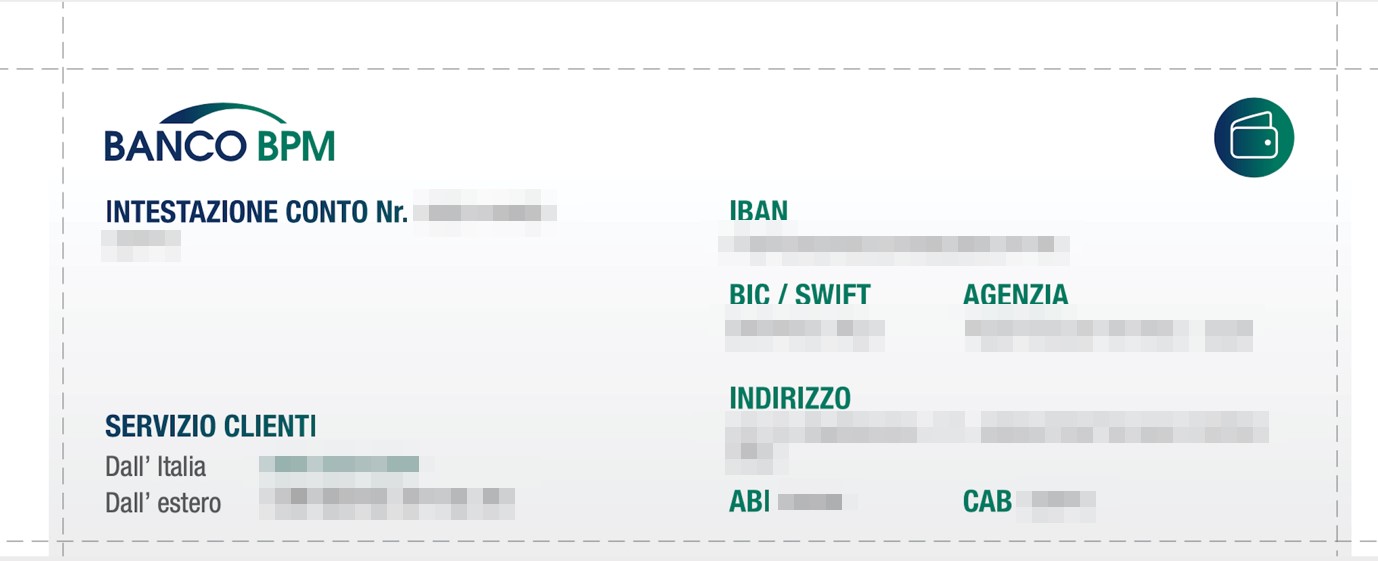

而第二個PDF檔則顯示銀行帳號相關資訊:

當我們一發現到了詐騙活動,就聯繫了目標公司(他們的反應非常迅速),並與他們合作來防止對其組織造成影響。此外,他們也提出告訴,並且聯絡義大利銀行來阻止詐騙活動。

詐騙集團的破綻

趨勢科技在公司網站找到一些參考資料顯示出詐騙郵件所冒用的寄件者是目標公司的真實員工。但實際上此人並不如郵件內所示的在會計部門工作,而是網站管理員。詐騙份子可能是根據自己在進行詐騙活動前所找到的資訊來隨機選擇一個人用於其操作。

有意思的是,詐騙份子犯了幾個錯誤:

- 他們忘記變更郵件內容開頭的對象名稱,因此洩漏了另一個對象的名稱。有洞察力的員工可能會發現這並不尋常而察覺到危險訊號。

- 我們發現另一版本的PDF檔顯示出用於銀行參照變更的帳號有個人名稱,並非以目標公司的名義註冊。

我們調查了帳號上顯示的名稱,但除了發現該名字主要在非洲象牙海岸使用外,沒有發現任何有用的資訊。

註冊詐騙用網域的電子郵件地址註冊許多與合法公司雷同網域

用於註冊詐騙用網域的電子郵件地址自2019年以來已用來註冊許多其他網域,這些網域名稱都使用跟合法法國公司網域相似的名稱,只出現了些微的拼寫錯誤(如用”techrnologies”代替”technologies”)。

| 網域 | 建立日期e |

| eltn[.]fr | 2019年8月23日 |

| chnonopost[.]fr | 2019年9/30日 |

| sfrbiz[.]fr | 2019年11月24日 |

| ouflook[.]fr | 2019年12月9日 |

| carre-haussrmann[.]fr | 2019年12月10日 |

| 4a-archifectes[.]fr | 2020年1月16日 |

| harribeyconstuctions[.]fr | 2020年2月5日 |

| stanvwell[.]r | 2020年5月28日 |

| paretsarl[.]fr | 2020年6月17日 |

| tkl-consutling[.]fr | 2020年6月29日 |

| axa-etancheite[.]fr | 2020年7月1日 |

| garantiesdesdepots[.]fr | 2020年7月6日 |

| jacormex[.]fr | 2020年7月14日 |

| harribeyconsstructions[.]fr | 2020年7月15日 |

| transportcazaux[.]fr | 2020年7月17日 |

| atg-techrnologies[.]fr | 2020年7月22日 |

| cephii.eu | 2020年7月27日 |

| efiiltec[.]fr | 2020年7月27日 |

| benne-rci[.]fr | 2020年7月28日 |

| soterm[.]fr | 2020年7月29日 |

| phamasys[.]fr | 2020年7月31日 |

| huuaume.fr | 2020年8月05日 |

| larm-inox[.]fr | 2020年8月13日 |

所使用的電子郵件信箱似乎並沒有被入侵,可能是由駭客自己所建立。表1列出使用該電子郵件地址所註冊的網域。

針對多樣產業,包含醫療產業

這份列表也顯示出攻擊者針對的產業很多樣,可能是想要用亂槍打鳥的方式。儘管我們無法確認是否所有網域都已被用來進行BEC詐騙,但我們確實發現了至少一個其他案例,詐騙份子針對了醫療產業的組織。

冒充法國稅務系統 找出目標公司的財務資料

在許多BEC詐騙攻擊中,攻擊者會用惡意軟體感染目標電腦,讓他們可以讀取電子郵件內容,從而收集資訊。一旦網路犯罪分子進入了目標的郵箱,他們就會搜尋組織財務和會計部門相關人員的資料。此外,攻擊者還會尋找公司客戶和合作夥伴的資訊。利用這種方法,BEC詐騙者就可以冒充員工,透過社交工程(social engineering)誘騙受害者來達成其目的。

這就是一般所知的BEC詐騙。我們發現有證據顯示此案例的網路犯罪分子也使用了惡意軟體,但最終他們其實不需要用到惡意軟體。相對地,他們用了另一種方法(也被認為是比較聰明的)來自己找出目標公司的財務資料。

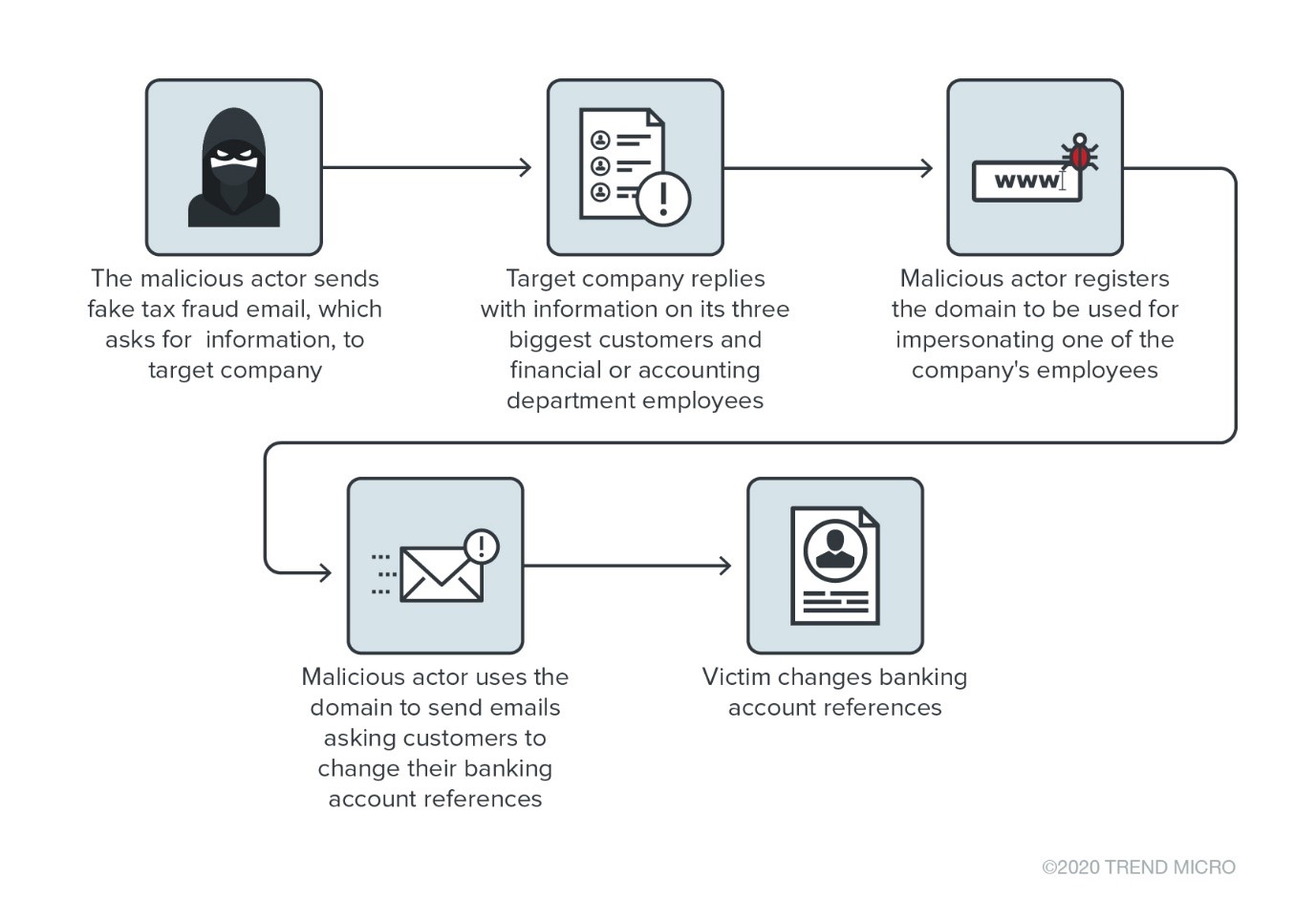

在這次騙局所針對組織的幫助之下,我們能夠確認網路犯罪分子在開始時所用的方法:他們將郵件偽裝成像是來自法國稅務系統,目的是要收集目標的資料。在註冊假網域前兩個多星期,攻擊者向公司發送了下列電子郵件:

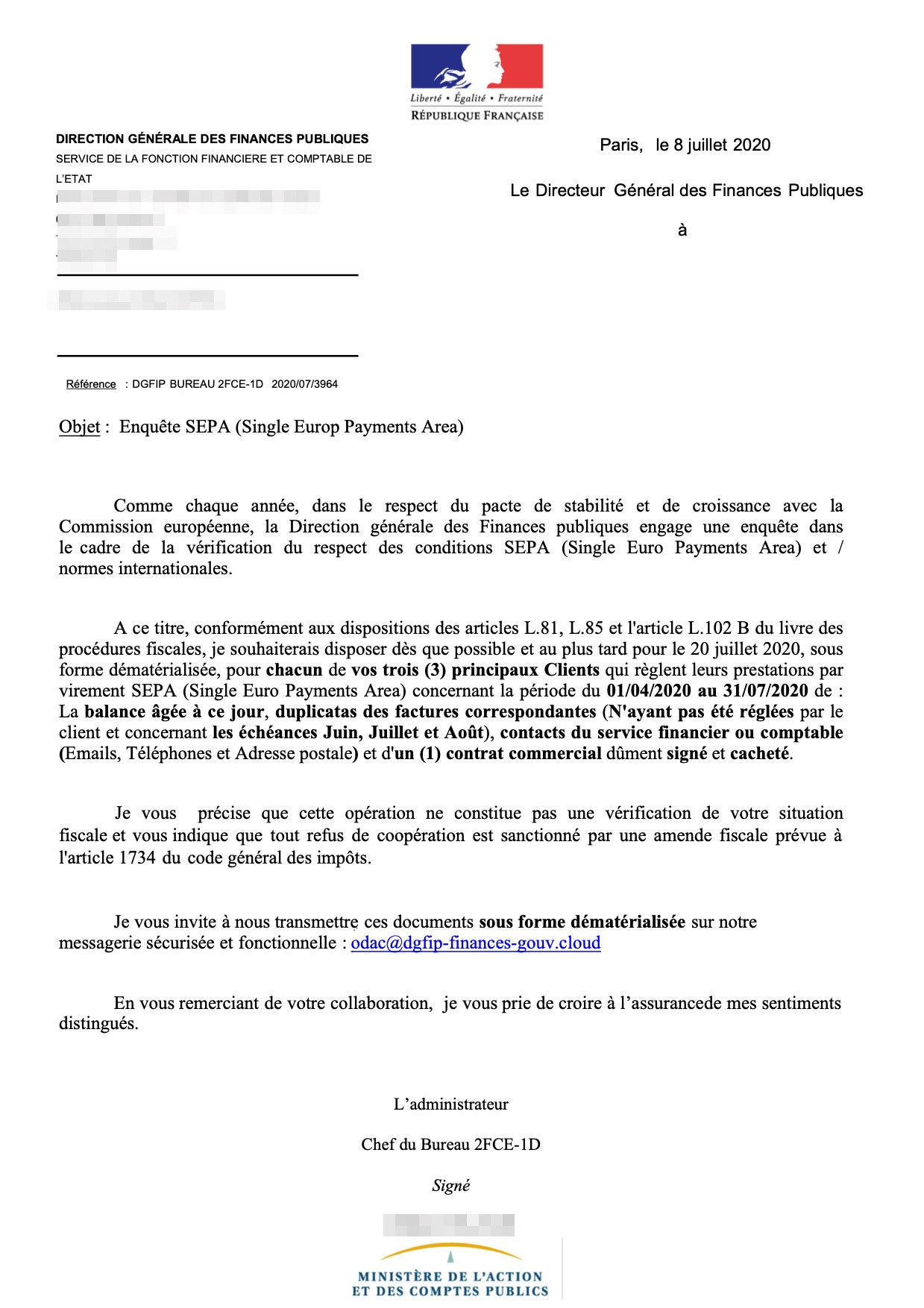

此封郵件包含一個PDF附件檔,看似法國稅務局的來信:

基本上,PDF檔內包含來自假的政府單位請求,要求目標公司提供其客戶、員工和其他財務資料的資訊。文中還提到了目標組織如果拒絕合作可能會被罰款,從而增加了請求的緊迫性。

PDF內文:

如同往年一樣,按照每年與歐盟委員會簽訂的《穩定與成長公約》規定,公共財政總局正在進行驗證是否遵守SEPA(單一歐元支付區)條例和國際標準的調查。

因此,根據《稅法》第L.81,L.85條和L.102 B條的規定,我希望盡快且不晚於2020年7月20日,以非實物形式,提供貴公司三(3)家通過SEPA(單一歐元支付區)轉帳支付服務的主要客戶從2020年4月1日到2020年7月31日:迄今為止的帳齡餘額,重複收據(客戶未付款,並涉及6月,7月和8月的截止日期),財務或會計部門的聯絡人(電子郵件,電話和郵政地址)以及一(1)份正式簽署並蓋章的商業合同。

我要指出,這項工作並不是對貴公司稅務狀況的查核,並向貴公司表示,任何拒絕合作的行為都會受到《通用稅法》第1734條規定的罰款制裁。

請你將這些文件以非實物方式透過我們的安全管道傳送給我們:odac@dgfip-finances-gouv[.]cloud

感謝你合作的同時,也請相信我真摯的保證。

這封PDF郵件看起來(和讀起來)像是真正法國稅務局的檔案。事實上,大多數法國人可能會認為這是封合法郵件,除非他們仔細查看所用的電子郵件地址(是dgfip-finances-gouv[.]cloud,而非真正的網域dgfip.finances.gouv.fr)。

正如我們用粗體所強調的部份,這封郵件所用的社交工程技巧是要收集可能對駭客有用的資料,如客戶資訊和商業合同。一旦這些資訊落入詐騙者手裡,他們便可以進入攻擊的下一個階段,這包括聯絡PDF檔案內所提到的三家聯絡人。

另一件有意思的事情是:BEC詐騙者似乎是用真的法國稅務系統PDF檔來建立自己的PDF檔案。文件作者的姓名(如後設資料所示)確實是真正負責處理稅收相關問題部門的政府僱員姓名。

我們之前就看過稅務相關的詐騙手法。這次事件確認了可以用稅務詐騙手段竊取資訊來用於惡意用途,在此案例中是BEC詐騙。

至少有73家公司成為目標

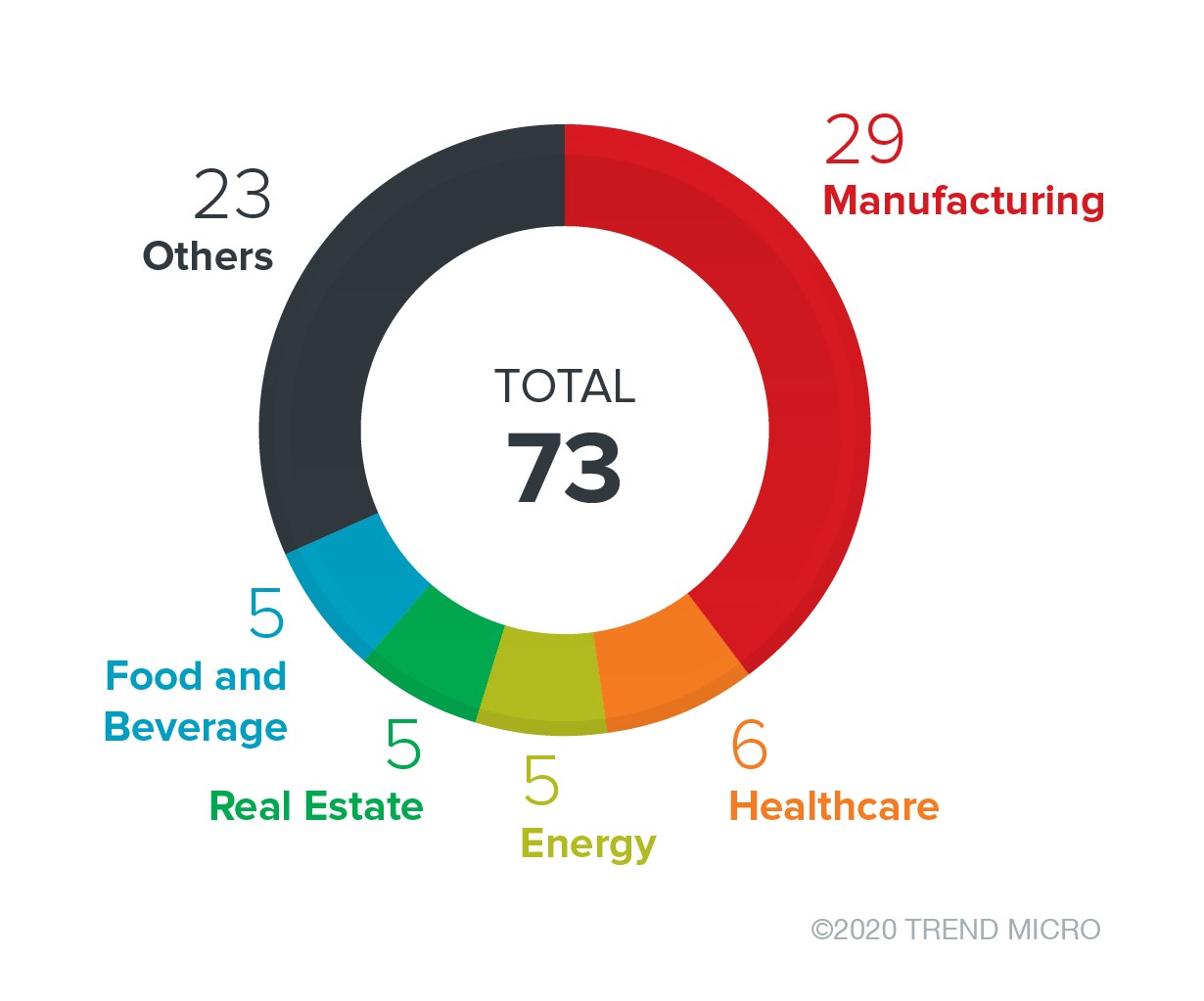

我們在系統內搜尋類似的電子郵件,發現至少有73家不同的法國公司成為這些網路犯罪分子的目標。

製造業是攻擊大宗,其次是醫療保健,房地產,能源以及食品和飲料業

在這波BEC詐騙攻擊裡被針對最多的是製造業,尤其是製造高科技產品和材料的公司。其次是醫療保健,房地產,能源以及食品和飲料業。許多目標公司與眾多不同的服務商和合作夥伴合作,使得變更銀行資料的要求看起來不那麼可疑。這波詐騙範圍很可能比我們所掌握的資料還為廣泛。

除了與我們調查的第一個組織接觸並合作外,我們還通知了其他目標公司,這些公司都非常積極地應對威脅。我們還協助關閉了詐騙用網域。

保護你的組織抵禦BEC詐騙攻擊的六要素

建議企業提供教育訓練給員工,使其了解BEC詐騙和其他類似攻擊的運作方式。這些詐騙不需要高級的技術技能:發動有效的BEC詐騙只需要一個被入侵的帳號和網路犯罪地下世界大量提供的服務。

因此,底下是一些關於如何遠離這些網路詐騙的建議:

- 仔細檢查所有的電子郵件。小心高階主管非常規寄來的電子郵件,尤其是那些具有異常緊迫感的電子郵件,因為它們可以被用來誘騙員工以進行下一步的騙局。對於要求資金的電子郵件一定要經過審查,以確認是否異常。

- 提高員工意識。員工是公司最大的資產,但在安全防護方面,員工也可能是公司最脆弱的一環。致力於培訓員工,審視公司政策並養成良好的安全習慣。

- 透過公司內部的二次簽核來確認供應商任何付款細節的變更。

- 保持對客戶習慣的了解,包括付款細節跟原因。

- 始終確認請求。用電話驗證作為雙因子認證(2FA)來確認資金轉帳請求,使用已知的熟悉號碼,而不是用電子郵件請求中提供的資訊。

- 如果有任何事件發生請立即回報給執法部門,或向網路犯罪投訴中心(IC3)投訴。

趨勢科技解決方案

電子郵件保護方案:

趨勢科技User Protection使用者防護和Network Defense網路防護解決方案的電子郵件安全防護功能可以封鎖企業電子郵件入侵(BEC詐騙)攻擊所用的電子郵件。

社交工程解決方案:

InterScan Messaging Security Virtual Appliance是趨勢科技User Protection使用者防護解決方案的一部分,提供了加強的社交工程攻擊防護,可針對BEC詐騙所用的社交工程郵件提供保護。

惡意軟體解決方案:

趨勢科技User Protection使用者防護和Network Defense網路防護解決方案解決方案的端點安全防護功能可以偵測BEC詐騙攻擊所用的進階惡意軟體和其他威脅。

入侵指標(IoC)

網域

- dgfip-finances-gouv[.]cloud

- bellingstudio@gmail.com

@原文出處:French companies Under Attack from Clever BEC Scam 作者:Cedric Pernet