現今的家庭往往會擁有許多連網裝置,而這也讓家庭網路所面臨的可能入侵數量上升。在2020上半年,趨勢科技在路由器的不可用TCP端口上偵測到超過106億次可疑的連線嘗試。

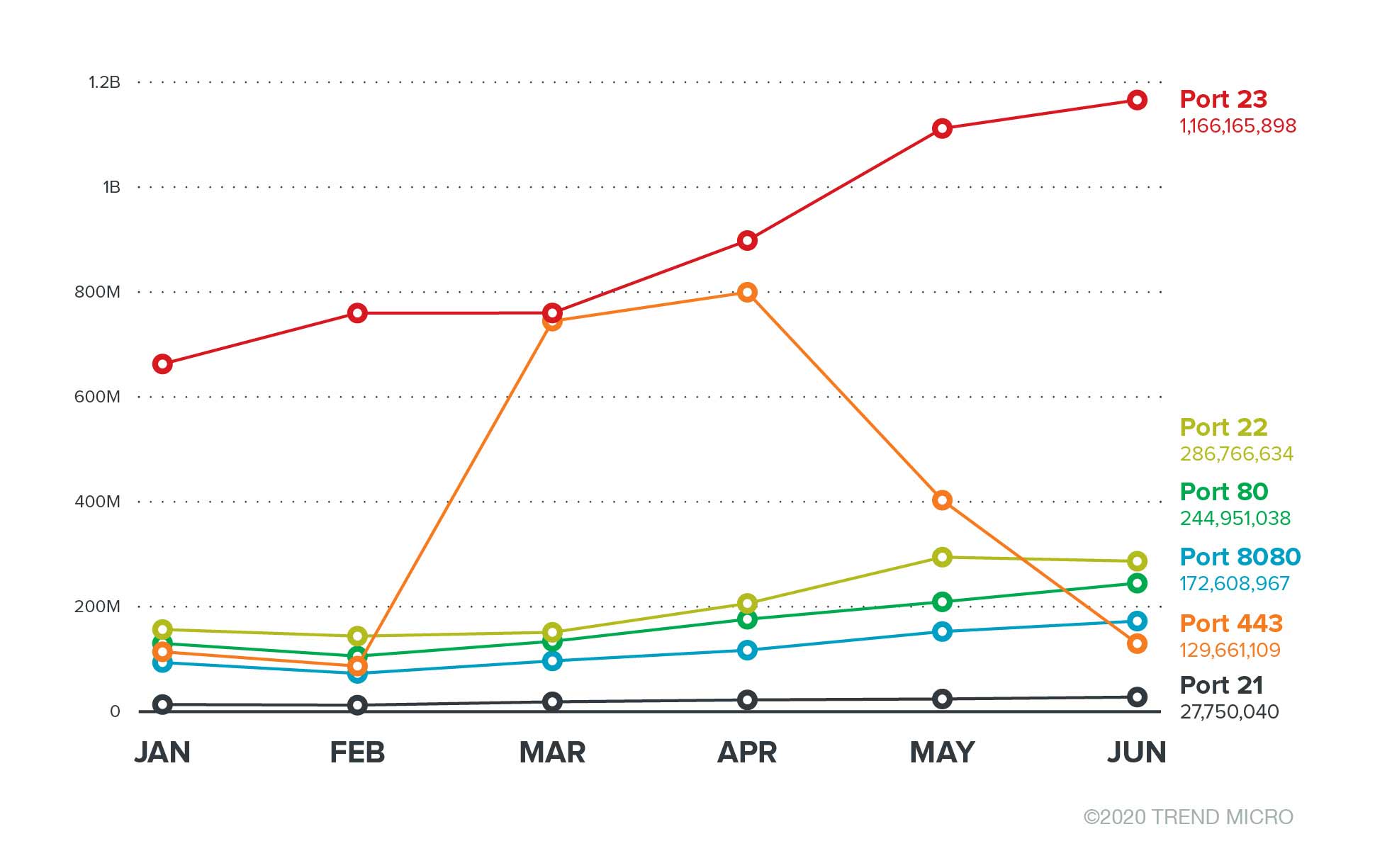

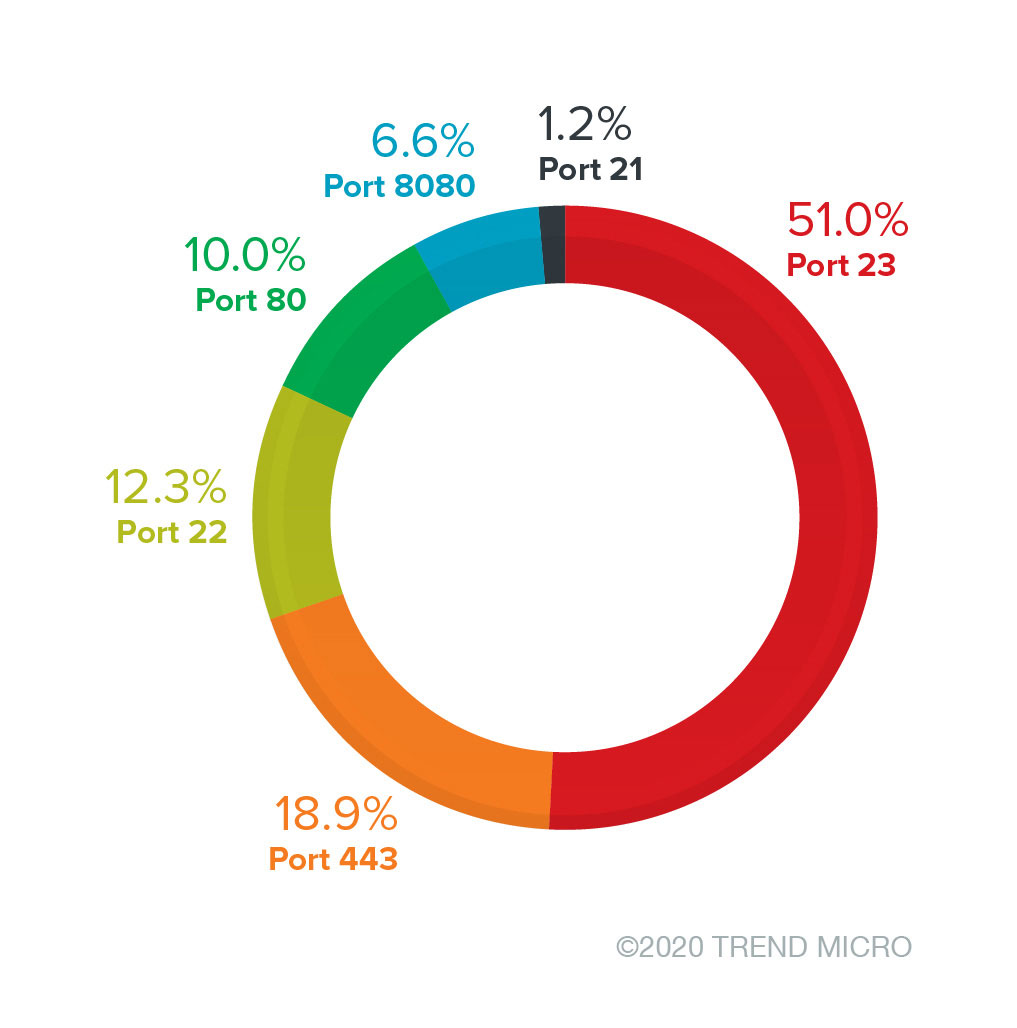

現今的家庭往往會擁有許多連網裝置,而這也讓家庭網路所面臨的可能入侵數量上升。在2020上半年,我們在路由器的不可用TCP端口上偵測到超過106億次可疑的連線嘗試。尤其是在TCP端口23上所偵測到的可疑連線嘗試數量最多,超過了53億次。

我們相信對端口23的連線請求主要是來自物聯網(IoT ,Internet of Thing)(IOT)蠕蟲攻擊,而非單純的端口掃描。除了端口23是IoT蠕蟲的已知目標外,這些連線請求可疑的地方在於連線是對預設關閉或不可用的端口和服務送出,而非對開放端口的有意義連線請求。這些連線嘗試似乎是因為沒有特定目標或是對可能進入點的探測活動。

其他關於家庭網路值得注意的資安事件包括SSH暴力登入嘗試的顯著增加。此趨勢自新冠狀病毒(COVID-19,俗稱武漢肺炎)疫情爆發以來就持續出現。有越來越多員工利用遠端連線進行工作,而駭客似乎也注意到了這一點。這些發展增加了使用者在家工作的風險,尤其是他們的連網裝置(家用和工作)都位於同一網路。

針對不可用TCP端口的連線嘗試

一般偵測機制(包括蜜罐系統)通常會監視開放的端口和服務。可以利用服務上記錄的連線請求和攻擊來看出攻擊趨勢。但這種作法並不總是能偵測到可能攻擊,因為發給開放服務和端口主要都是正常的連線請求。

在此次分析中,我們利用趨勢科技消費性產品連網安全防護的深度封包檢測(DPI)技術來監測對路由器不可用端口的外部主機連線請求。連線請求通常可以分類為端口掃描或無特定目標攻擊。不過根據遙測資料,我們監測的端口連線請求彼此間也有所不同。不僅每個端口連線請求的前五大來源國家不同,而且來源IP的國家排名也不同。

要注意的是,這裡追蹤的是來自外部主機的路由器連線嘗試,而非家庭網路內部來源所觸發的安全事件。底下是我們所研究的TCP端口:

- 端口21 – FTP控制(命令)

- 端口22 – SSH,安全登入,檔案傳輸(scp,sftp)和端口轉發

- 端口23 – Telnet協定,未加密的文字通訊管道

- 端口80 – HTTP

- 端口443 – HTTP over TLS/SSL(HTTPS)

- 端口8080 – HTTP的備用端口

TCP傳輸層讓IP地址與端點上的多個網路端口能夠進行資料交換和通訊。每個端口上都有服務(如電子郵件客戶端、網頁伺服器)可能因各種因素而面臨遭受攻擊的風險,包括設定不當或端口不被監控或未加保護。關閉未使用端口就像是對攻擊者關上了大門。然而我們發現,有許多對這些進入點的可疑存取嘗試。

2020上半年對不可用端口的連線請求

在此我們展示了2020年一月到六月路由器事件對不可用端口連線嘗試的趨勢。TCP端口23上的偵測次數最多,且在三月份出現顯著的偵測數量增加。TCP端口23是IoT蠕蟲和殭屍網路惡意軟體經常針對的目標。這些連線嘗試可能是為了進行無特定目標攻擊或是偵察活動。

從下圖可以看出,三月和四月對不可用TCP端口443的連線請求明顯地增加。需要特別注意是因為這是對不可用服務突然出現的連線嘗試暴增。我們推測這是因為對網頁服務和TLS協定出現了大規模攻擊所造成。

根據趨勢科技的遙測資料,2020上半年對不可用TCP端口23的連線嘗試與同時期IoT蠕蟲相關Telnet活動的資料相當吻合。畢竟Telnet客戶端的連線預設端口是23。因此推測可疑連線請求來自IoT蠕蟲並不牽強。

為了應對Covid-19的疫情爆發,許多公司都轉為在家工作。這導致有大量員工透過網路來遠端存取服務。同時攻擊者也在搜尋容易入侵的遠端存取網路服務。

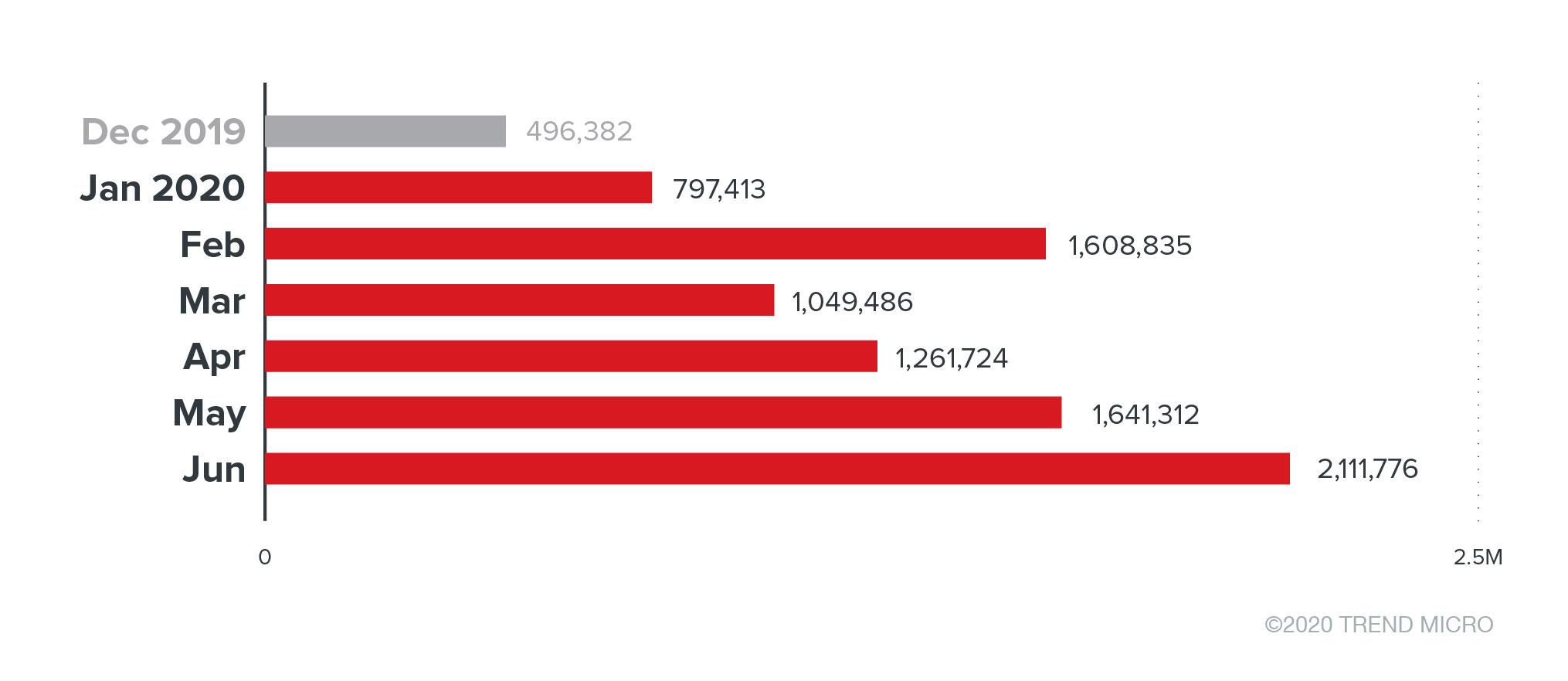

上圖秀出Telnet連線嘗試。上半年的偵測數量在六月達到高峰,偵測到超過200萬筆Telnet連線相關事件。許多連網裝置很大程度上仍然依賴Telnet進行遠端存取。

看起來駭客已經加大利用Telnet連線散播IoT蠕蟲的力度。像是已知Mirai變種會在Telnet主機間使用預設存取帳密散播。

攻擊者通常會在掃描開放SSH和Telnet端口後用IoT惡意軟體進行暴力攻擊。尤其是後者對攻擊者來說特別有吸引力,因為Telnet通訊沒有加密。物聯網惡意軟體或殭屍網路惡意軟體也可以用公開協定將來散播感染更多路由器。攻擊者可以監聽端口、竊取帳密並執行命令以進行遠端執行。

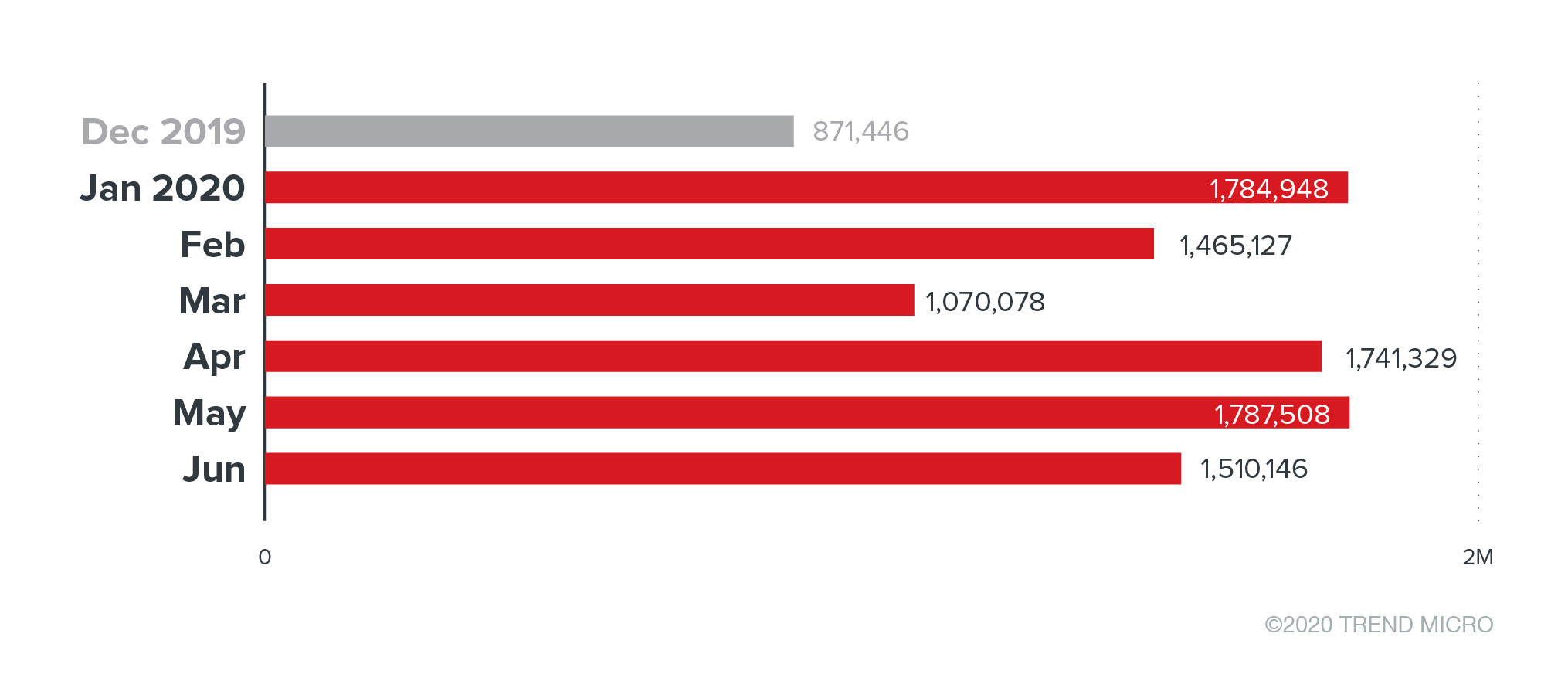

我們還觀察到了暴力登入嘗試,尤其是透過SSH的連線嘗試也出現了顯著增長。使用弱帳密(如預設或容易猜到的使用者名稱和密碼)讓SSH和相關端口很容易會成為目標。SSH暴力攻擊是IoT殭屍網路、勒索病毒HYPERLINK “https://blog.trendmicro.com.tw/?p=12412” Ransomware (勒索軟體/綁架病毒)和其他惡意軟體首選的入侵方式之一。SSH暴力攻擊成功可能導致無檔案虛擬貨幣挖礦( coinmining )攻擊和奪取受害伺服器的控制權,正如今年早些時候所報導所言。

連線嘗試來自何處?

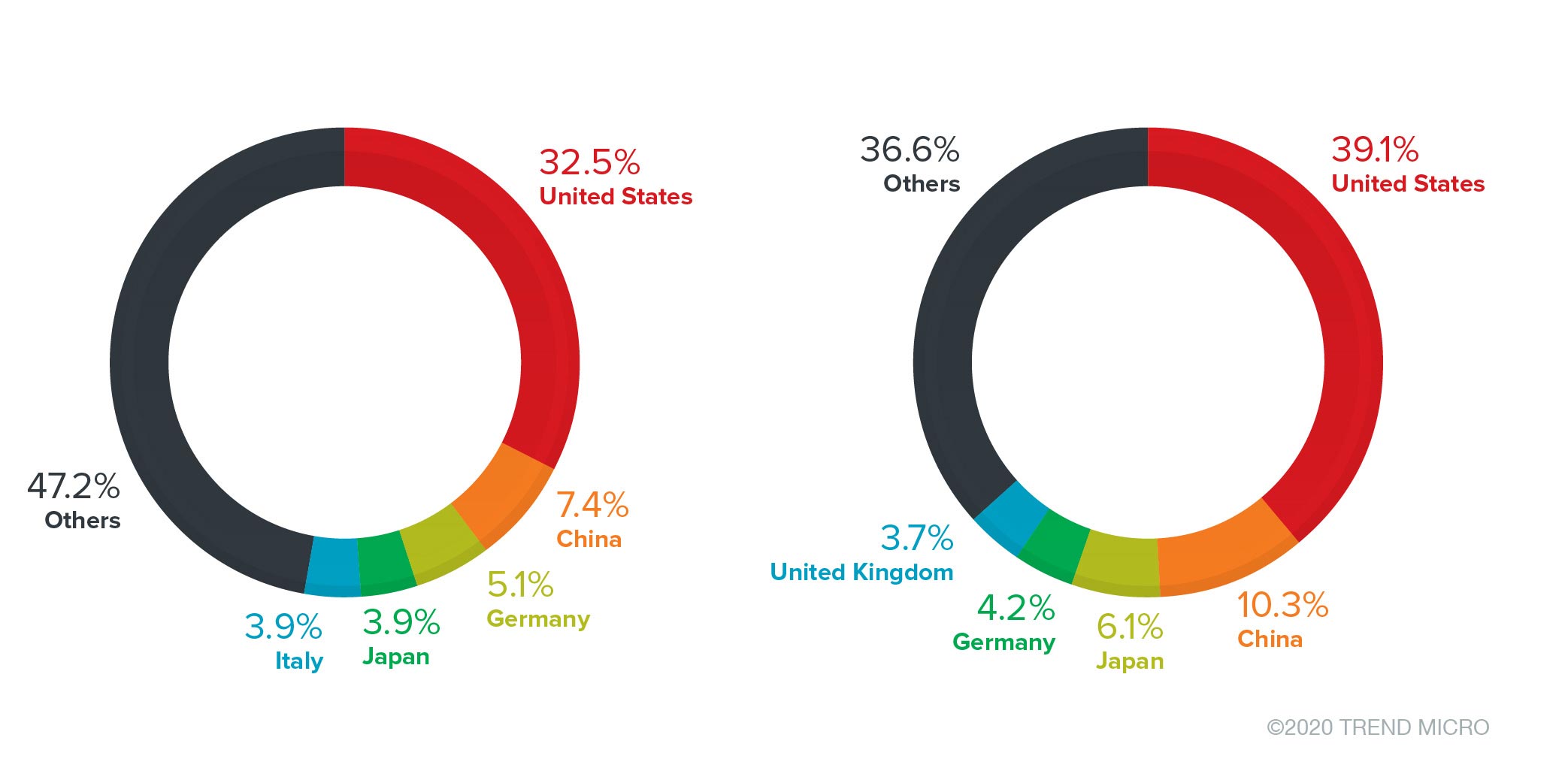

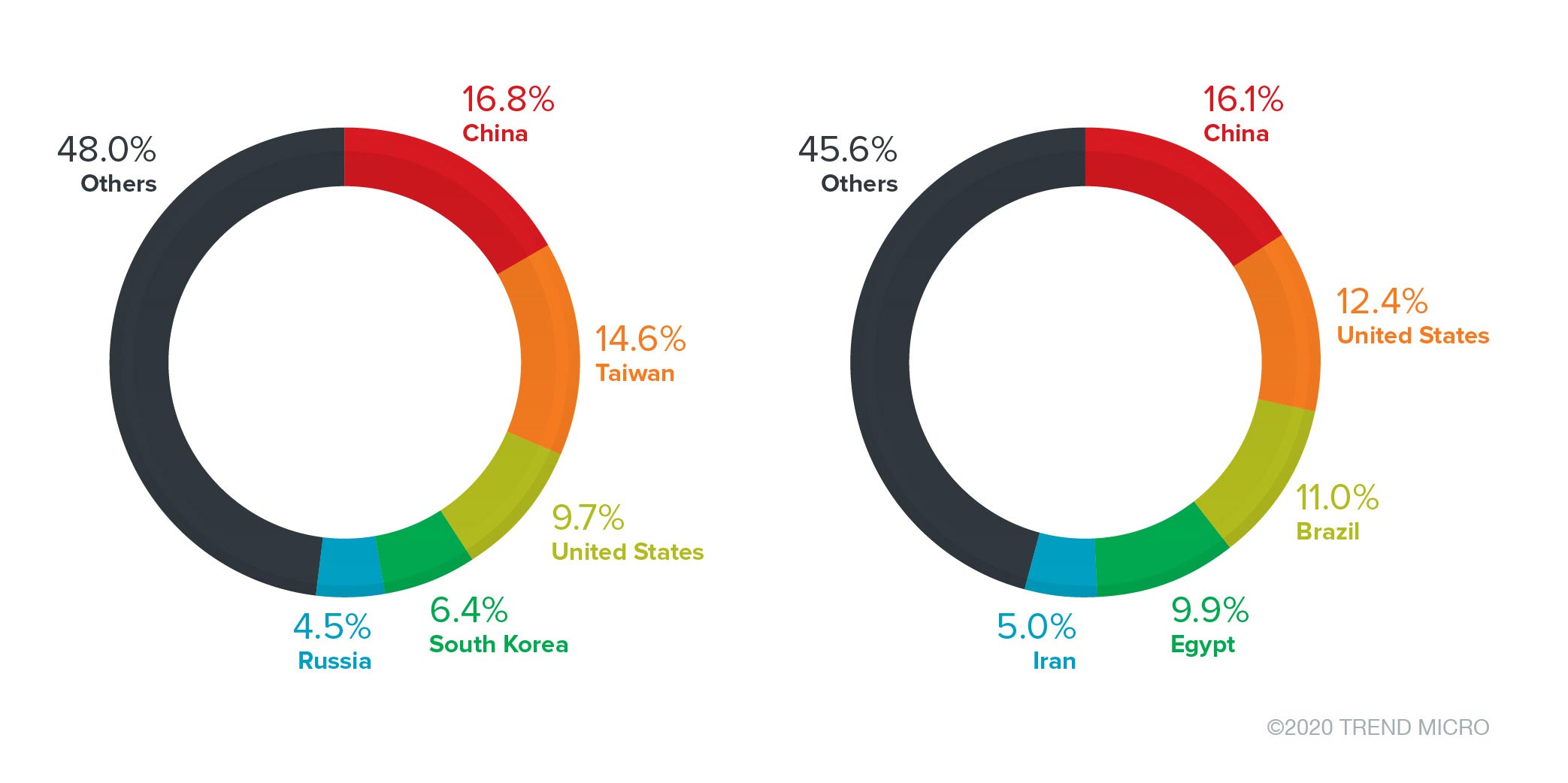

來源國家大致可以分為兩類。根據趨勢科技的遙測資料,對於TCP端口22和23,中國是連線請求和來源IP數量最多的國家。而對於TCP端口21、80、443和8080則是美國排名第一。

下圖秀出連線請求的數量(事件數)和觀察到的不重複IP。這些都是進行探測企圖或可能攻擊的來源國家:也就是說攻擊來自的方向。

另外值得一提的是,對不可用TCP端口443進行連線嘗試的不重複IP數量最多,超過8.47億。緊隨在後的是Telnet協定端口23的超過1,600萬。請注意,有些來源可能會透過其他國家的代理伺服器來轉發其攻擊以嘗試躲避偵測。

雖然這些只是可能意圖的統計資料,但基於正常網路連線的邏輯,對不可用端口連線請求的大量增加很令人懷疑。趨勢科技將監控並驗證事件數的變化,判斷出惡意來源並將其列入黑名單。

給家庭使用者連網裝置的五個安全建議

連網裝置所有者可以實施網路分段,並將裝置與公共網路隔離開來。為了最大限度地降低資料外洩風險,所有者應停用不必要的服務和組件。限制對特定端口的網路流量也是一種可行作法。除了遵循上述保護連網裝置的最佳實作外,使用者還可以運用以下內容:

- 將裝置韌體升級到最新版本。始終運行最新韌體以避免針對不安全端口相關服務已知漏洞所進行的攻擊。

- 使用防火牆和入侵偵測及防禦系統。運用這些系統來限制可疑活動,防止攻擊者連上裝置或網路。

- 避免使用公共無線熱點。請勿在家庭和公司網路使用的裝置上使用公共連線。

- 監視對外和橫向移動的網路流量。追蹤裝置使用和正常網路流量的基準線。過濾網路內可能由惡意活動引起的異常行為。

- 設定系統。使用強密碼並限制對端口和服務的存取。

趨勢科技智慧網安管家Trend Micro Home Network Security (HNS)解決方案可在路由器層級封鎖威脅,讓連接路由器的裝置也能免於惡意軟體所帶來的威脅。

@原文出處:Probing Attempts on Home Routers Increase in 1H 2020 作者:Kevin Y Huang(家庭網路安全分析師)