勒索病毒 Ransomware (勒索軟體/綁架病毒)在過去幾個月來仍是個巨大的威脅,不斷的有新家族、新技術和新目標出現。趨勢科技最近發現到新勒索病毒家族Avaddon。

同時本文也會檢視了勒索病毒所用的技術及這波攻擊裡受到影響的產業。另外,也提供了關於偵測數量最多的勒索病毒家族、新勒索病毒家族及受影響最大的產業和市場區隔等最新數據。

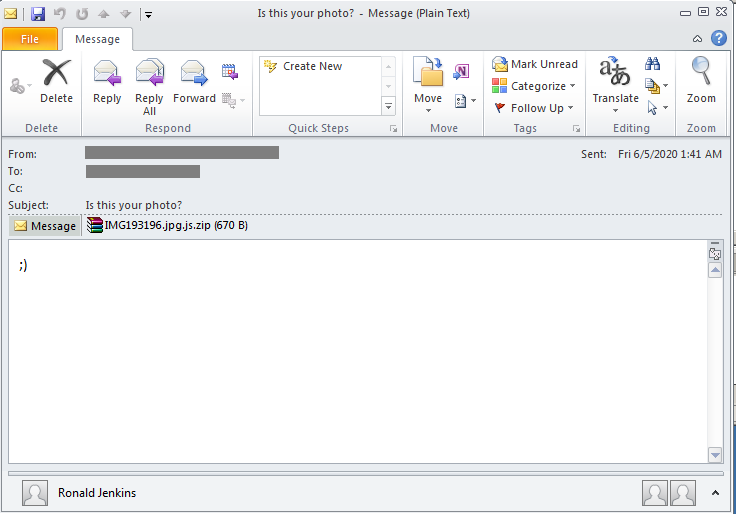

經由夾帶 IMG{6個隨機數字}.jpg.js.zip附件檔郵件散播

名為 Avaddon的新勒索病毒(趨勢科技偵測為Ransom.Win32.AVADDON.YJAF-A)大量出現。趨勢科技偵測為Trojan.JS.AVADDON.YJAF-A的木馬程式,從惡意網站下載勒索病毒到系統上。在 TMMalAnalyst系列Twitter貼文 中有相關報告。

Avaddon勒索病毒經由夾帶IMG{6個隨機數字}.jpg.js.zip附件檔的電子郵件散播,附件檔內包含檔名為IMG{6個隨機數字}.jpg.js的JavaScript檔。

如上圖所示,郵件本文包含一個笑臉符號。Avaddon惡意活動的郵件跟之前的惡意軟體活動一樣,會用特定主題來激發使用者的好奇心,誘使他們打開郵件並下載附件檔。這些郵件大多數都用跟照片有關的主旨,現在各式各樣的電子裝置都會內建攝影機,所以這也特別吸引使用者:

- Look at this photo!(看看這張照片!)

- Photo just for you(只給你的照片)

- You look good here(你看起來不錯)

- I love this photo(我喜愛這張照片)

- I like this photo(我喜歡這張照片)

- Is this your photo?(這是你的照片嗎?)

- Is this you?(這是你嗎?)

- My favourite photo(我最喜歡的照片)

- You like this photo?(你喜歡這張照片嗎?)

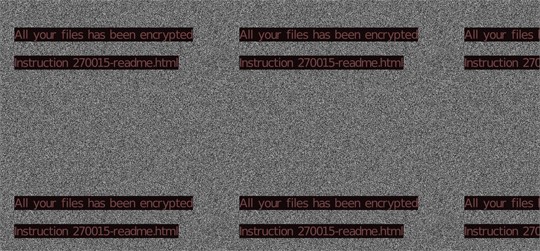

下載附件檔並執行後會用PowerShell命令和BITSAdmin命令列工具下載並執行勒索病毒。接著受影響使用者會發現勒索病毒加密了檔案,且加上了副檔名.avdn。使用者會發現系統桌面變成指出所有檔案都被加密的圖片,並且會提到勒贖通知:”Instruction 270015-readme.html”(遵循{加密目錄}\{隨機數字}-readme.html的格式):

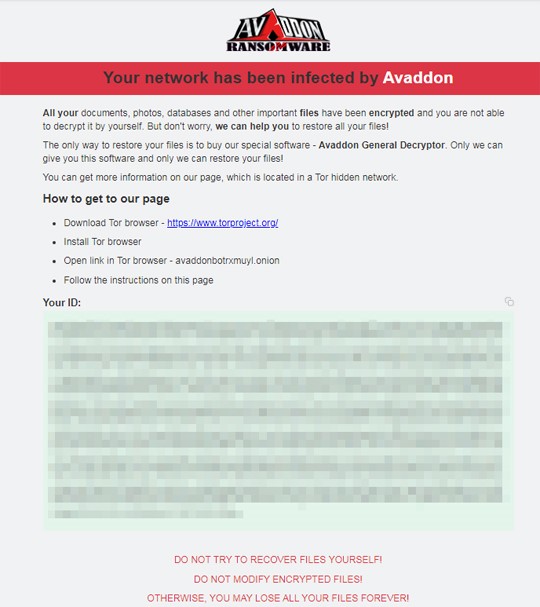

勒贖通知會提供使用者該如何回復加密檔案的說明。

勒索病毒會加密下列資料夾內所找到的檔案:

- Program Files\Microsoft\Exchange Server

- Program Files (x86)\Microsoft\Exchange Server

- Program Files\Microsoft SQL Server

- Program Files (x86)\Microsoft SQL Server

它會加入下列程序來移除系統備份,讓還原變得更加困難:

- wmic.exe SHADOWCOPY /nointeractive

- wbadmin DELETE SYSTEMSTATEBACKUP

- wbadmin DELETE SYSTEMSTATEBACKUP -deleteOldest

- bcdedit.exe /set {default} recoveryenabled No

- bcdedit.exe /set {default} bootstatuspolicy ignoreallfailures

- vssadmin.exe Delete Shadows /All /Quiet

💝▎每月7 日下午 4 點 , 趨勢科技 IG 帳號,Fun 送粉絲獨享禮 ▎💝

) 快進來看看 🙂

它還會終止服務和程序,許多都跟掃描、儲存和取回檔案及計劃排程有關。以下是部份範例:

終止服務:

- ccEvtMgr

- ccSetMgr

- Culserver

- dbeng8

- dbsrv12

- DefWatch

- Intuit.QuickBooks.FCS

- msmdsrv

- QBCFMonitorService

- QBIDPService

終止程序:

- 360doctor.exe

- 360se.exe

- axlbridge.exe

- BCFMonitorService.exe

- Culture.exe

- Defwatch.exe

- fdhost.exe

- fdlauncher.exe

- GDscan.exe

- httpd.exe

對 Windows地區設定識別碼為俄語 、烏克蘭語網開一面

如果Windows地區設定識別碼如下就會自行終止:

- 419 = 俄語

- 422 = 烏克蘭語

如果系統鍵盤語言配置如下也會自行終止:

- 419 = 俄語

- 485 = 雅庫特(俄羅斯)

- 444 = 塔塔爾

- 422 = 烏克蘭語

值得一提的是,這樣避免來自特定國家/地區系統的技術也可以在MedusaLocker勒索病毒活動中看到。

關於完整的程序和服務列表及更多勒索病毒詳細資訊請參閱我們的報告。

Netwalker 勒索病毒使用映射DLL注入技術,之前也被 ColdLock 用來攻擊台灣企業

最近幾個月來,一些勒索病毒使用的技術也有所更新。例如 Netwalker勒索病毒現在會透過映射DLL注入(也稱為映射DLL載入)來以無檔案方式執行。此技術會從記憶體(而非磁碟)注入DLL。Netwalker使用的這個技術,之前 ColdLock勒索病毒也被用來攻擊台灣企業。

另一個值得注意的發展是Ragnar Locker部署了虛擬機來躲避防毒偵測。根據報告指出,此攻擊媒介之前沒有任何勒索病毒用過。在過去,Ragnar Locker會攻擊託管服務商或是攻擊Windows RDP連線。

◾ 更新:

2020 年 11 月 Ragnar Locker,盜用他人臉書帳號,以投放廣告的方式,脅迫遭到攻擊的義大利酒莊Campari支付贖金。

以製造業、物流業和能源業為目標

在過去幾個月裡,勒索病毒被用來攻擊製造、物流和能源領域的多家公司。Ekans勒索病毒變種(趨勢科技偵測為Ransom.Win32.EKANS.D)被用於對製造業的針對性攻擊。正如Dragos所觀察,過去這波Ekans攻擊可以看出明顯地特意終止工業程序,讓它們成為使用工控系統(ICS)的組織所必須注意的威脅。

攻擊物流公司的Nefilim勒索病毒則遵循勒索病毒的最新趨勢,不僅會加密檔案,而且還會竊取資料。調查這些攻擊讓我們看到更多最近勒索病毒的行為,尤其是關於資料竊取的能力。我們發現資料竊取是在勒索病毒部署前幾週甚至幾個月開始,並且會用數種工具(惡意和非惡意都有)來部署程序並在網路內部移動。

Sodinokibi 發布了1,280份聲稱是電力服務公司員工的護照詳細資訊和其他檔案

在相關新聞中,Sodinokibi的幕後黑手在Tor網站上發布了1,280份聲稱是電力服務公司員工的護照詳細資訊和其他檔案。在此之前幾週,勒索病毒攻擊了該公司並中斷了他們的運作。

另一方面,另一種ColdLock勒索病毒所針對的是地區而非特定產業。具體地說是針對台灣組織進行攻擊,目的是針對資料庫和郵件伺服器進行加密。

十大勒索病毒:想哭WannaCry穩坐毒王寶座

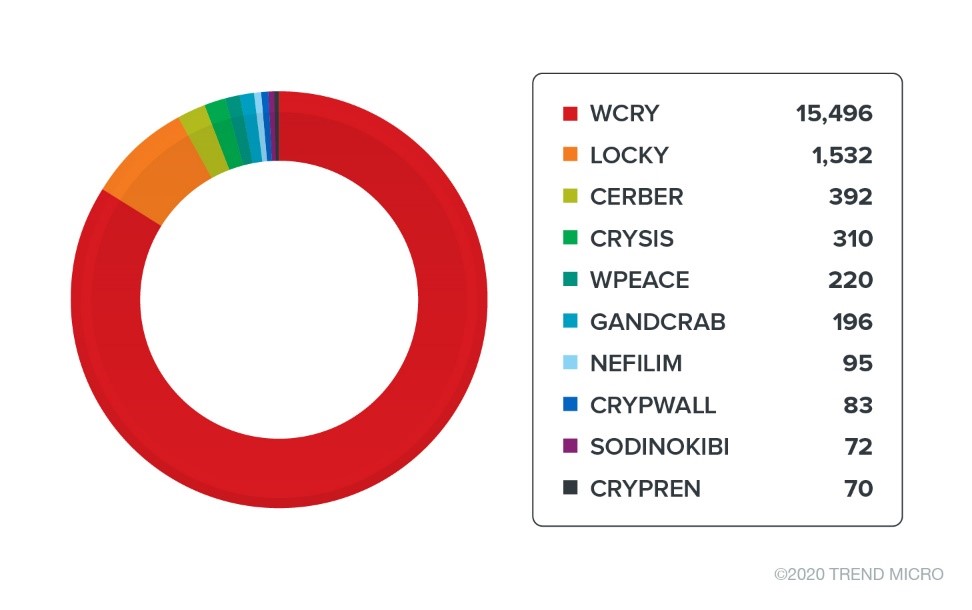

在五月,WannaCry(想哭)勒索病毒以15,496次成為偵測數最高的勒索病毒家族。WannaCry會有最高的偵測數可歸因於其蠕蟲組件及其操作者堅持定期地散播惡意軟體。可預見WannaCry會繼續出現如此高的偵測數,直到有新的大規模勒索病毒出現,或是WannaCry來源被找到並剷除。

緊隨其後的是Locky(偵測1,532次)和Cerber(偵測392次)。實際上這些病毒家族自今年一月以來就一直位居前三名。他們在去年的勒索病毒偵測總數也位居前三名。

圖4. 偵測數最高的勒索病毒家族(2020年5月)

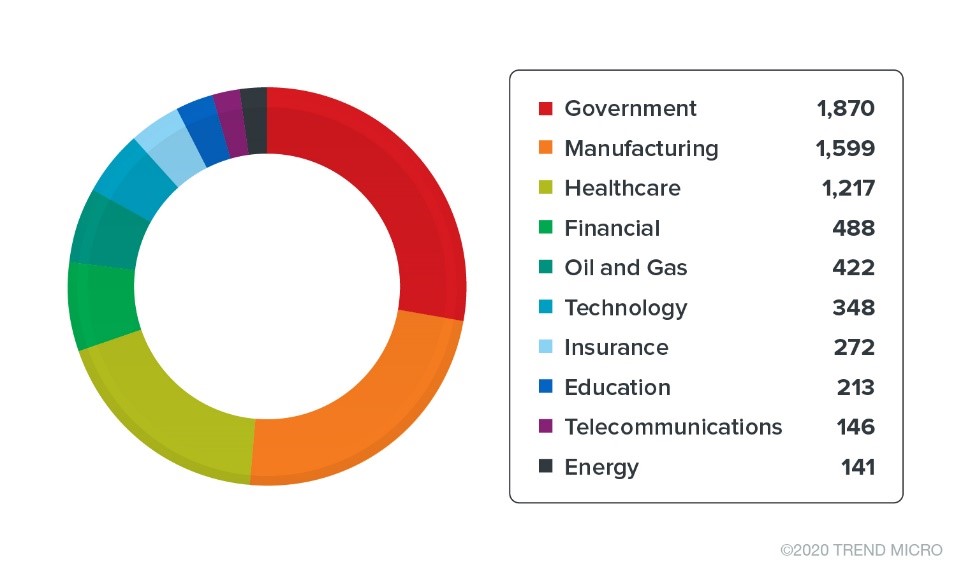

同一個月中偵測數最高的產業是政府(1,870)、製造業(1,599)和醫療產業(1,217)。

圖5. 勒索病毒偵測數最高的產業(2020年5月)

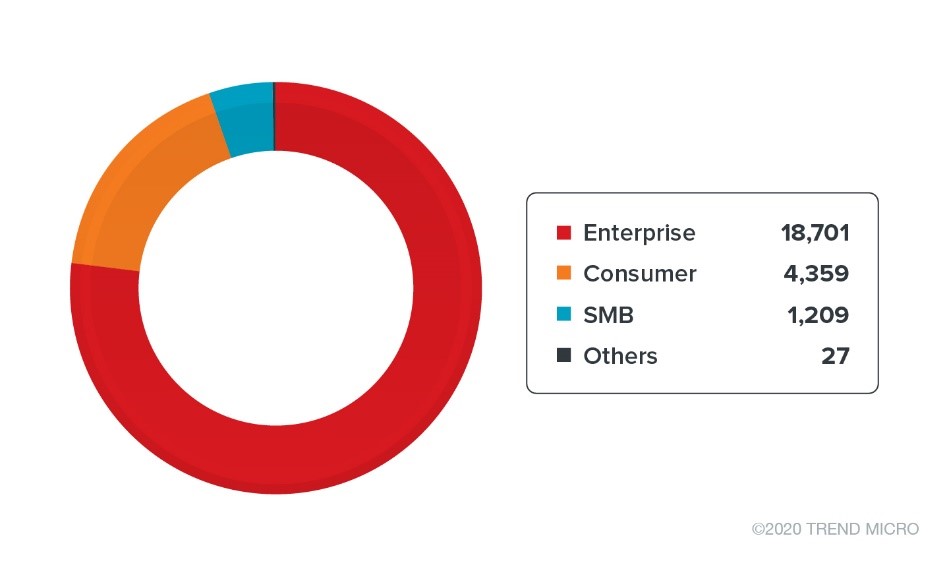

從市場區隔來看,以大型企業的偵測數最高,超過18,000。而消費者市場的偵測數超過4,000,中小企業(SMB)的偵測數超過1,000。

圖6. 勒索病毒偵測數最高的市場區隔(2020年5月)

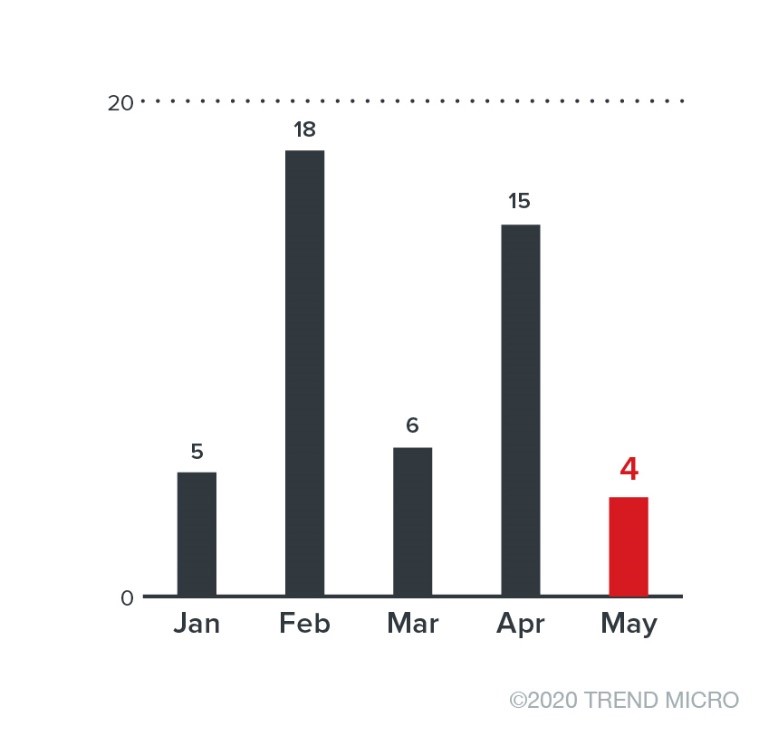

至於勒索病毒家族,五月出現四個新勒索病毒家族。其中之一是BlueCheeser(趨勢科技偵測為Ransom.MSIL.BLUECHEESER.A),這隻勒索病毒會將加密過的檔案加上副檔名.himr,並指示受影響的使用者支付400美元來解密檔案。

另一個是CoronaLock(趨勢科技偵測為Ransom.Win32.CORONALOCK.A),也稱為CovidWorldCry。這勒索病毒透過以冠狀病毒作主題的垃圾郵件散播,會將加密過的檔案加上副檔名.corona.lock。第三個是PonyFinal(趨勢科技偵測為Ransom.Java.PONYFINAL.A),是針對微軟系統的基於Java人為操作勒索病毒。最後一個是GonnaCry(趨勢科技偵測為Ransom.Linux.GONNACRY.A),是針對Linux系統的勒索病毒。跟四月份相比,偵測到的新勒索病毒家族數量有所減少。

圖7. 新勒索病毒家族數量(2020年1月至2020年5月)

強大的勒索病毒防禦

營運中斷、資料丟失以及公司機密資料被公布都是公司面臨勒索病毒攻擊時可能遭遇的風險。不過企業仍可以找到保護組織抵禦這些攻擊的方法。

以下是一些可以幫助使用者保護系統抵禦勒索病毒的最佳實作:

- 使用3-2-1 備份原則來備份檔案。包括定期以兩種不同格式來建立三個備份,同時將一份儲存在異地。

- 定期修補和更新應用程式和軟體。這樣可以確保解決漏洞問題。對於零時差漏洞,可以部署虛擬修補程式。

- 啟用沙箱分析技術。這樣可以將惡意檔案執行在隔離的環境中。因此可以監視這些檔案而不會給系統帶來危險。

- 啟用解決方案中為新勒索病毒家族所提供的進階偵測功能,如機器學習或行為監控技術。

以下是針對勒索病毒所推薦的一些安全解決方案:

- 託管式偵測及回應(MDR) – 可以在威脅入侵系統的端點或其他層前儘早偵測

- 趨勢科技Apex One™ – 提供橫跨整個網路的可供行動見解和集中的可視性

- Deep Discovery Email Inspector – 用於封鎖和分析惡意郵件附件檔

入侵指標

Avaddon勒索病毒

| SHA-256 | 趨勢科技病毒碼偵測 | 趨勢科技機器學習偵測 |

| f3f4d4e4c6704788bc8954ca6f6ddc61b006aba89d5d384794f19424a3d24132 | Ransom.Win32.AVADDON.YJAF-A | Troj.Win32.TRX.XXPE50FFF036 |

| 6616abb725c24307f4f062996edc5150079bc477acd4236a4f450e5835a20c62 | Ransom.Win32.AVADDON.YJAF-A | Troj.Win32.TRX.XXPE50FFF036 |

| 4f198228806c897797647eecce0f92d4082476b82781183062a55c417c0bb197 | Ransom.Win32.AVADDON.YJAF-A | Troj.Win32.TRX.XXPE50FFF036 |

| 05af0cf40590aef24b28fa04c6b4998b7ab3b7f26e60c507adb84f3d837778f2 | Ransom.Win32.AVADDON.YJAF-A | Troj.Win32.TRX.XXPE50FFF036 |

| b8d6fd333973adb640649cab8c9e7575a17b5a8bc382e3335400d43a606a6253 | Trojan.JS.AVADDON.YJAF-A | Not Applicable |

| a481d2b64c546f68d55e1fd23e57ada80b6b4e2c3dd7b0466380dba465f3d318 | Trojan.JS.AVADDON.YJAF-A | Not Applicable |

| 5a47a89a870d7db244c76da43887e33c9ee4b26f9972878b1a6616be0302439f | Trojan.JS.AVADDON.YJAF-A | Not Applicable |

| 12bc439445f10a04b574d49ed8ccc405e2dfaa493747585439643e8a2129e5e5 | Trojan.JS.AVADDON.YJAF-A | Not Applicable |

| cc4d665c468bcb850baf9baab764bb58e8b0ddcb8a8274b6335db5af86af72fb | Trojan.JS.AVADDON.YJAF-A | Not Applicable |

| ea93ce421be8a2eba34752b8e8da4d241d671ef808a0f8e55a04ceca8ad5113f | Trojan.JS.AVADDON.YJAF-A | Not Applicable |

網址

- hxxp://217.8.117.63/jpr.exe

- hxxp://217.8.117.63/sava.exe

- hxxp://myphotoload.com/photo.php

@原文出處:Ransomware Report: Avaddon and New Techniques Emerge, Industrial Sector Targeted

◾同場加映:

這一陣子最常見的

就是突然被臉書好友私訊

「是你?」「原來是你?」

以及夾帶一個像Youtube的連結⚠️

該連結會連結到假的臉書登入頁

如果你在這個地方輸入了帳密⁉️

「你的帳密就拱手讓人了😱😱」