1-5 月威脅醫療,製造和政府部門三大產業的 Qakbot 變種,透過帶有惡意連結的郵件散播,這些郵件看起來像是在回覆一串業務討論郵件。

除了收件匣外,還在”已傳送”郵件資料夾內偵測到惡意威脅,這意味著不知情的使用者可能被盜用帳號來傳送夾帶惡意威脅的有害郵件。

已知的惡意軟體會不停地以更新更複雜的變種面貌再次出現,再加上有完全未知的威脅冒出,這些都需要具備先進偵測及回應功能的解決方案。

Qakbot重出江湖,威脅醫療產業,製造業和政府部門

趨勢科技經由託管式偵測及回應(MDR)服務發現有許多威脅來自寄入的電子郵件。這些郵件經常包含了網路釣魚(Phishing)連結、惡意檔案或指示。而且從每日對電子郵件後設資料(metadata)的分析調查可以看出不止是寄入郵件,還可以從使用者自己的”已傳送”郵件資料夾內偵測到惡意威脅。顯示出不知情的使用者可能被盜用帳號來傳送夾帶惡意威脅的有害郵件。從這類事件裡,我們關聯出電子郵件入侵來散播Qakbot相關郵件。

已知此惡意軟體會經由網路分享、可移除磁碟或軟體漏洞進行散播。我們最近所看到的例子是透過帶有惡意連結的郵件散播。點入連結會下載包含VBS檔(偵測為Trojan.VBS.QAKBOT.SM)的zip檔案,接著會下載一個惡意執行檔(趨勢科技偵測為Backdoor.Win32.QBOT.SMTH)。

我們已經看到一些顯示出Qakbot重新出現的事件,這是種多組件的資訊竊取威脅,最早在2007年被發現。我們的感知系統回饋顯示出Qakbot的偵測總數在增加。四月初還發現特定的Qakbot樣本(趨勢科技偵測為Backdoor.Win32.QBOT.SMTH)偵測率出現顯著上升。請注意,我們在此次分析所用的是部分且不完整的指標列表。

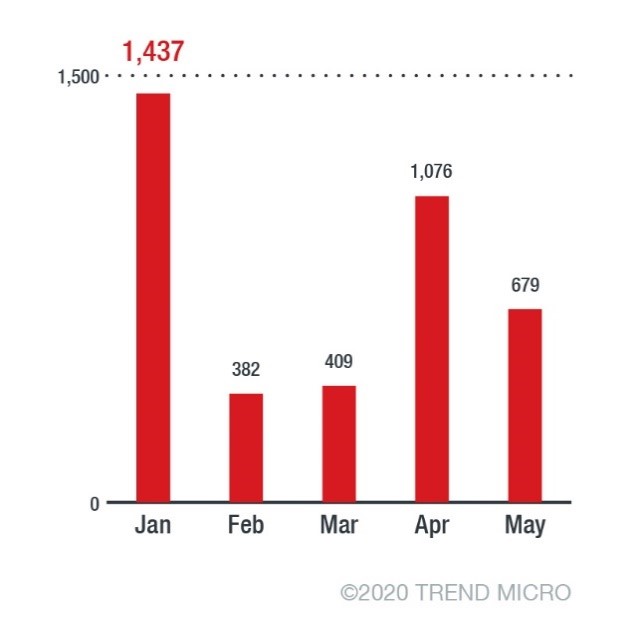

Qakbot 變種今年起持續數月來襲

從今年的一月到五月第三週,趨勢科技總共偵測到3,893次 Qakbot。一月份有過大量出現(超過1,400次),二月和三月則有所下降。到了四月又爬升回來超過了1,000次。五月數據也很高(679)且該月尚未結束。

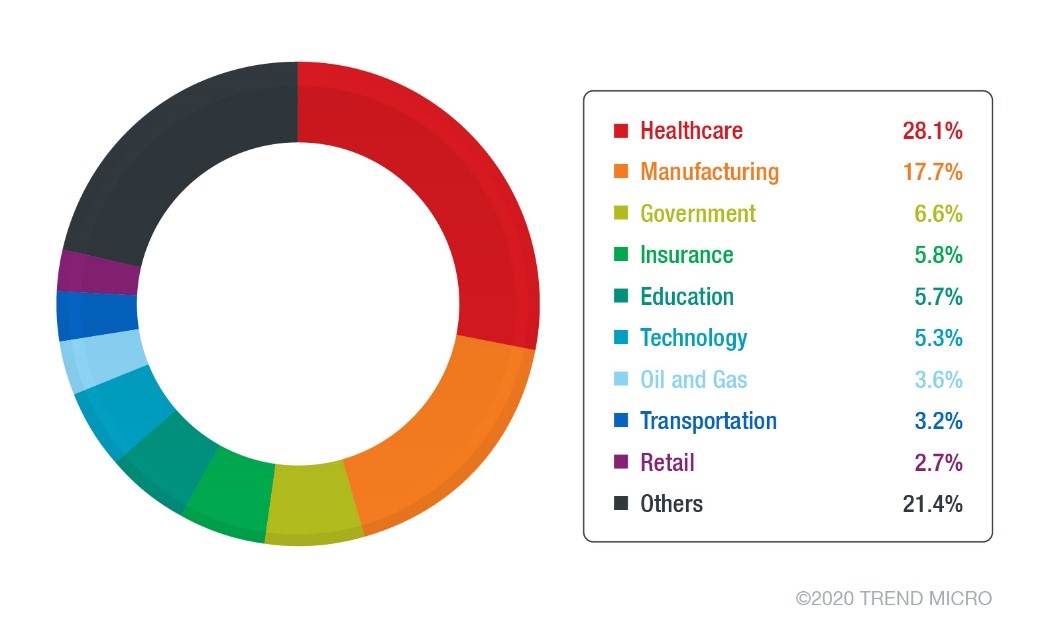

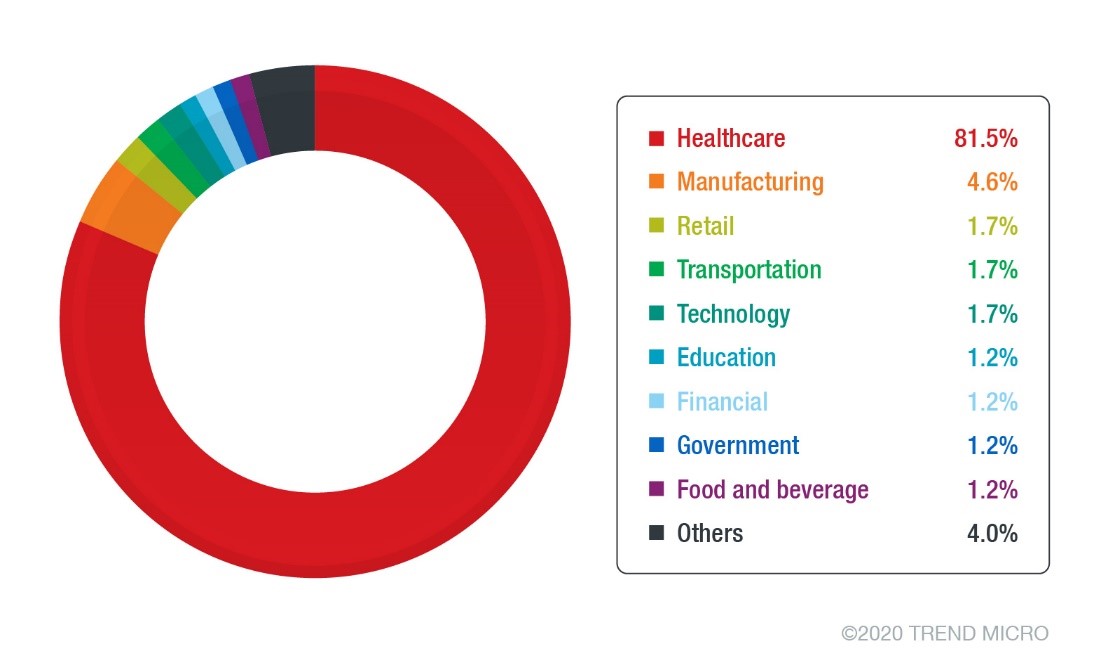

1-5 月威脅三大產業

受到影響最嚴重的產業是醫療產業,這段期間出現256次偵測,其次是製造業和政府部門,分別為161次和60次。這三個產業在大多數月份都位於頂端。

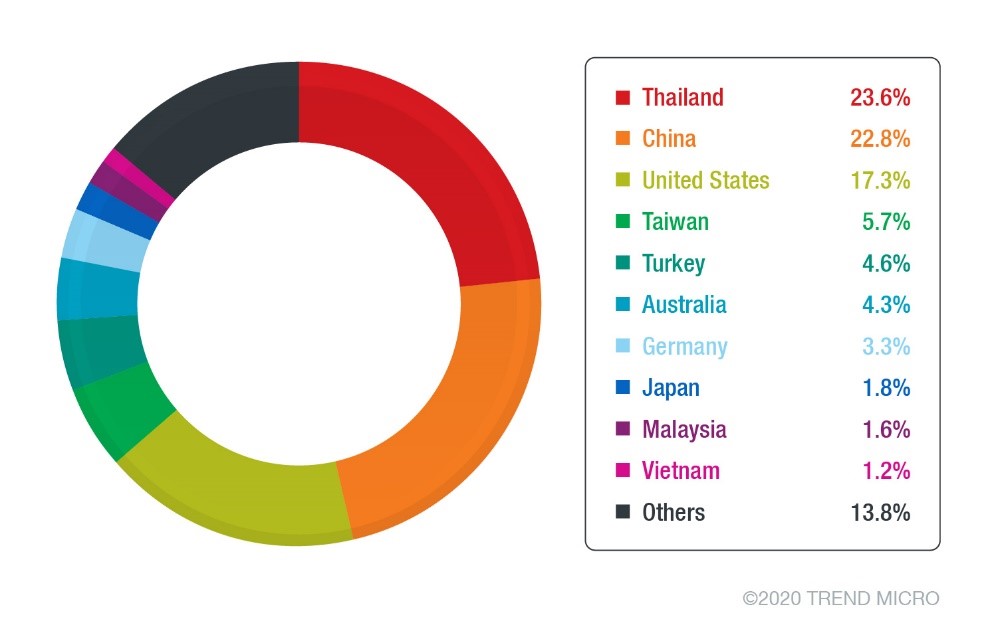

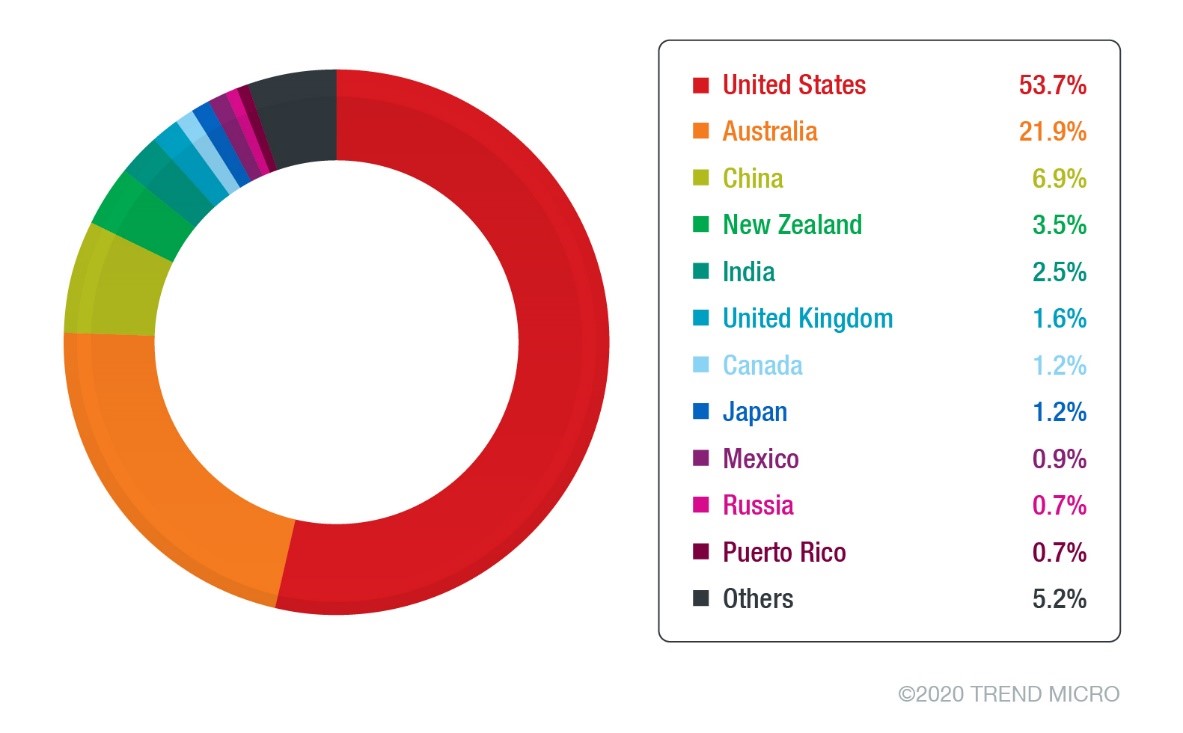

受影響國家包含台灣

就受影響國家來看,泰國的偵測數最多(939),多數出現在一月。中國緊隨其後(908),而美國排在第三(688)。在一月時泰國的偵測次數最高,而在四月則是美國受到的影響最大。在五月則可以看到德國的數量激增。

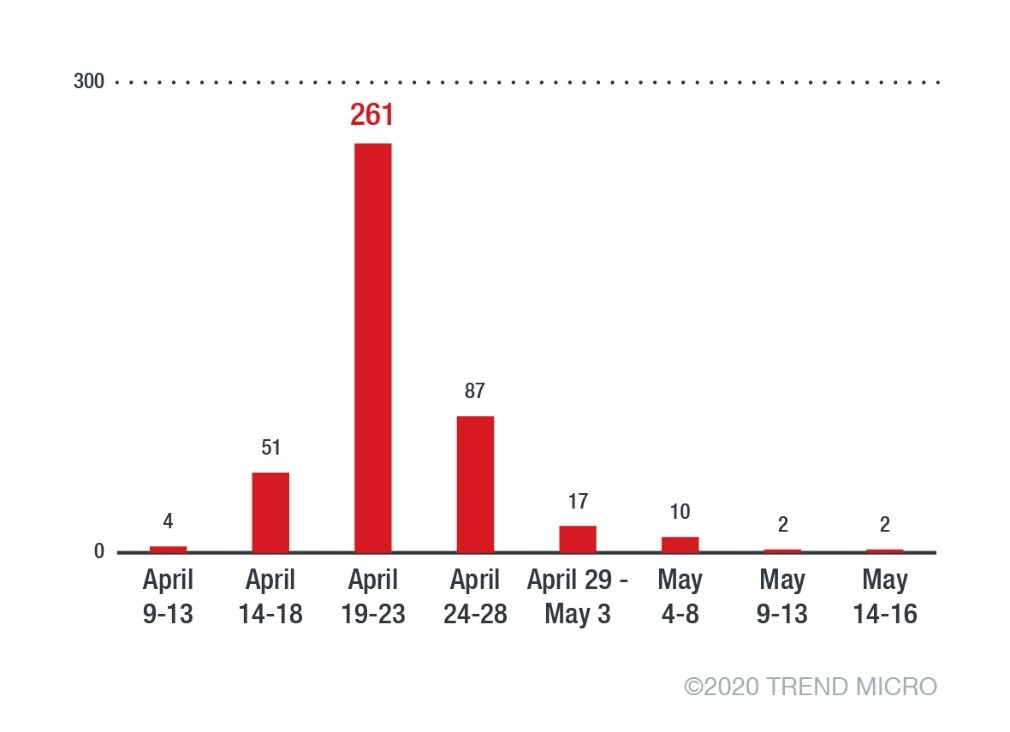

偵測到 Backdoor.Win32.QBOT.SMTH Qakbot變種

Backdoor.Win32.QBOT.SMTH在今年開始時並不活躍,但從四月9日開始偵測數就開始增加。434次的不重複偵測中,最高偵測數出現在四月19-23日。四月22日達到最高值(91)。

受到影響最大的醫療產業出現了141次偵測。

233次(或說是超過一半)的偵測結果來自美國。澳洲和中國緊隨其後,分別為95次和30次。

已知此惡意軟體會經由網路分享、可移除磁碟或軟體漏洞進行散播。我們最近所看到的例子是透過帶有惡意連結的郵件散播。點入連結會下載包含VBS檔(偵測為Trojan.VBS.QAKBOT.SM)的zip檔案,接著會下載一個惡意執行檔(趨勢科技偵測為Backdoor.Win32.QBOT.SMTH)。

新樣本跟舊變種在行為和加密方面是類似的。也跟之前的版本一樣會建立自動執行登錄機碼和工作排程來保持持續性。

Qakbot變種的增殖和行為

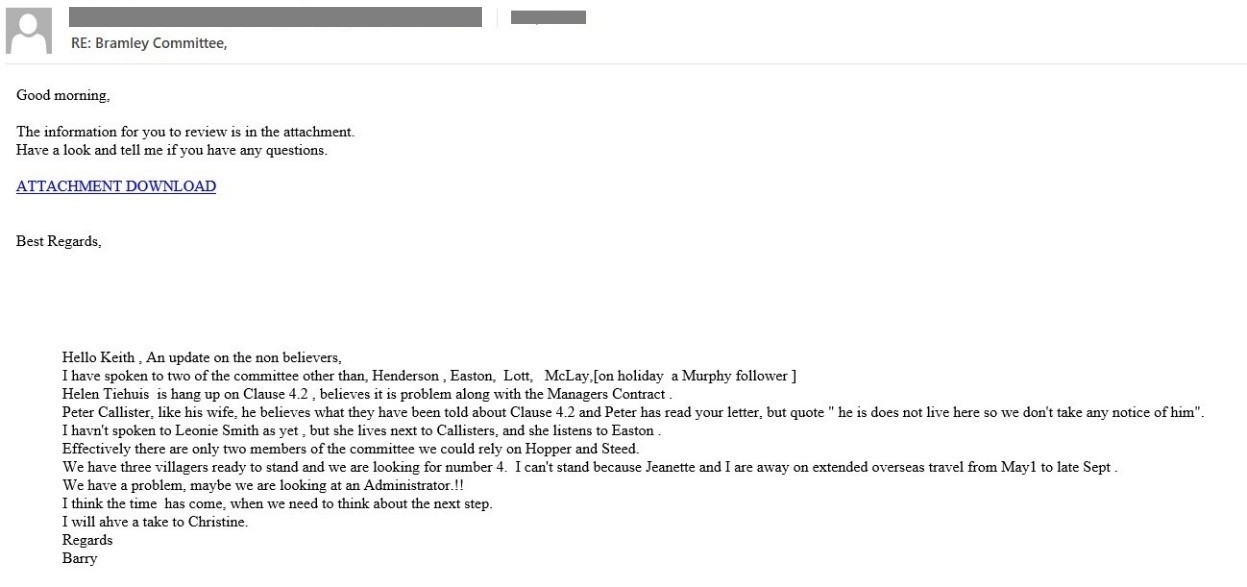

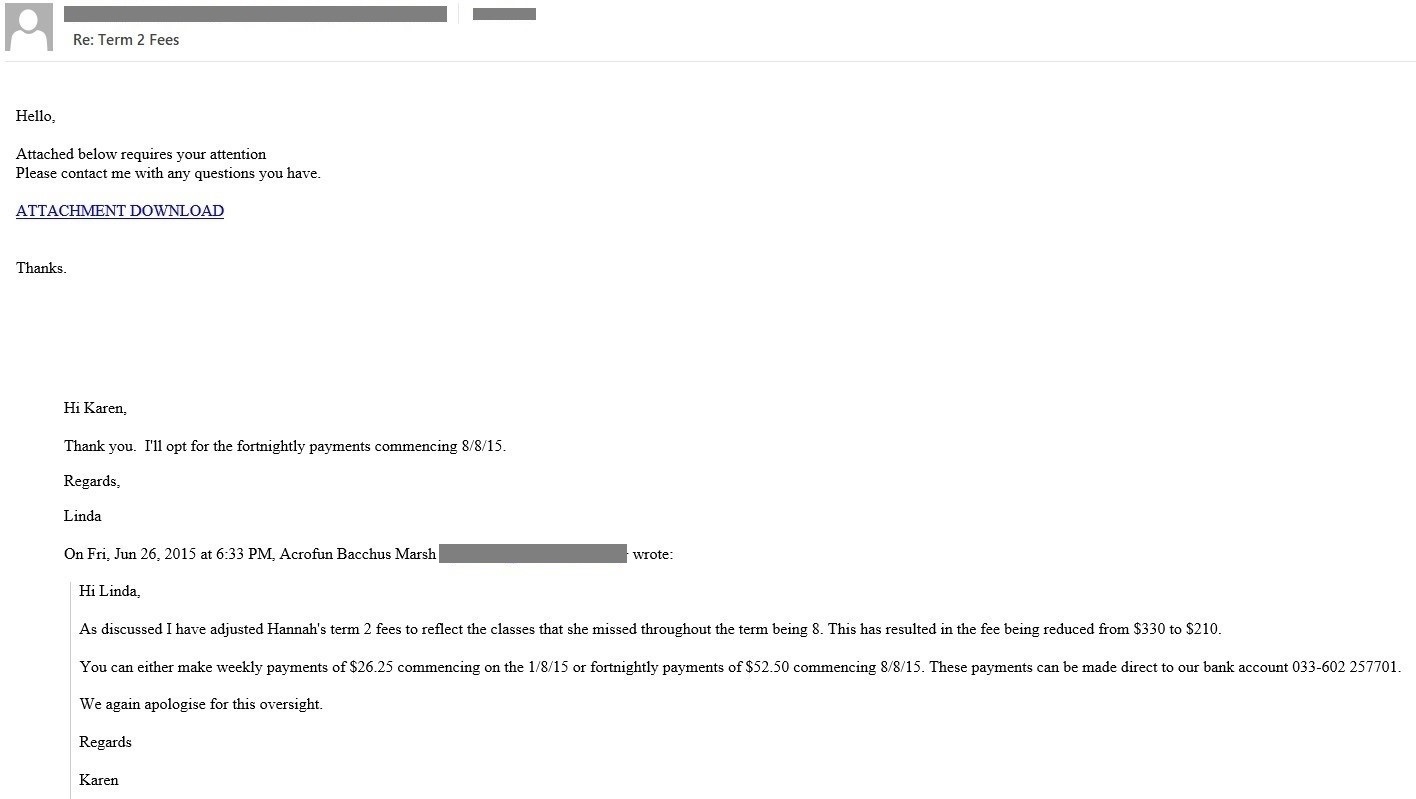

此Qakbot變種透過帶有惡意連結的郵件散播,這些惡意連結會指向放有Qakbot惡意軟體的被入侵網站。郵件看起來像是舊的轉發郵件,假裝是在回覆一串業務討論郵件。通常寄件者姓名和電子郵件地址並不一致。

圖7-8. 帶有惡意連結的郵件樣本,這些惡意連結會導向下載Qakbot

電子郵件包含的網址有著明顯的規則,如下所示:

- {compromised website}/differ/ …

- {compromised website}/docs_{3 characters}/{numbers} …

- {compromised website}/wp-content/plugins/advanced-ads-genesis/docs_{3 characters}/ …

- {compromised website}/wp-content/themes/calliope/docs_{3 characters}/ …

- {compromised website}/wp-content/themes/mapro/pump/ …

- {compromised website}/wp-content/uploads/2020/04/evolving/ …

點入連結後會下載一個zip檔。跟網址一樣,檔名會遵循特定命名規則:

- {numbers}.zip

- Buy-Sell Agreement_{numbers}_{date}.zip

- Judgement_{date}_{numbers}.zip

本月新的垃圾郵件使用以下檔名規則:

- EmploymentVerification_{numbers}_{date}.zip

- LoanAgreement_{numbers}_{date}.zip

在趨勢科技分析的一個樣本中,zip檔案包含一個名為NUM_56960.vbs的VBS檔。檔案大小約為30MB。大檔案有助於躲避偵測,因為檔案掃描程式通常會因為效能原因而跳過掃描大檔案。接著VBS會下載惡意執行檔PaintHelper.exe。

Qakbot具備防分析和防虛擬機的檢查功能。如果發現系統存在下列軟體就不會繼續執行:

分析工具

- AvastSvc.exe

- avgcsrva.exe

- avgsvcx.exe

- avp.exe

- bdagent.exe

- ByteFence.exe

- ccSvcHst.exe

- cmdagent.exe

- coreServiceShell.exe

- egui.exe

- ekrn.exe

- fmon.exe

- fshoster32.exe

- isesrv.exe

- mbamgui.exe

- MBAMService.exe

- mcshield.exe

- MsMpEng.exe

- NTRTScan.exe

- PccNTMon.exe

- SAVAdminService.exe

- SavService.exe

- vgcsrvx.exe

- vkise.exe

- vsserv.exe

- vsservppl.exe

- windump.exe

- WRSA.exe

沙箱

- CWSandbox

- QEMU

- SbieDll.dll

- VBox

- Vmtoolsd.exe

- VMWare

一旦繼續,它會為自己的組件建立資料夾%AppData%\Microsoft\{random name}\。接著將自己複製成%AppData%\Microsoft\{random name}\{random}.exe,然後建立對應的自動啟動登錄機碼。

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

{random} = %APPDATA%\Microsoft\{random name}\{random}.exe

它還會用下列方式建立工作排程:

- “C:\Windows\system32\schtasks.exe” /create /tn {8BAD047B-4889-4161-9D32-63F25CBFC779} /tr “”{Malware Path}\{malware name}”” /sc HOURLY /mo 5 /F

也會將惡意軟體複製到其他位置:

- %ProgramData%\{random}.exe

- %TEMP%\{random}.exe

- %User%\{random.exe}

安裝後,Qakbot會將自己注入下列程序來保持駐留在記憶體內。

- explorer.exe

- Iexplore.exe

- Mobsync.exe

它同時使用網域產生演算法(DGA)和兩個寫死的C&C伺服器。DGA的運作方式會試著連到隨機的IP和端口組合,一旦成功就會繼續執行POST命令。

從它的程式碼還看出會用PowerShell來下載其他組件,此行為也可在較早版本看到。這表示其動作(除了安裝外)是用另一個組件(通常從C&C伺服器下載)載入。

Qakbot跟其他類型的惡意軟體一樣都會定期更新,可以看到它在2011年改進了散播技術,又在2016年重新流行。它也被發現過會包含SMTP活動和使用Mimikatz。最近則發現Qakbot與ProLock勒索病毒合作。

如何預防?

已知的惡意軟體會不停地以更新更複雜的變種面貌再次出現,再加上有完全未知的威脅冒出,這些都需要具備先進偵測及回應功能的解決方案。

在使用者方面,可以遵循以下良好習慣來保護自己抵禦新Quakbot及其他透過郵件散播的威脅侵害:

- 下載附件檔或點入郵件連結前要先確認寄件者跟內容。

- 將游標懸停在連結上方來顯示出連結的真正目標。

- 檢查寄件者身份。陌生的郵件地址、電子郵件地址和寄件者名稱對不起來或是仿冒企業郵件都是寄件者帶有惡意的跡象。

- 如果電子郵件聲稱來自正常公司,在進行任何操作前先跟對方確認是否有寄送郵件。

使用者還可以利用託管式偵測及回應(MDR)來保護系統,利用先進的人工智慧來關聯和優先排序威脅,確認威脅是否屬於更大規模攻擊的一部分。可以在威脅執行前先加以偵測,從而防止進一步入侵的發生。

入侵指標低阿

網址

- hxxps://besthack[.]co/differ/50160153/50160153[.]zip

- hxxps://besthack[.]co/differ/886927[.]zip

| 檔案名 | SHA-256 | 趨勢科技病毒碼偵測 |

| NUM_56960.vbs | 166442aca7750b45d10cdbdb372dd336a730a3033933a2a0b142d91462017fd2 | Trojan.VBS.QAKBOT.SM |

| Painthelper.exe | b8b7b5df48840b90393a702c994c6fb47b7e40cfe3552533693149d9537eaef5 | Backdoor.Win32.QBOT.SMTH |

@原文出處:Qakbot Resurges, Spreads through VBS Files

💝▎每月7 日下午 4 點 , 趨勢科技 IG 帳號,Fun 送粉絲獨享禮 ▎💝

) 快進來看看 🙂