趨勢科技發現多種專門利用在家上班相關工具的威脅。網路犯罪集團正透過登入憑證網路釣魚(Phishing)網站來誘騙使用者在假冒的電子郵件、協作平台以及網路視訊會議登入畫面上輸入自己的帳號密碼。

駭客們總是利用我們關心時事的心態,設計出與時事相關的詐騙訊息來誘拐人們受騙上當,單就 3月份的統計資料來看,趨勢科技便攔截到高達 897,711 封與 新冠狀病毒(COVID-19,俗稱武漢肺炎) 相關的垃圾郵件,相關的資安事件也開始浮現。 一個成功的企業除了具備拓展版圖的能力外,也需要堅強的保護機制來捍衛自己的城牆,而資安防護即是每一個企業的必要堡壘。

趨勢科技日前舉辦「社交工程攻擊 x 新冠肺炎」線上研討會,與 Trend Micro Phish Insight一起討論如何防範瞬息萬變的駭客攻擊,保護您的組織於無形。當中討論了一些台灣案例,請參考以下影片 。

這麼多年以來,網路犯罪集團仍然非常積極地發動登入憑證網路釣魚攻擊。根據趨勢科技 2019 年 Cloud App Security 報告指出,使用未知網路釣魚連結的登入憑證網路釣魚嘗試攻擊數量從 2018 至 2019 年增加了 35%。這或許意味著,歹徒仍持續不斷在製造新的網路釣魚連結以躲避資安軟體的偵測。此外,趨勢科技 Cloud App Security™ 所偵測並攔截的登入憑證網路釣魚攻擊數量亦成長 59%,從 2018 下半年的 150 萬成長至 2019 上半年的 240 萬。

[相關文章:The Rising Tide of Credential Phishing]

網路釣客盯緊企業啟動在家上班政策所需的工具

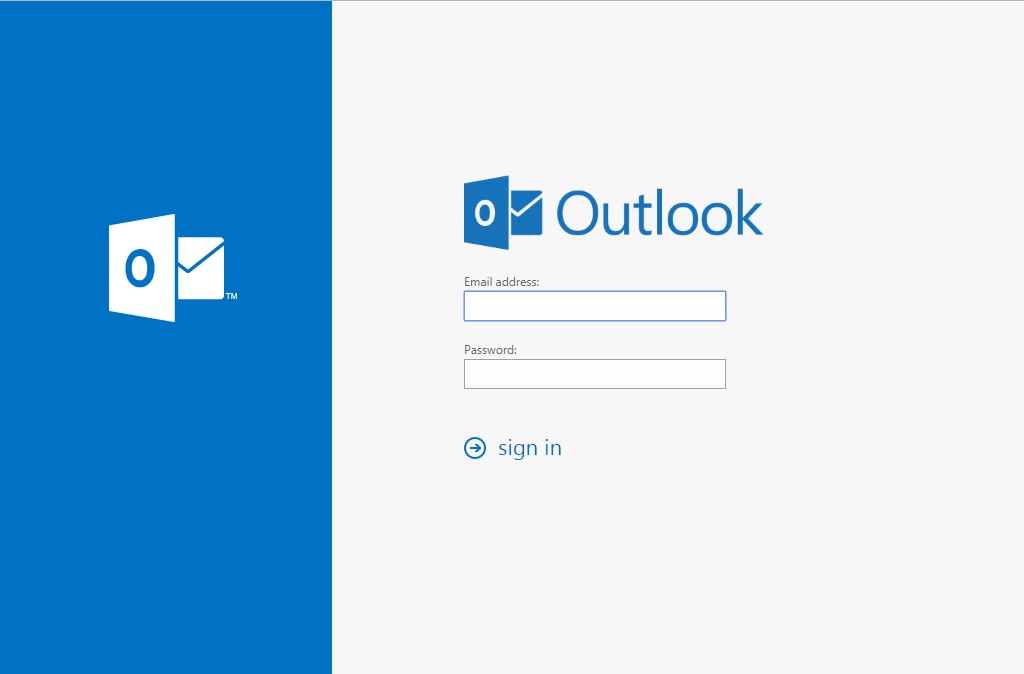

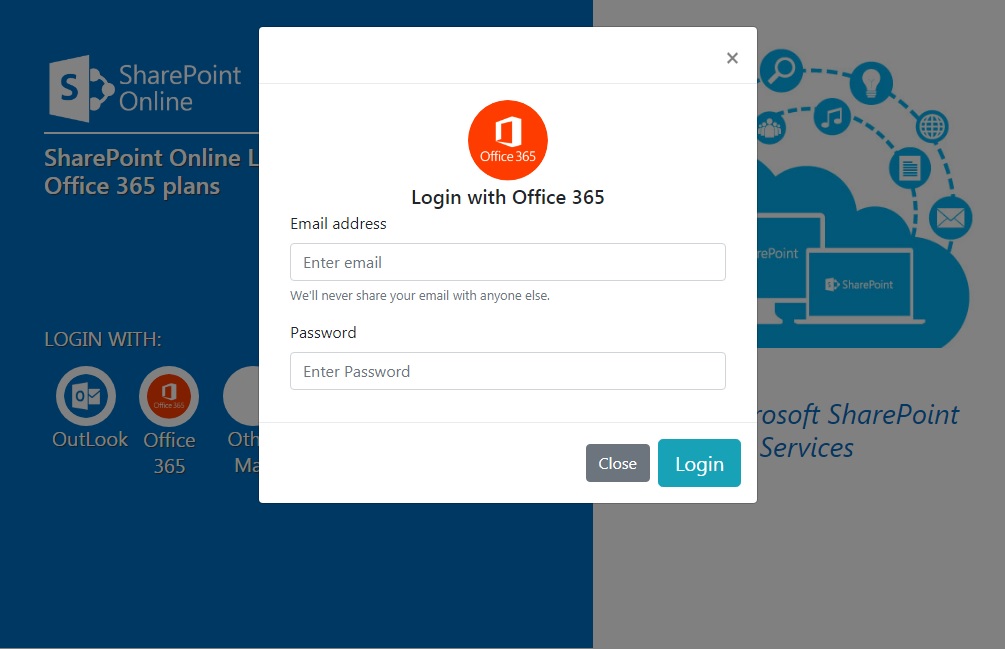

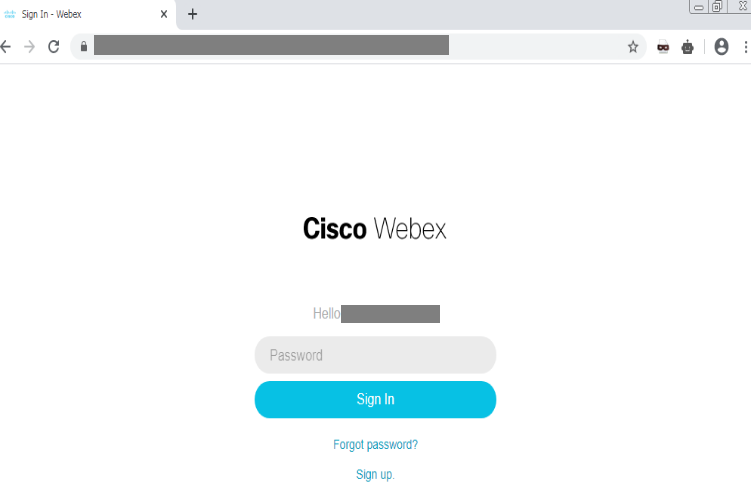

以下我們分析企業實施在家上班政策所需的一些工具:網頁版 Outlook (之前稱為 Outlook Web Access) 與其他 Office 365 應用程式 (如 SharePoint),以及視訊會議軟體 WebEx 和 Zoom。

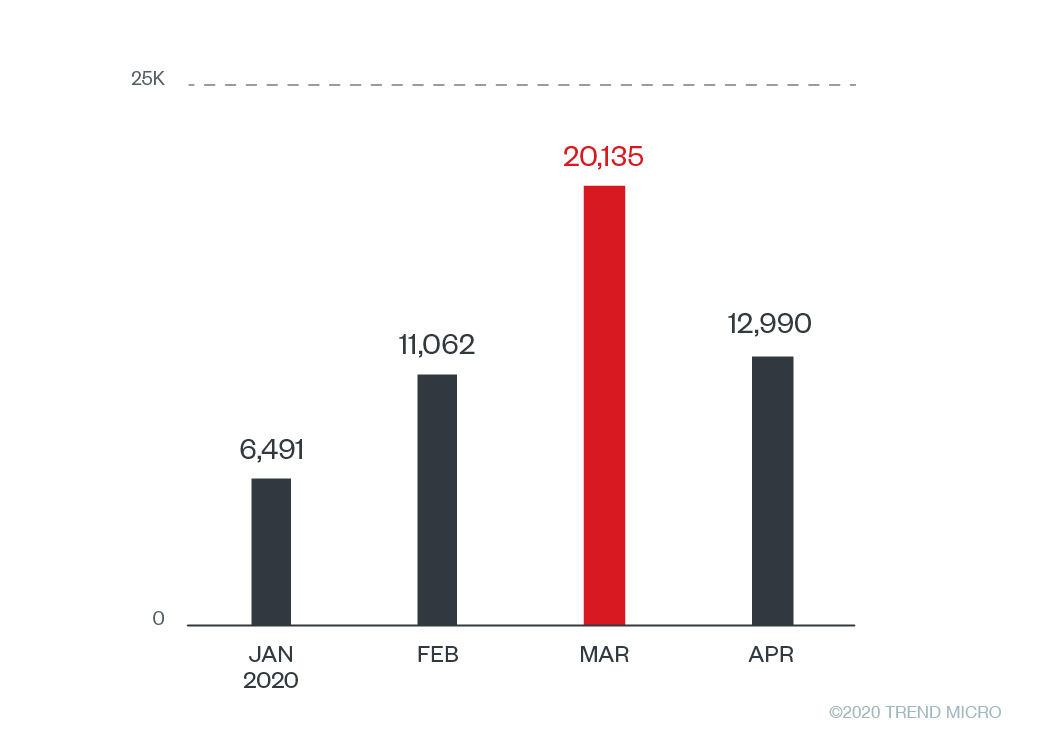

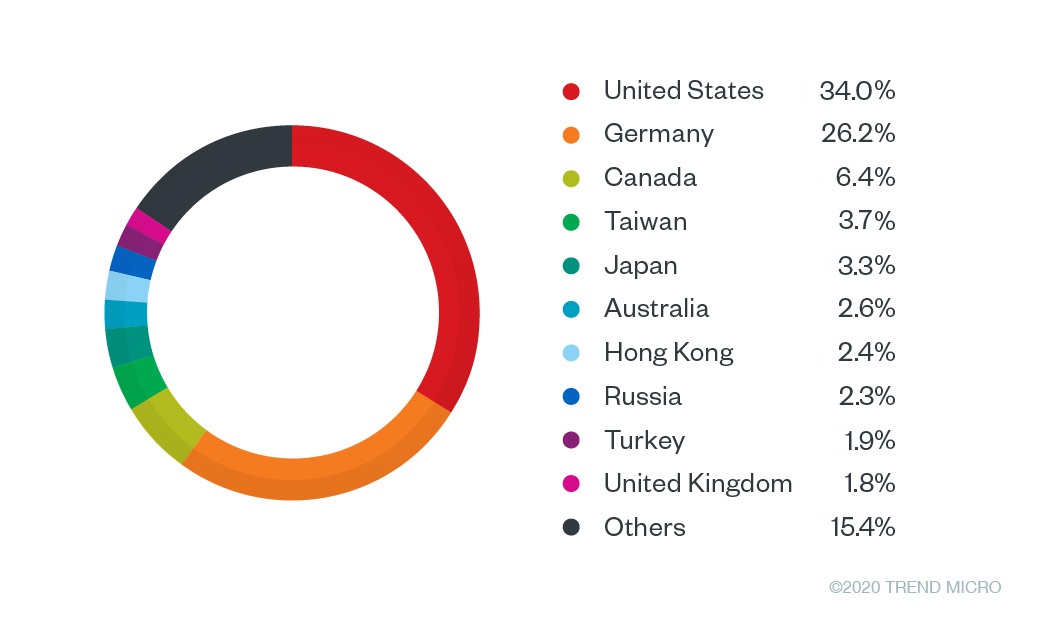

1-4月超過五萬次網路釣魚攻擊針對網頁版 Outlook 與 Office 365

全球許多國家都紛紛出現了使用網頁版

Outlook 和 Office 365 為誘餌的網路釣魚攻擊。我們的 Smart Protection Network 全球威脅情報網在 2020 年 1 月至 4 月 22 日這段期間偵測到

50,000 次以上的網路釣魚攻擊,受害使用者遍及美國、德國、加拿大、台灣、日本、澳洲、香港及其他國家。

不僅會攻擊一般使用者,還會攻擊系統管理員帳號

員工在公司內大多使用 Outlook 信箱,但當離開公司時,則透過網頁版 Outlook 來存取公司郵件。此時若員工未小心謹慎,很可能誤觸長得跟 Outlook 登入頁面很像的網路釣魚頁面。

企業有許多員工會使用 Office 365 來存取檔案或者在線上協同作業。因此歹徒也會假冒這類應用程式來發動網路釣魚攻擊。 2019 年 Cloud App Security 報告也指出,根據趨勢科技 Smart Protection Network 全球威脅情報網的資料顯示,2019 年所攔截到的 Office 365 相關非重複網路釣魚連結數量一舉超過 2018 年總數的兩倍。此外我們也發現,這些威脅不僅會攻擊一般使用者,還會攻擊系統管理員帳號。

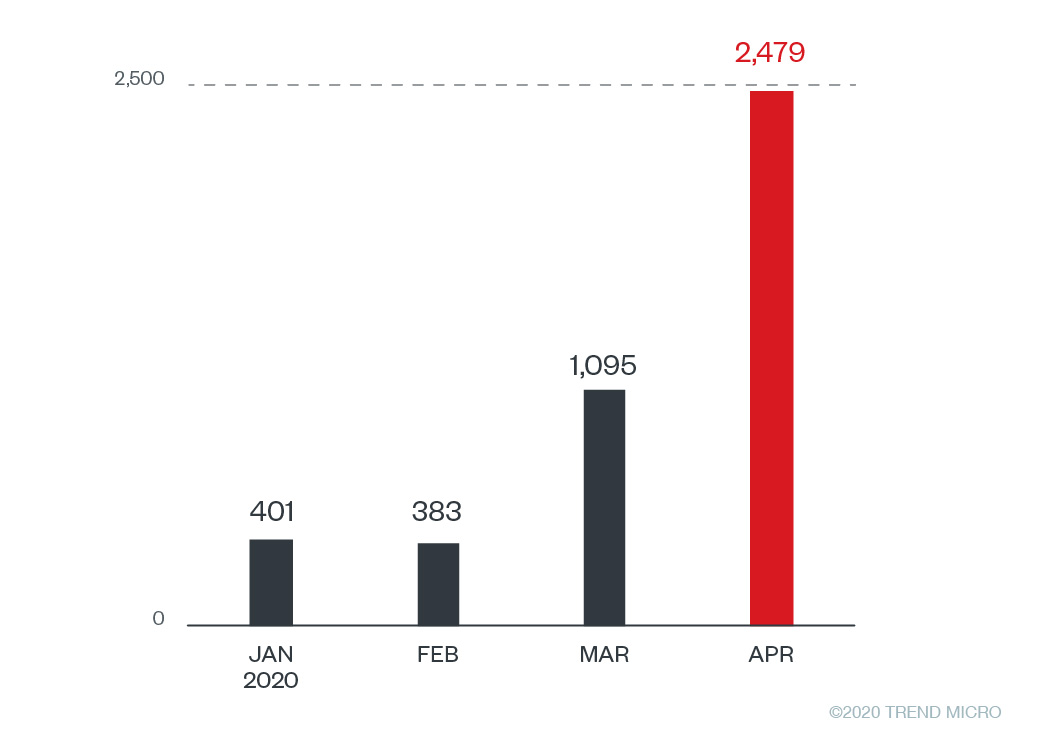

1-4 月4,000 次針對 Zoom 和 WebEx為誘餌的網路釣魚攻擊與其他威脅

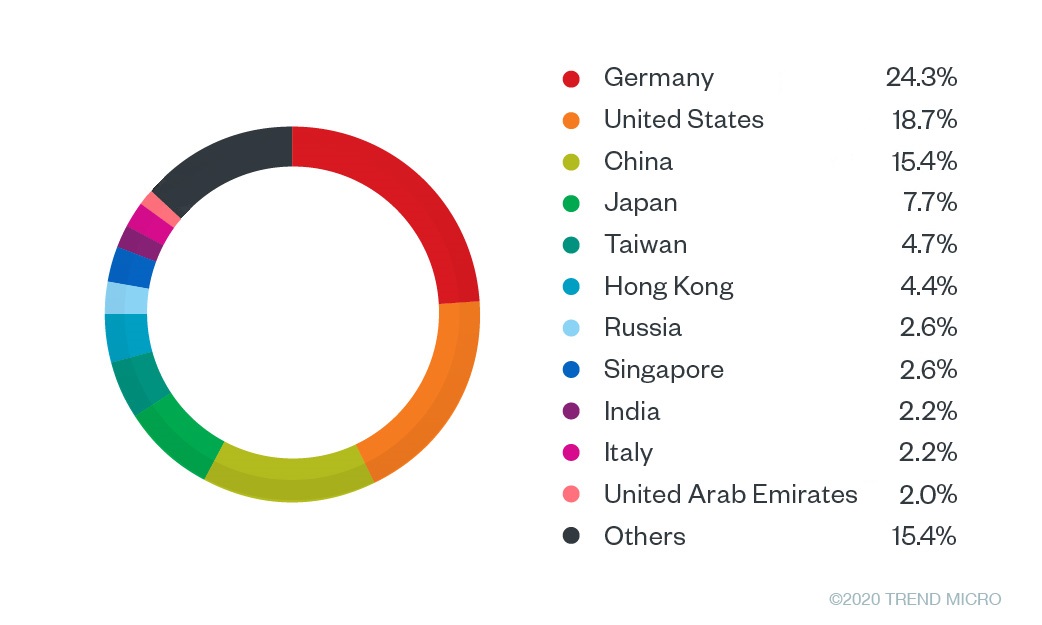

歹徒正利用一些視訊會議軟體 (如 WebEx 和 Zoom) 為誘餌來發動網路釣魚攻擊。除了網路釣魚之外,一些其他威脅如:廣告程式、挖礦( coinmining )以及其他惡意程式和詐騙,也會使用這些軟體為誘餌。趨勢科技 Smart Protection Network 在 2020 年 1 月至 4 月 27 日這段期間偵測到大約 4,000 次針對 Zoom 和 WebEx 使用者的威脅,受害使用者遍及德國、美國、中國、日本、台灣、香港、新加坡及其他國家。

在家工作模式須仰賴視訊會議來維持良好溝通,網路犯罪集團正利用這點來試圖透過網路釣魚頁面騙取使用者的登入憑證。其他利用這類軟體為誘餌的威脅還包括惡意網站以及冒牌應用程式。

歹徒的作法不是駭入正牌的網站,就是建立惡意網域來架設網路釣魚頁面。我們追蹤了這些惡意網域的

IP 位址之後發現絕大多數的 IP 都位於美國,共有 833 個。其次是荷蘭 (78 個) 與德國 (44 個),兩者皆遠不及美國。

建議

歹徒散播網路釣魚頁面的其中一項管道就是電子郵件,因此以下是防範這類威脅的一些良好習慣:

- 切勿點選非信任來源電子郵件內的連結。

- 將滑鼠游標移到郵件內的連結上來查看其背後的真正網址,此時有可能出現一個不一樣的網址。

- 留意郵件內是否出現拼字或文法錯誤,這通常意味著郵件來源有問題,因為信譽優良的企業通常不會發生這種狀況。

- 即使登入頁面看起來很真實,仍要查看一下頁面的網址來確認其可信度。

- 避免在網路上分享個人敏感資訊。

此外,採用電子郵件與協同作業防護也有助於防範登入憑證網路釣魚攻擊。

入侵指標資料

針對 Office365 與網頁版 Outlook 的網路釣魚網址:

- 0utlook-owa.eu-gb.cf[.]appdomain[.]cloud

- alfazos.linkpc[.]net.

- authe1-microsoftmailaccounts[.]ml

- comeliveonvacation[.]com/outlook/

- covid939[.]com

- eronginshop[.]com/owa/

- helpdeskowa[.]at[.]ua

- kitchoan.co[.]th/.owa/

- mailboxfull[.]website

- micosfotsharepoint[.]xyz

- microsharepont[.]cf

- microsharepont[.]tk

- my.sharepoint.lee.elegance[.]bg

- office365[.]it.support[.]emailblox[.]com

- outlook.winmail01[.]cn

- web-outlooks[.]com

- wwedvm[.]appspot[.]com/outlook/

針對 WebEx 和 Zoom 使用者的網路釣魚網址:

- crag-group[.]com/zoom/

- darenthvaley[.]co[.]uk/zoom/index.html

- globalpagee-prod-webex[.]com

- globalpagee-prod-webex[.]com

- global-prod-meetsolutions[.]com

- webexhost[.]191078[.]ru

- zoom-appointment.myftp[.]org

假冒的 WebEx 和 Zoom 軟體下載網站:

- d11udsutejoxdq.cloudfront.net/{redacted}/zoom-us-zoom_2544611106.exe

- d36rrippt2k8a8[.]cloudfront[.]net/{redacted}/cisco-webex-meetings[.]exe

- dlnow[.]co/cisco-webex-meetings

- zoom-download[.]com

- zoom-us-zoom[.]dlnow[.]co

其他與 WebEx 和 Zoom 相關的惡意網址:

- cccconferzoom[.]com

- ccconferzoom[.]org

- meeting-zoom[.]hopto[.]org

- suppot-webex-cisco[.]com

- videoconferencestore[.]com

- zoomcloud[.]xyz

- zoomeetup[.]com

- zoomvirtualbackgrouns[.]com

| SHA-256 |

趨勢科技 病毒碼偵測名稱 |

| 2e3fc390e6b74d86e3535cd2cc0fd864c8cae0b9434cce12063a289d03e7ba10 | PUA.Win32.InstallCore.THCCABO |

原文出處:Phishing, Other Threats Target Email and Video App Users 作者:Paul Christian Pajares

💝▎每月7 日下午 4 點 , 趨勢科技 IG 帳號,Fun 送粉絲獨享禮 ▎💝

) 快進來看看 🙂