工業設施越來越依賴工業物聯網(IIoT)這樣能夠提高生產效率的系統。現在有許多製造廠、能源設施,甚至是農作單位都裝有數百個IIoT設備來協助管理和簡化操作。但這些設施如今也必須抵禦會利用新技術所帶來弱點或攻擊媒介的新威脅

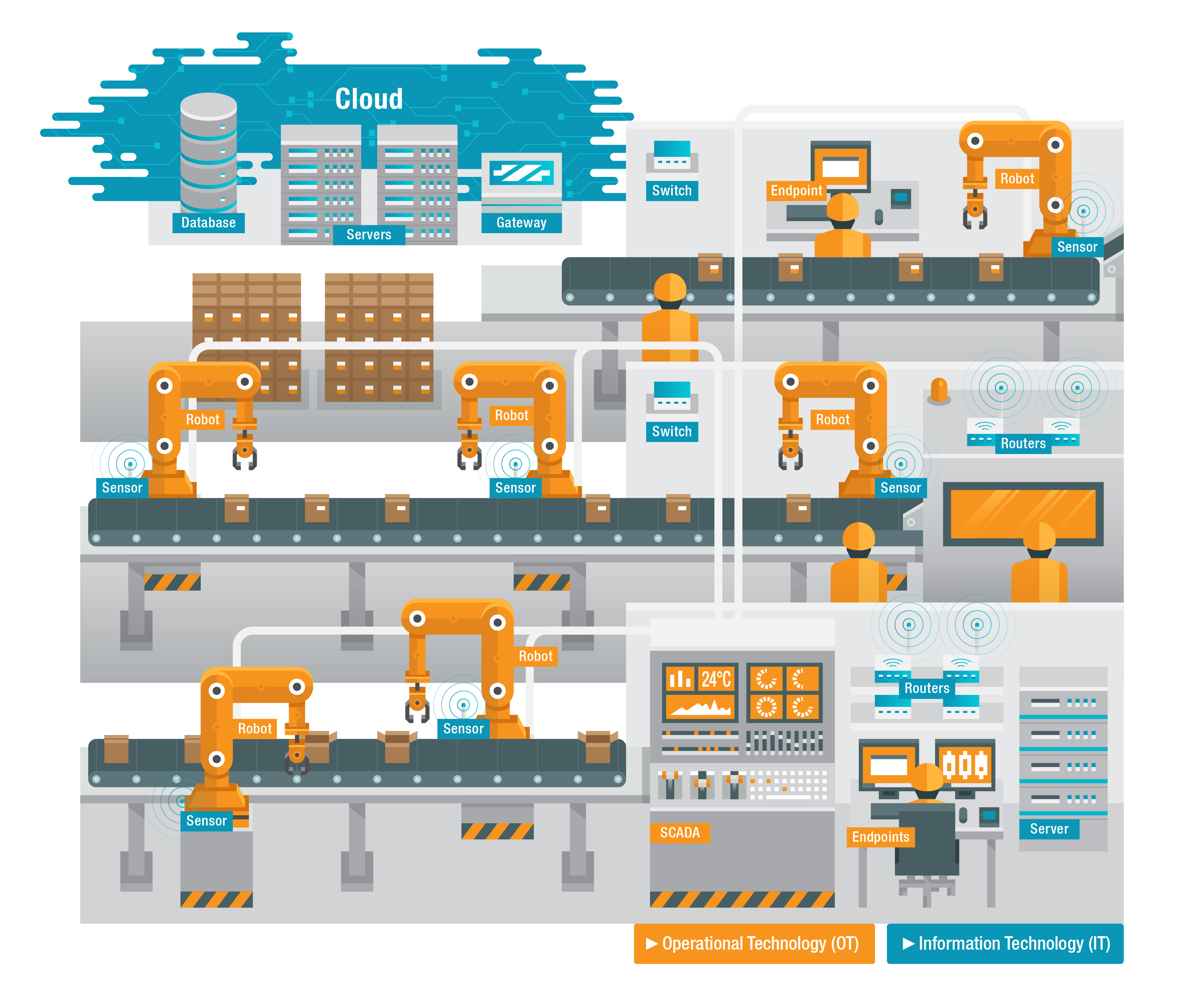

在工廠環境裡,操作技術(OT)和資訊技術(IT)結合的比以往更加緊密。這樣的融合讓產業取得最佳自動化和更具能見度等優勢。但這也讓IIoT整合設施更容易遭受網路攻擊。OT會連接工廠生產的實體設備,包括檢查特定槽是否溢出或確保閥門何時打開的系統。這些通常都是封閉系統,但現在越來越常連接上網路。除了傳統的企業與辦公功能外,IT的主要關注之一是來自工廠設施內外的資料流量(有時是收集和分析)。傳統IT有許多個閘道,這是容易遭受日新月異威脅攻擊的廣大受攻擊面。

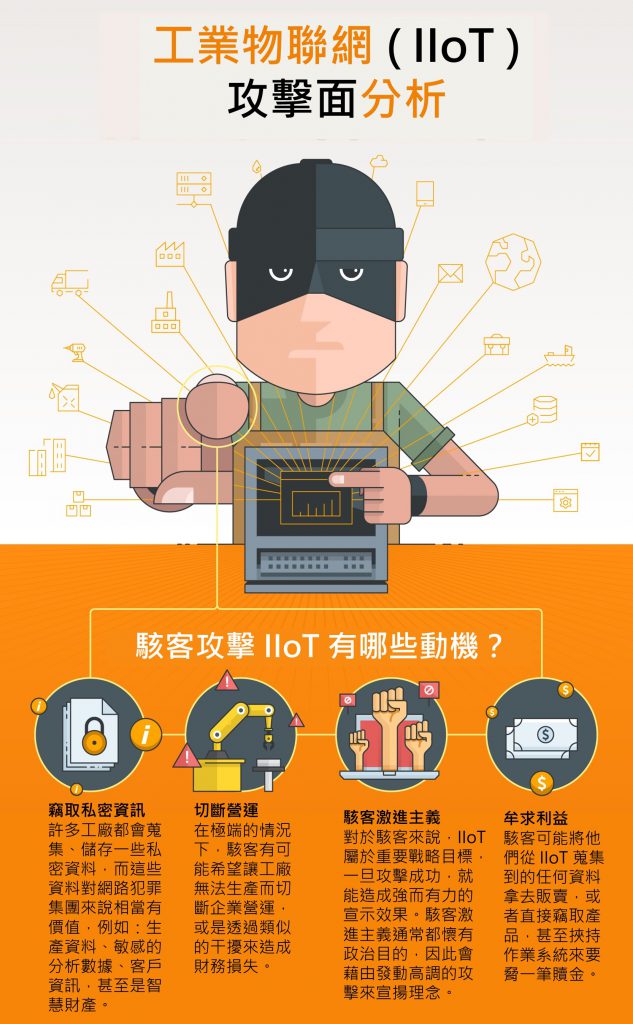

駭客攻擊 IIoT 的四個動機

1.竊取私密資訊

許多工廠都會蒐集、儲存一些私密資料,而這些資料對網路犯罪集團來說相當有價值,例如:生產資料、敏感的分析數據、客戶資訊,甚至是智慧財產。

2.切斷營運

在極端的情況下,駭客有可能希望讓工廠無法生產而切斷企業營運,或是透過類似的干擾來造成財務損失。

3.駭客激進主義

對於駭客來說,IIoT 屬於重要戰略目標,一旦攻擊成功,就能造成強而有力的宣示效果。駭客激進主義通常都懷有政治目的,因此會藉由發動高調的攻擊來宣揚理念。

4.牟求利益 駭客可能將他們從 IIoT 蒐集到的任何資料拿去販賣,或者直接竊取產品,甚至挾持作業系統來要脅一筆贖金。

圖1. 工廠內的OT和IT配置

IT和 OT的融合意味著設備被放置到原本設計的範圍之外,這可能導致工業設施的弱點出現或暴露出來。此外,更多的聯網端點也代表駭客有更多潛在閘道可以連進網路和基礎設施系統。因為這些網路連接機器和整條生產線,讓網路攻擊可能成為現實的物理攻擊事件。

為什麼很難防護 IIoT?IIoT成為駭客攻擊目標的四個原因

因為以下幾個特點,讓IIoT成為可行且越來越受歡迎的駭客攻擊目標:

- 很少現代化。工業設施所用的許多機器用的是過時的硬體及有已知漏洞的舊軟體。但隨著對操作分析需求的不斷成長,許多傳統元件會利用IIoT設備進行升級,在沒有適當網路安全解決方案的情況下將其暴露在網路威脅下。這時會讓企業陷入困境,因為有些機器並沒有修補程式,而升級週期也可能耗時數年並嚴重地影響運作。

- 獨特的生產網路。每個工業設施都有獨特的硬體和軟體配置,完全取決於產業需求和特定操作要求。通常會使用專有軟體,不管維護或升級都需要廠商監督進行。

- 有漏洞的通訊協定。管理和運作工業設施需要用到控制器、致動器、感應器和許多其他設備。使用Modbus和Profinet等通訊協定監督、控制和連接這些不同機制。但它們並沒有考慮到安全性;它們缺少身份認證、故障檢測或發現異常行為的能力。

- 設備部署持續增加。工廠採用越來越多的IIoT設備和系統,進一步地擴大了駭客的攻擊面。

IIoT的受攻擊面有多少?90%依賴OT的組織在過去兩年至少經歷一次重大攻擊

根據Ponemon Institute在2019年3月所發表的報告,90%依賴OT的組織(如製造業、藥廠和運輸業等)在過去兩年內經歷過至少一次的重大網路攻擊。對工業設施來說,這統計數據顯示出了大大的問題。一個可能的原因或許正如報告所述,只有20%被訪談的專家認為他們對組織的受攻擊面有足夠的能見度。

IIoT可能分散在大型設施和不同地點,許多機器透過雲端平台和各種應用程式交換資料。系統的複雜性(而且通常每個設施都是獨一無二的)使得要描繪出IIoT環境完整的受攻擊面變得十分困難。但對此具備全面性的能見度對制定有效安全戰略來說相當重要。

以下是組織需要解決的四個關鍵 IIoT受攻擊面概述:

- 端點和老舊設備。連接舊機器的感應器、分析平台及其他設備和服務的數量持續在增加。這裡面的每一點(無論是新增韌體、實體或網頁介面,還是網路服務)都可能成為攻擊者的進入點。駭客可以利用錯誤的設定或是過時的元件。對於想賺錢的駭客來說,設定不當的OT設備是很吸引人的IT網路進入點 – 這跟原本認為駭客會攻擊有漏洞的IT網路來轉進OT的預期不同。

- 有漏洞的系統。因為OT和IT網路的互聯性日益增加,越來越多工業控制系統(ICS)正連接到網際網路。但有許多ICS設備,如監控和資料採集(SCADA)系統、可編程邏輯控制器(PLC)以及它們所用的人機介面(HMI)並不具備網路安全解決方案來保護自己抵禦攻擊。

- 專有軟體。工業設施經常使用來自多家廠商的專用軟體。因為廠商保有對它們的控制,因此讓很難去更新或修補該軟體。這也讓IIoT特別容易遭受攻擊,因為駭客會持續使用漏洞攻擊,即便是已經被修補的漏洞。

- 通訊協定。機器對機器(M2M)通訊協定被用在工業設施裡來靈活地交換資料。但不安全的配置或有問題的協定會讓資料和端點都面臨危險。駭客可以存取並收集資訊,有漏洞的端點也會成為阻斷服務(DoS)和其他類型攻擊容易得手的目標。

如何保護IIoT?

根據Ponemon Institute的報告,50%的組織在過去兩年遭遇過關鍵基礎設施攻擊,導致其工廠或設備停機。工業環境的停機可能代表了大量的金錢損失或不便,甚至對客戶造成危險。停機只是IIoT環境遭受攻擊的後果之一。

因此必須要確保IIoT的安全。了解如何保護物聯網(IoT)是個很好的起點。以下是企業可以遵循防護IIoT的四個指導原則:

- 保持軟體維護。老舊軟體最嚴重的問題之一是缺乏維護。修補和升級對工業控制操作來說變得越來越普遍,但必須要謹慎管理。首先,停止或暫停設備來修補系統可能會破壞整條生產線。此外,修補IIoT系統通常需要廠商的專業技術人員來正確地執行更新。

- 評估所有設備的風險。有越多IIoT設備(有時跨越多個位置)連接大型共享網路讓風險識別變得更加困難。所有的設備(包括最小的感應器)都需要評估和了解才能在出現入侵外洩事件時快速識別有問題的設備。IT和OT通訊也必須加以評估和保護,並對IT網路內連接OT網路的設備進行限制。

- 監控對系統和端點的存取。身份認證和授權對確保資料安全來說很重要。必須對所有資產部署適當的保護措施,從各類設備到應用程式及系統。使用生物識別、密碼和其他身份認證方式來加強安全防護並防止對軟體或硬體未經授權的存取。

- 保護網路和通訊頻道。寶貴的資料會通過連接工業設施設備和系統的網路進行交換。所以必須使用強大的防火牆、加密和入侵偵測來保護遠端存取控制和外部通訊。有了正確的網路、閘道和端點的安全解決方案,可以防止資料竊取、漏洞攻擊和惡意軟體感染等安全威脅。

@原文出處:The IIoT Attack Surface: Threats and Security Solutions