任何罪犯只要投資 1,000 美元,就可以立即開始攻擊 ATM

違法賣家正在地下市場兜售可用來駭入銀行的現成 ATM 惡意軟體。趨勢科技在 2015 年開始分析樣本時,自動櫃員機 (ATM) 惡意軟體並不常見。南美洲和俄羅斯的一些犯罪集團已研究這些機器的運作原理,並製造特殊軟體來攻擊它們,這項事實在當時相當驚人。ATM 機器與常見的 Windows 環境不同,因此攻擊者需要瞭解一套特殊的應用程式設計介面 (API),以及介面如何與特定銀行應用程式互動。

自從趨勢科技首次與歐洲刑警組織 (Europol) 的歐洲網路犯罪中心 (EC3) 合作,並說明了以 ATM 為目標的不同網路威脅開始,我們觀察到 ATM 惡意軟體現況正逐步發展為以網路攻擊為主。我們發表了第二篇論文,詳細說明這項進展,以及這些年來出現的 ATM 惡意軟體系列。

[閱讀研究報告:利用 ATM 惡意軟體牟利:全面檢視各種攻擊類型]

我們已看到 ATM 惡意軟體領域的多種變化,但最重要的變化並非技術層面:ATM 惡意軟體已變成網路犯罪地下市場的共同特徵,現正成為攻擊者竊取現金裝備的一部分。ATM 惡意軟體已成為商品,任何罪犯只要投資 1,000 美元,就可以立即開始攻擊 ATM。

值得注意的是這些違法產品來自說俄語的地下犯罪組織。這並不是表示南美集團已停止攻擊當地的 ATM,而是表示俄羅斯的地下犯罪市場更活躍、更繁榮,更有可能發生各種違法交易。

[相關文章:再訪俄羅斯網路犯罪地下市場]

地下賣家提供疑難排解等線上協助

網路犯罪產品包含的內容通常不只惡意軟體。這些地下賣家經常會提供指示、實際的建議和疑難排解指南。

舉例來說,廣告打最兇的 ATM 惡意軟體產品之一「Cutlet Maker」,具有成功執行搶劫所需硬體的具體描述,以及使用該程式的詳細逐步指示。

Cutlet

Maker 套件的組成部分:要鎖定的 ATM 廠牌和機型的說明,以及攻擊它需要的設備

除了這本「使用手冊」,賣家還分享自己如何讓該軟體在不同環境下運作的疑難排解建議。以下是這本指南介紹的英文翻譯:

「原先的手冊和第二本手冊概述讓軟體運作所需的一切資訊。Tav 確實擁有一切。本手冊僅包含如何克服可能出現的困難資訊。我將在此提供自己的經驗。」

我們無法確定「Tav」是否為惡意軟體或手冊的原始作者,或是該惡意軟體的內部名稱。該文件的中繼資料指出手冊的作者為「Bogdan」。

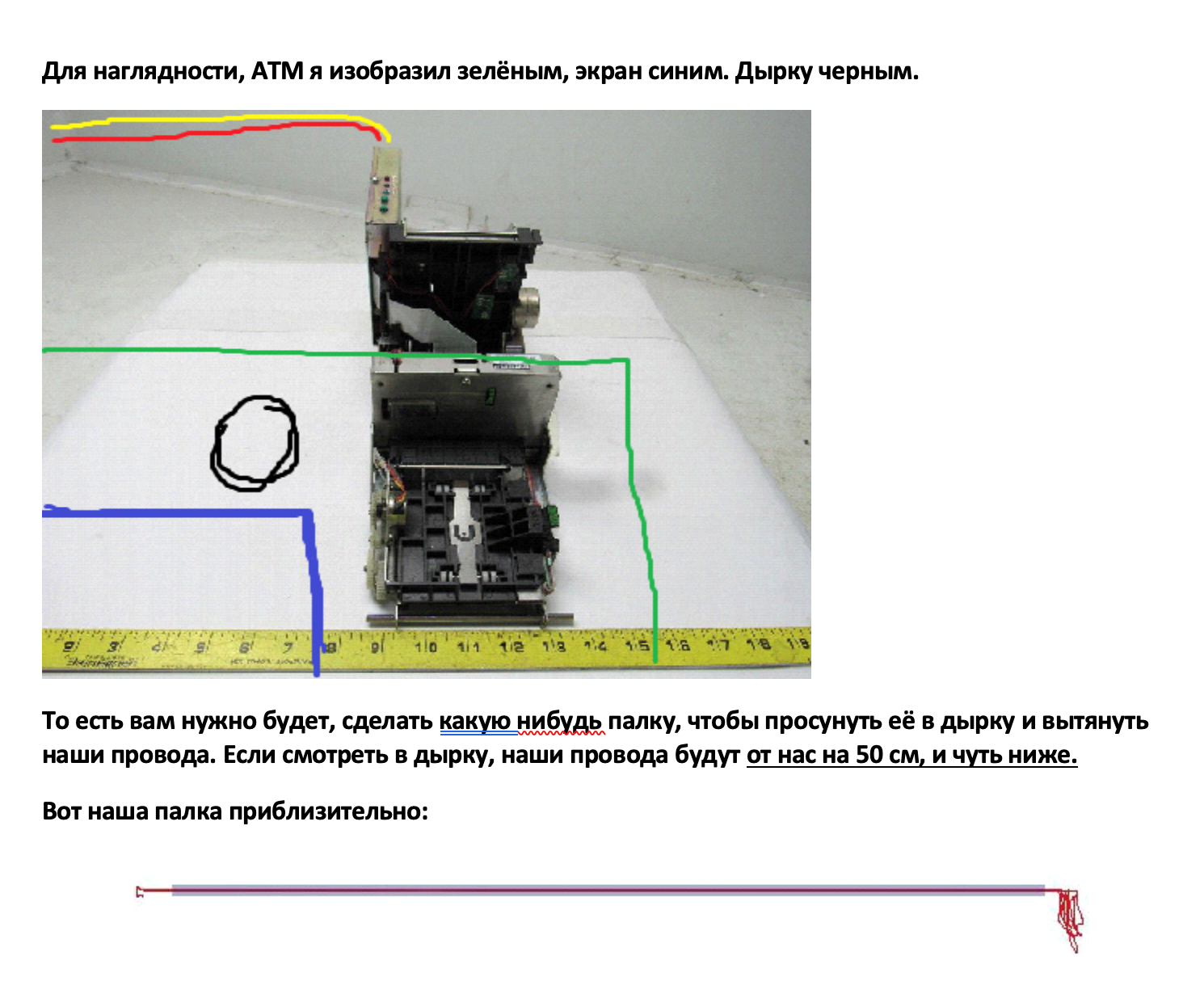

Cutlet

Maker 的疑難排解指南截圖。作者描述 ATM USB 連接埠的位置,以及如何設法用隨身碟連接 USB 連接線,並存取內部 USB 連接埠的建議

[相關閱讀:詳細研究 PRILEX 和 CUTLET MAKER ATM 惡意軟體系列]

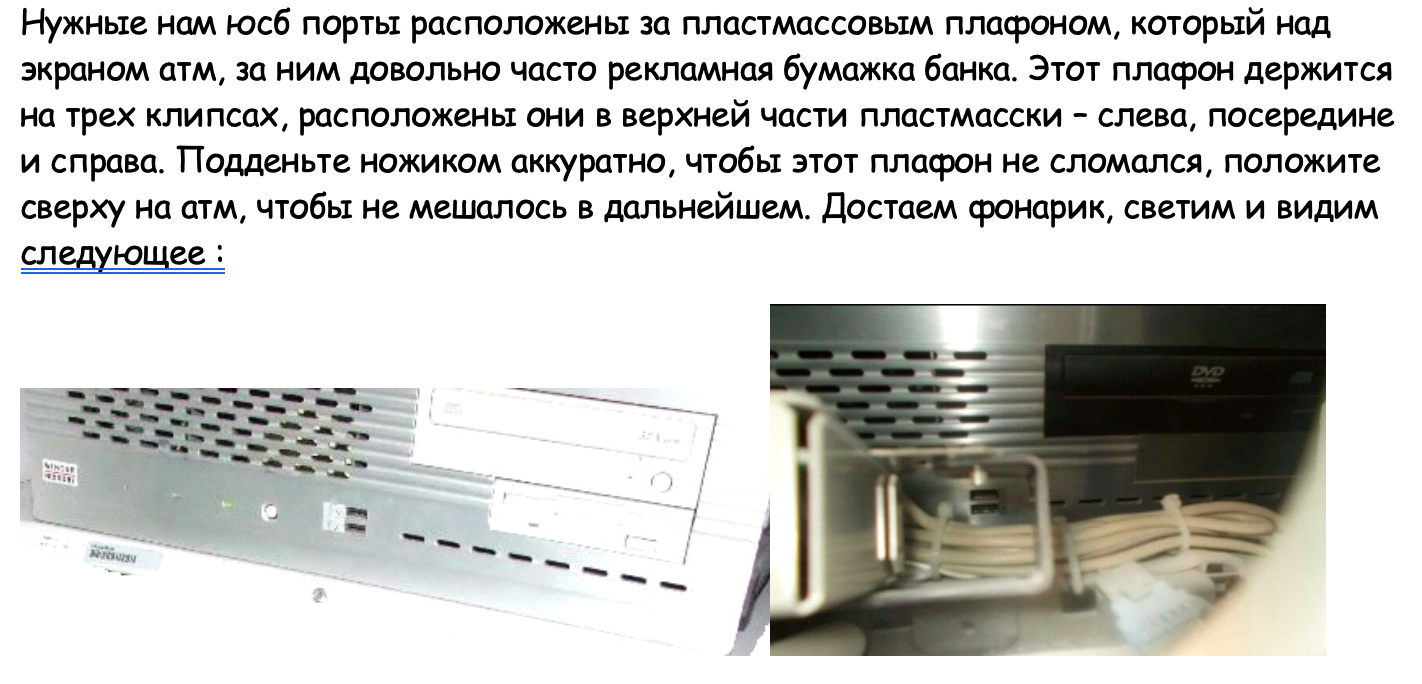

隨附指南描述目標 ATM 的外部和內部詳細資料。以下是違法賣家建議的翻譯:

「我們需要的連接埠在塑膠頂蓋後面,頂蓋位於 ATM 螢幕上方,其下通常為銀行的廣告紙。這個蓋子由 3 個夾子固定,分別位於塑膠的上半部 (左邊、中間和右邊)。用刀輕輕撬開蓋子,不要損壞它,將蓋子放在 ATM 上方,以免妨礙工作。我們拿出手電筒來照射,並看見如下內容:」

作者描述攻擊者拆下蓋住內部 USB 連接埠的板子時會看到的內容

有些建議也包含行動電話的用法,以及操作不正確會如何讓執法機構得以追蹤攻擊者。

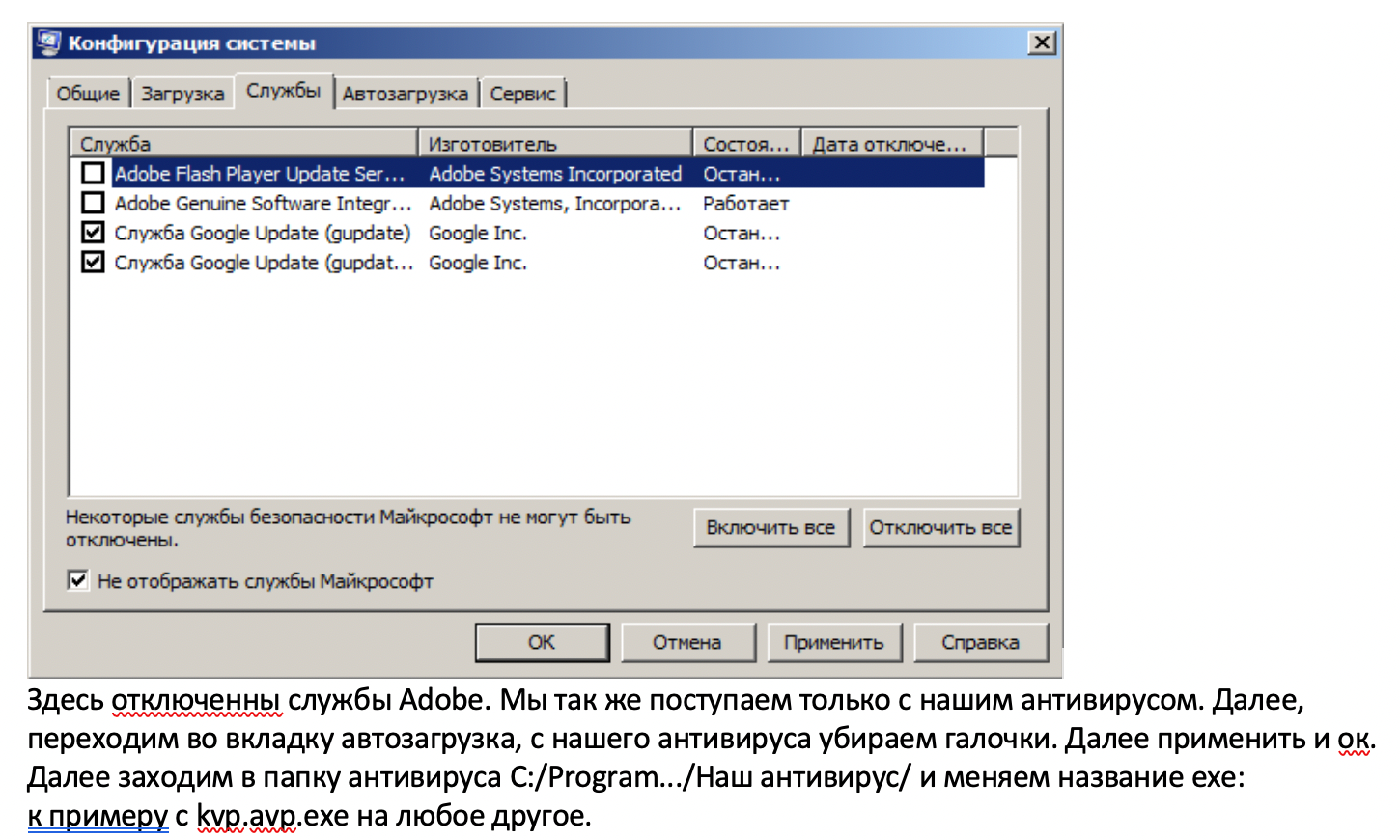

然而這些犯罪指南上找到的所有建議並非全部屬於實際情況。例如,如果機器上已安裝防毒程式並受其保護,也有如何停用該程式的相關說明:

「此處已停用 Adobe 服務。我們也會停用防毒軟體。接下來,前往「啟動」索引標籤,移除防毒軟體的勾選符號。然後套用變更並繼續進行。接下來,前往防毒軟體資料夾 C:/Program…/Our antivirus/,並變更 .exe 的名稱:例如,從 kvp.avp.exe 改成其他名稱。

您已關閉防毒軟體,現在您可以從隨身碟執行我們的惡意軟體。」

上述方法似乎過於簡陋,對於更強固、更現代化的安全解決方案是行不通的。然而在專用機器 (例如 ATM) 上並不一定總是找得到這樣的解決方案。

如果 ATM 已安裝防毒程式,則有如何停用該程式的一段文字說明

案例研究:ATM 惡意軟體轉售者

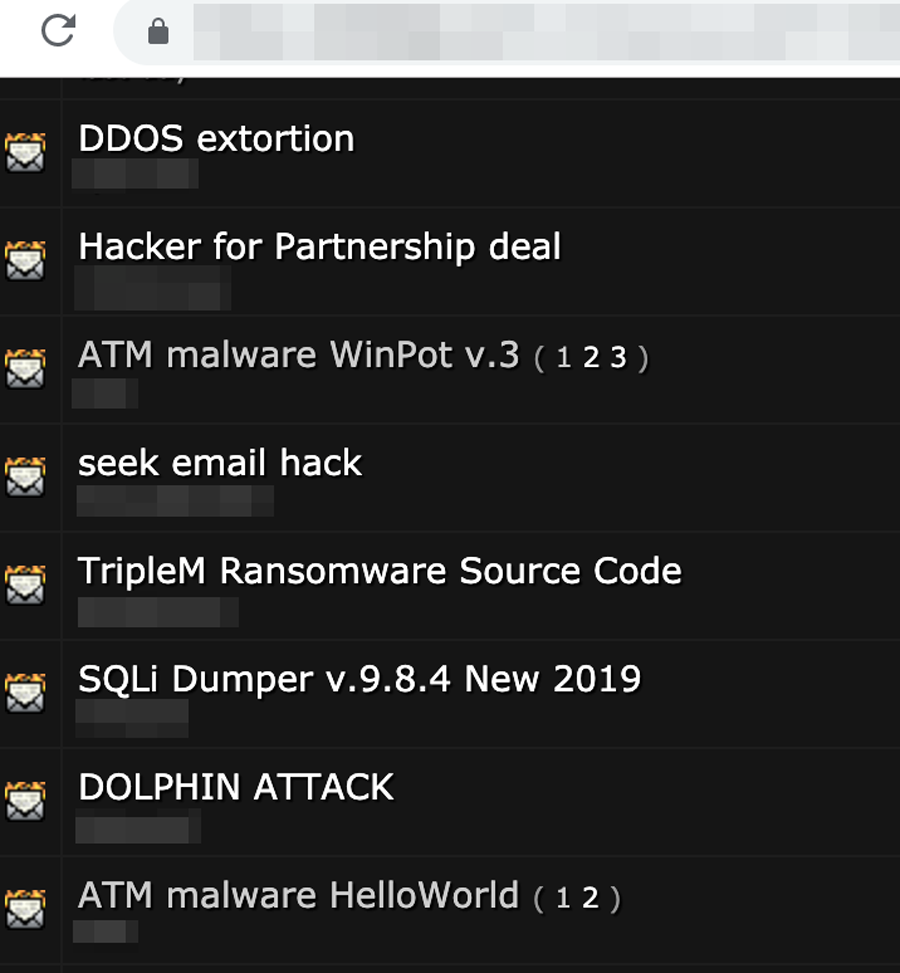

ATM 惡意軟體在地下犯罪論壇中正成為常見產品,不像以前是奇特或小眾產品。我們甚至看到有個賣家在其中一個論壇提供了多種惡意軟體系列。這些貼文或許並非來自惡意軟體的原始作者,但可能是來自抽取銷售傭金的轉售者。

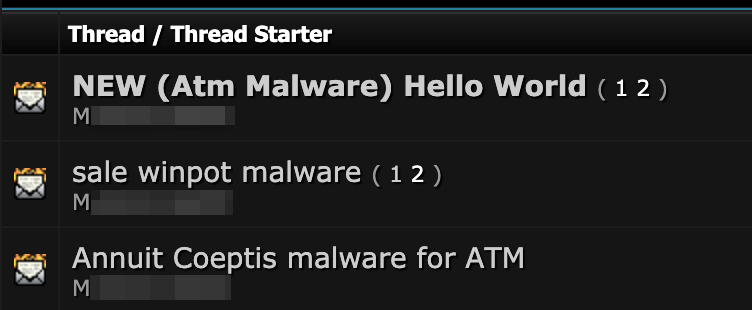

3 則地下論壇討論串的清單,都顯示同一個賣家提供了不同的 ATM 惡意軟體檔案

觀看這些犯罪論壇時,我們不得不注意到有一個賣家專精 ATM 惡意軟體,因此我們決定更仔細查看該使用者的個人資料。M_ (完整的使用者名稱已編輯過) 在犯罪論壇上張貼的違法貼文中兜售許多不同的 ATM 惡意軟體工具套件。

論壇貼文者似乎不是這些專案的原始編碼人員;依據買家和其他論壇使用者的評論,他是個轉售者。賣家多次以「我以相當低的價格出售相同的軟體」回覆論壇的討論串。此外,這個人擁有示範惡意軟體操作方式的影片,而且張貼於影音串流網站 DarkVideo 上。其他論壇使用者則指控這個人販售的軟體無法運作。附帶一提,他撰寫的俄文讀起來似乎是翻譯過的,這表示他的母語可能並非俄語。

M_ 為下列多種 ATM 惡意軟體打廣告,價格如下:

WinPot – $1000

HelloWorld – $1000

Annuit Coeptis – $500

Alice – $300

Cutlet Maker – $200

依據這個人在線上的出現和論壇活動,我們可以建構出更詳細的個人資料,只有 LEA 會員才能取得這些資訊。

ATM 惡意軟體成為數位銀行搶劫用商品

網路犯罪地下論壇中 ATM 惡意軟體產品的數量在最近兩年已大幅增加。以往這類惡意軟體專屬於 (用於牟利的) 犯罪集團,目前正成為野心勃勃的罪犯購買和使用的主流工具。換句話說,ATM 惡意軟體正成為一種商品,任何想要犯罪的人只要花幾百美元購買,就可以開始攻擊 ATM。

某些違法廣告顯然只是騙局,然而有些廣告似乎是能兌現。事實上,我們已看到一些正面評價,指出某些賣家提供的惡意軟體有效。有幾個系列可供使用,但我們發現有些系列比其他系列更熱門,讓人聯想到 Zeus 和 SpyEye 競相成為網路犯罪地下市場第一名的銀行木馬程式。

我們可以預期在不久的將來會發生什麼事?除非發生根本的轉變,否則將有更多罪犯開始嘗試破壞未受保護的 ATM 機器。不過他們使用的技術非常基礎,而且攻擊者的平均技術水準也不高。這表示妨礙他們的安全反制措施也許會讓他們斷了犯罪的念頭。

遺憾的是,受保護的 ATM 仍然很常見,但銀行可以提供更多的安全措施,以消除這些容易得手的目標。如果發生這種情況,我們可能會發現 ATM 攻擊又回歸到更具針對性和高度技術性,但這發生的可能性取決於銀行的防禦預算。

如果您的公司擁有相當多分布在各地且未受保護的 ATM,它們成為 ATM 惡意軟體攻擊目標的風險將逐月成長。

◎原文來源: Crimeware for Sale: The Commoditization of ATM Malware in the Cybercriminal Underground