2012年全球最大石油公司遭駭 75%電腦受感染, 資安專家分析,造成3萬部電腦受影響的就是Shamoon病毒。2016年媒體報導沙烏地阿拉伯遭到「國家級」駭客攻擊 ,Shamoon 惡意程式出現升級版,攻擊沙國數個政府機關。近日趨勢科技看到了惡名昭彰的磁碟清除病毒Shamoon(又稱Disttrack)出現更新版本的報導。同時也發現了好幾個此版本Shamoon 的樣本(趨勢科技偵測為Trojan.Win32.DISTTRACK.AA和 Trojan.Win64.DISTTRACK.AA)。雖然無法確認此版本的病毒是否真的有在外面散播,但我們正在分析此病毒來確認其功能,因為它所可能帶來的破壞性影響。

趨勢科技的趨勢科技XGen™ 防護透過主動式技術(如行為分析和高保真機器學習)能夠保護使用者和企業不會遭受此磁碟清除病毒影響。以下是使用者和企業關於最新的Shamoon病毒所需要知道的資訊:

什麼是Shamoon/Disttrack?

Shamoon(或稱Disttrack)蠕蟲是種磁碟清除病毒。它會覆蓋掉受感染電腦內的檔案,同時會感染主開機紀錄(MBR)。它的第一代會覆蓋掉文件、圖像、影片和音樂檔,清除MBR並換成燃燒旗幟的圖檔。第二代使用的是張有名的難民照片。

新版本的Shamoon似乎具備相同的MBR清除功能。而據報跟之前刪除替換檔案的版本不同的是,這次有不可逆轉的加密檔案功能。它似乎也缺少一些元件,例如用於網路橫向移動及命令和控制(C&C)通訊的預設憑證。我們還在進行分析中,一旦有更新資訊就能夠加以確認。

這新版本的Shamoon/Disttrack有實際在外散播嗎?

根據報導,一個包含最新版 Shamoon的檔案從義大利上傳到VirusTotal。我們並沒有發現任何跡象顯示此版本的Shamoon有在外擴散。

這新版本的Shamoon/Disttrack如何運作?

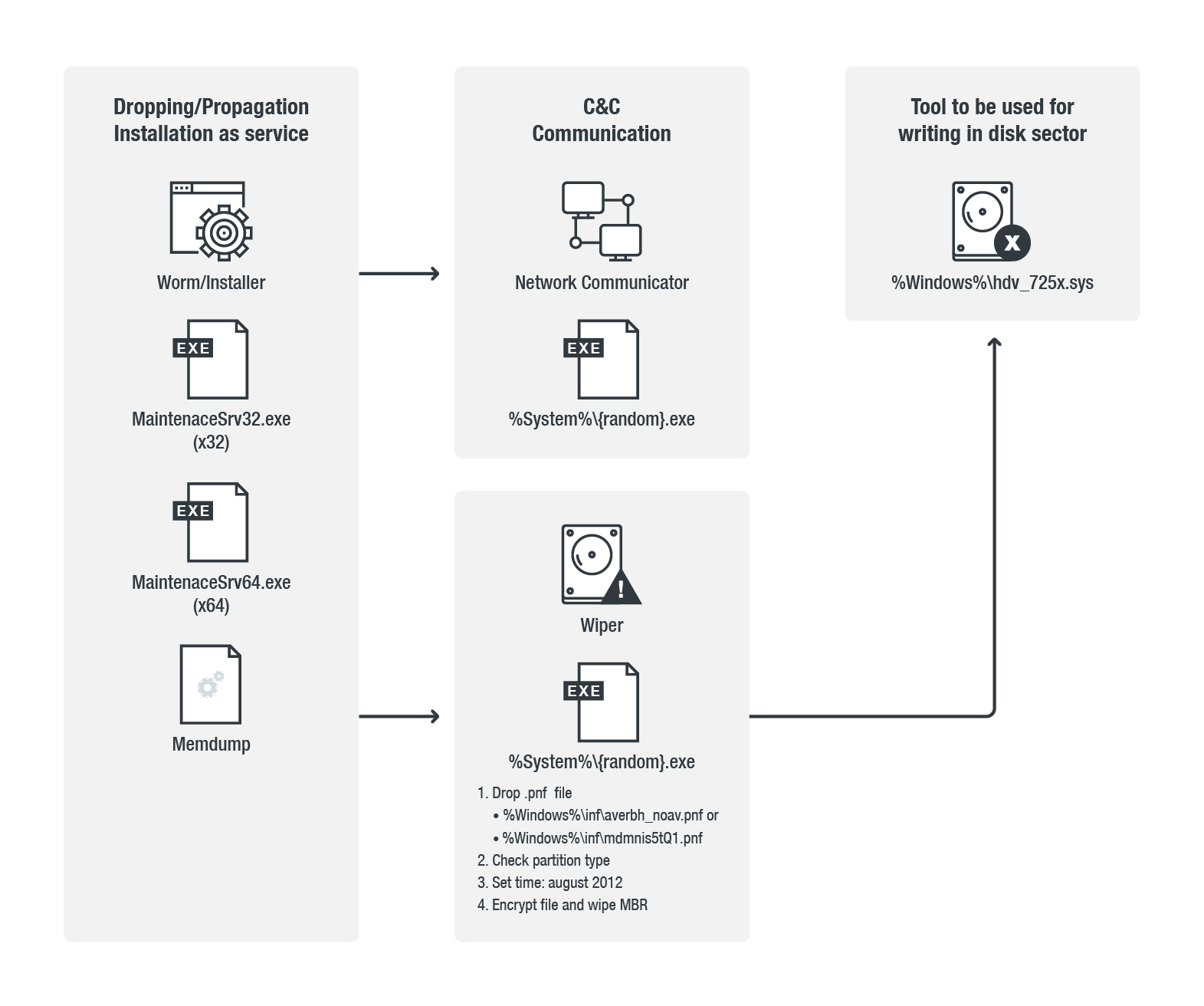

我們最初的研究顯示它跟一個舊版本Shamoon類似,不過做了一些修改。比方說它將服務和檔案名稱從NtertSrv變更為MaintenaceSrv。此版本的Shamoon會影響32位元和64位元的Windows系統。

它還是具備覆寫受感染系統磁碟的能力,並可能使用以下檔名(放入系統資料夾並作為%System%\{清除程式名稱}執行):

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

我們還認為此版本Shamoon沒有設定好。比方說,它具備檢查使用者帳密來進行網路散播的程式碼,但是缺乏列表資訊。它還具備了C&C通訊的程式碼,但沒有C&C相關資訊。另一個缺少的元件是所使用的圖檔。它具備檢查覆寫 MBR所用圖檔的程式碼,但缺少應該存放圖檔的資源“GRANT”。它還能夠檢查分割區,但是設定為不執行。根據這幾點,我們認為此版本Shamoon的作者正在測試他們的惡意軟體,真正的惡意軟體版本應該是會在之後出現。

以下是攻擊鏈的概觀:

Shamoon/Disttrack如何散播?

Shamoon將自己複製到系統管理共用資料夾來進行散播。Shamoon蠕蟲會透過下列共用網路管理資料夾散播:ADMIN$,C$\WINDOWS,D$\WINDOWS和E$\WINDOWS。

為什麼 Shamoon/Disttrack值得注意?

Shamoon曾經被用在對中東知名組織和企業的針對性攻擊,特別是在沙烏地阿拉伯。而且另外值得注意的是,中東及北非地下世界的駭客和成員也都在討論Shamoon。它因為使用政治意味的圖片覆蓋掉受感染系統的MBR而知名。

Shamoon能夠讓連到目標組織網域的端點和伺服器無法開機。當Shamoon在2016年12月再度出現時,它在程式中加入邏輯炸彈來繞過沙箱偵測。會在指定的日期和時間啟動並植入元件。

外部新聞指出,新版Shamoon似乎具有相同的功能。它被設定在2017年12月7日晚上11時51分啟動,可能是種立即執行惡意軟體的方式。

Shamoon/Disttrack的三個版本有何不同?

以下是三個版本的 Shamoon在行為方面的不同之處:

| 行為 | 版本 1 * (2012年) | 版本 2 (2016) | 版本 3 * (2018) | ||

| 產生包含將覆寫檔案檔路徑的日誌檔 | f1.inf,f2.inf,net{4隨機字元} | netimm173.pnf,usbvideo324.pnf | %Windows%\inf\averbh_noav.pnf or %Windows%\inf\mdmnis5tQ1.pnf(只包含加密檔案數量) | ||

| 清除MBR | 用0x30000位元覆寫MBR和分割區(使用損壞的圖檔) | 用0x4e00位元覆寫MBR和分割區(使用難民圖片) | 覆寫MBR的第一個磁區(200位元,使用隨機資料)

會檢查分割區,但設定為不執行 具備檢查圖檔的程式碼, 但缺少了標記為“grant” 的資源 |

||

| 觸發時間 | SetSystemTime(2012年8月) – 將日期設為此日期 | CheckSystemTime(2016年11月17日至2016年12月31日開始) – 作為觸發點而不是強制 | SetSystemTime(2012年8月) – 將日期設為此日期 | ||

| 安裝、複製自身和自動啟動 | 服務名稱:trksvr 顯示名稱:Distributed Link Tracking Server 圖檔路徑:%System%\trksvr.exe |

服務名稱:NtsSvr 顯示名稱:Microsoft Network Realtime Inspection Service 圖檔路徑: %System%\ntssrvr32.exe %System%\ntssrvr64.exe |

服務名稱:MaintenaceSvr

顯示名稱:Maintenace Host Service Image %System%\MaintenaceSvr32.exe LocalService %System%\MaintenaceSvr64.exe LocalService |

||

| 植入路徑、檔案名稱和傳播都相同 | %System%\{隨機檔名}.exe(清除程式)

%System%\netinit.exe(版本1和 2),%System%\{隨機檔名}.exe(版本3) – 網路 %System%\Drivers\drdisk.sys, %Windows%\hdv_725x.sys(版本3)

This worm drops copies of itself in the following shared folders: \\{IP address}\ADMIN$\system32\{隨機檔名}.exe \\{IP address}\C$\WINDOWS\system32\{隨機檔名}.exe \\{IP address}\D$\WINDOWS\system32\{隨機檔名}.exe \\{IP address}\E$\WINDOWS\system32\{隨機檔名}.exe |

||||

Shamoon的第一個和第三個版本將SetSystemTime設定設為2012年8月來讓%Windows%\hdv_725x.sys執行。

該如何抵禦

?

建議使用者(特別是企業)要加強縱深防禦來防護網路邊界,包括了以下措施:

- 修補和更新系統以防止遭受漏洞攻擊。

- 定期備份重要資料以減輕損害。

- 強制執行最低權限原則:停用過時的外掛程式或元件;採用沙箱分析、資料分類和網路分段,進一步減少Shamoon進行磁碟清除和檔案覆寫的機會。

- 採用多層次安全防護機制,如應用程式控制能夠防止不需要或可疑的程式執行,還有行為監控可以阻止異常的系統修改。

- 部署防火牆及入侵防禦偵測系統來主動監視內網是否出現橫向移動或惡意流量的跡象。

@原文出處:New Version of Disk-Wiping Shamoon/Disttrack Spotted: What You Need to Know