日前,我們的研究人員在網路上發現了一波挾帶 EGG (.egg) 檔案來散布 GandCrab v4.3 勒索病毒 (趨勢科技命名為 Ransom_GANDCRAB.TIAOBHO) 的垃圾郵件攻擊。EGG 是一種在南韓相當普遍的壓縮檔案格式 (就像 .zip 檔案一樣)。除此之外,這波垃圾郵件幕後的集團似乎也是專門針對南韓的使用者而來,因為不論電子郵件的主旨、內文及附件檔案名稱皆使用韓文。

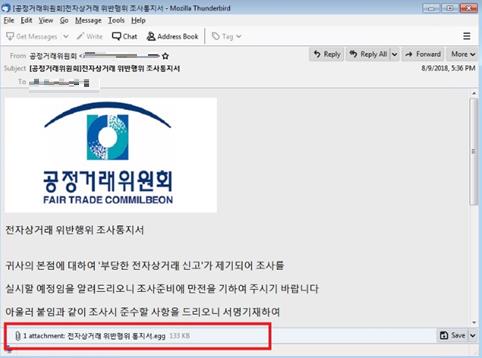

圖 1:此波垃圾郵件的樣本。主旨的大意為:「[公平交易委員會] 電子商務交易違規調查通知」。

這波垃圾郵件是假冒「電子商務交易」違規情事調查的名義。其內容大意為:「貴公司已遭投訴違反電子商務公平交易原則,我們將對此展開調查」。而隨附的 EGG 檔案名稱大意則是:「電子商務違規通知」。這裡值得注意的一個重點是 EGG 檔案格式只能使用 ALZip 工具來解壓縮。

感染過程

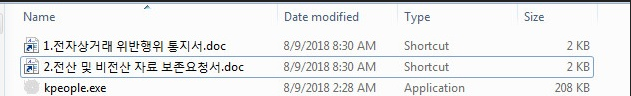

我們在 2018 年 8 月 7 日首次發現這波垃圾郵件。根據我們分析到的樣本,其隨附的 EGG 檔案 (TROJ_GANDCRAB.TICABAK) 當中內含三個檔案:兩個偽裝成文件的 .lnk 捷徑檔 (LNK_GANDCRAB.E),以及一個當 EGG 檔案解壓縮完成之後會消失的 .exe 檔案。我們在 .lnk 檔案中發現「VenusLocker_korean.exe」字樣,因此有可能這波垃圾郵件是 VenusLocker 集團在背後策動。

圖 2:EGG 檔案的內容。

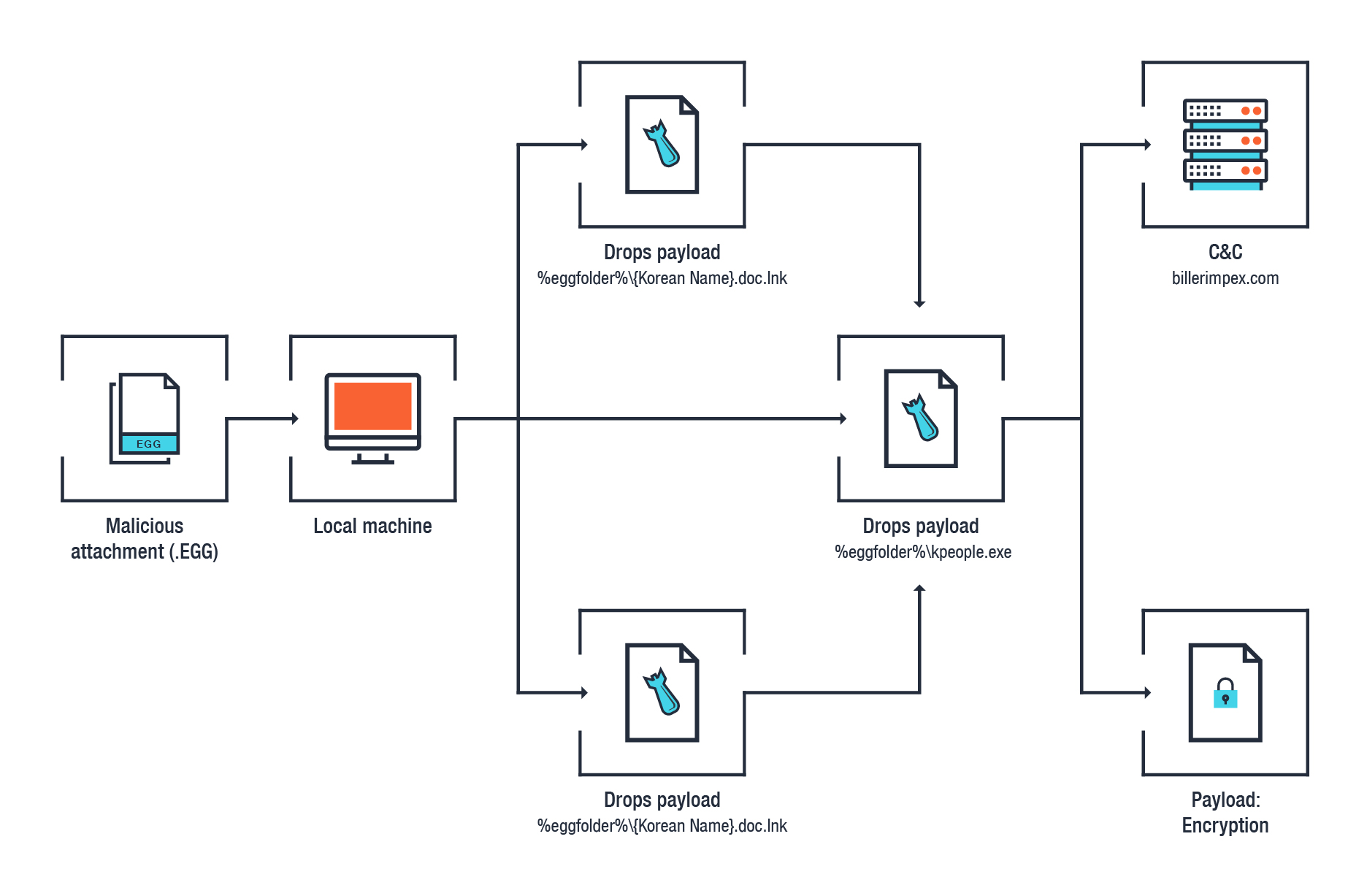

使用者一旦上當解壓縮了隨附的 EGG 檔案並開啟了這兩個偽裝成 .doc 檔案的任何一個 .lnk 檔案,就會執行一個隱藏的檔案,也就是 GandCrab 勒索病毒。當這個 GandCrab v4.3 勒索病毒連上幕後操縱 (C&C) 伺服器之後,就會開始加密受感染電腦上的檔案。

圖 3:感染過程。

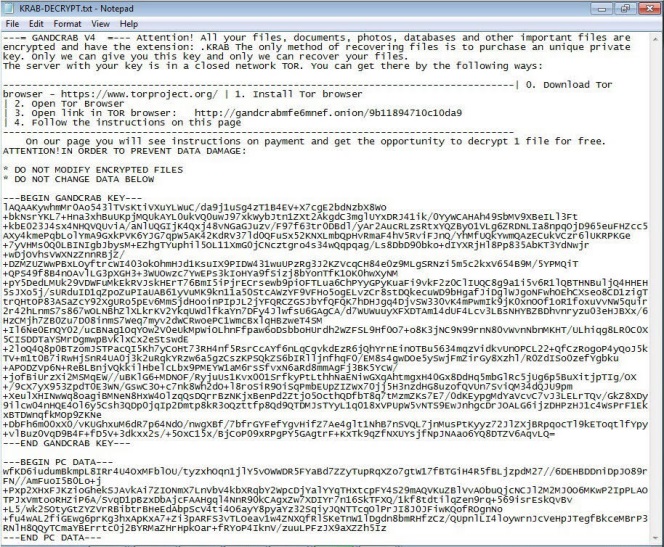

圖 4:GandCrab v4.3 勒索病毒的勒索訊息。

防範 GandCrab 勒索病毒

根據趨勢科技資料顯示,GandCrab 是 2018 年 3 月至 7 月期間全球偵測數量第二高的勒索病毒家族。使用者和企業可採取一些最佳實務原則來降低感染此勒索病毒的風險。

除此之外,趨勢科技 XGen™ 防護能提供跨世代融合的威脅防禦技巧,完整防範各式各樣的威脅,保護資料中心、雲端環境、網路及端點。藉由高準度的機器學習來保護 閘道 與 端點 資料和應用程式,保護實體、虛擬及雲端工作負載。XGen™ 能藉由網站/網址過濾、行為分析及客製化沙盒模擬分析,來防範今日針對企業量身訂做的威脅,這些威脅不僅能避開傳統資安防禦,更能利用已知、未知或尚未公開的漏洞,竊取個人身分識別資訊或將資料加密。聰明、最佳化、環環相扣的 XGen™ 是趨勢科技 Hybrid Cloud Security 混合雲防護、User Protection 使用者防護以及 Network Defense 網路防禦等解決方案的技術基礎。

入侵指標 (IoC)

- E (SHA256: 9d932a98c37b9a5454d3ba32596ef0292f55d3f7b3f9831a39df526ad1e686aa)

- TIAOBHO (SHA256: 8163602357b51402b8e34b385b0228ac4a603e19c6c8006e1c7a7a8099450742)

- TICABAK (SHA256: f6013b930287d6fdb7d1d403396e4362e34a8d70192ba97b1f35ad97f99552c0)

原文出處:.EGG Files in Spam Delivers GandCrab v4.3 Ransomware to South Korean Users 作者:Donald Castillo