關於修補更新的一課:SAMSAM加密勒索軟體給我們的啟示

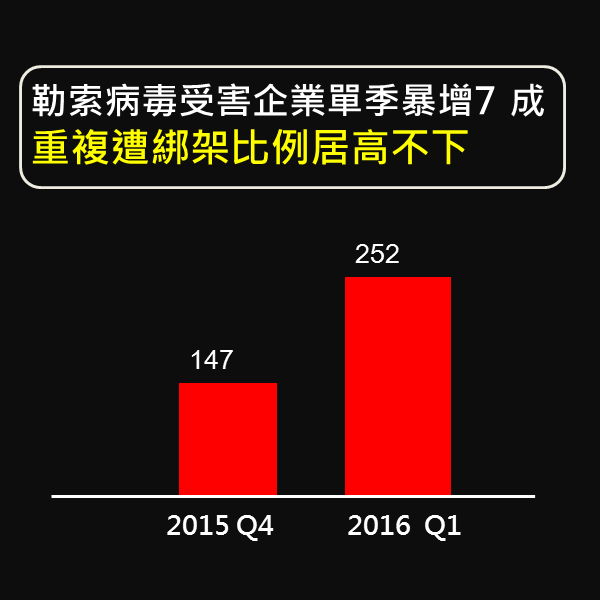

根據趨勢科技接獲的案例回報顯示,今年第一季感染勒索軟體 Ransomware的受害企業當中,近三成是重複感染,這透漏著什麼訊息? 會刪除備份,逼迫就範的SAMSAM加密勒索軟體告訴我們答案,跟其他的加密勒索軟體 Ransomware不同的是, SAMSAM並非利用惡意網址或垃圾郵件,而是利用未經修補伺服器的安全漏洞。

當攻擊者利用漏洞來滲透目標系統和網路,或是利用漏洞攻擊來散播安全威脅,就是修補程式管理發揮其關鍵作用的時候。去年2016年3月,SAMSAM攻擊了肯塔基州醫院,加密了所有檔案,也包括網路上的檔案。SAMSAM還從醫療產業轉移目標到教育機構。在最近一次的攻擊中,有大量伺服器和系統因為JBoss伺服器漏洞而面臨SAMSAM和其他惡意軟體攻擊。JBoss是使用JAVA的開放原始碼應用程式伺服器。使用「Destiny」軟體的系統或伺服器也蒙受其害。根據CISCO的報告,全世界幼稚園到高中的教育單位都很常使用這套軟體。Follett已經發布一個修補程式來保護Destiny軟體的使用者。

根據報導,JexBoss漏洞工具被用來安裝Webshell,這是能夠遠端管理系統的腳本程式。一旦遭駭,這些伺服器會感染後門程式、Webshell和SAMSAM。這個加密勒索軟體會透過未經修補的伺服器散布,並且將被加密的檔案加上.encryptedRSA副檔名。

進行修補所面對的挑戰

雖然的SAMSAM加密勒索軟體並非第一個利用漏洞滲透網路的威脅,但它的出現讓企業和大型機構面對另一層面的安全風險。關鍵資訊或機密資料可能會被加密和丟失,迫使企業支付鉅額贖金以換回重要資料。然而,我們高度建議不要支付贖金,因為這並無法保證企業可以取回其檔案。

儘管此一威脅因為其感染媒介和網路對應能力而顯得較為複雜,但安裝修補程式及確保系統和伺服器更新能夠阻止攻擊發生。

然而,IT管理員也面臨著各種挑戰,如在確保網路邊界安全時也要支援日常營運和維護關鍵伺服器的正常運行。保護企業環境的同時也是保持企業運作是平衡的關鍵。當軟體廠商發布安全修補程式來解決零時差攻擊或漏洞時,IT管理員在進行部署前要先進行研究和測試。但他們被迫將修補程式放在第二位,因為關鍵系統和伺服器重開機可能會影響到整體工作效率,並導致作業的中斷。

根據研究,研究測試和部署修補程式的平均週期需要30天,因此讓企業產生了空窗期。利用這些漏洞的攻擊或威脅可能在這段期間內危及到企業安全和資料。

為什麼必須要有虛擬修補能力

企業可以選擇虛擬修補來解決上面所提到的挑戰以及管理修補程式的問題。這種技術讓IT管理員能夠在無需停機和增加額外營運成本下保護有弱點的伺服器和端點系統。在原廠還沒有提供修補程式前,虛擬修補可以保護這些弱點免於攻擊,直到修補程式推出。它還讓IT管理員能夠有效地管理或計畫因為零時差攻擊或是病毒擴散所造成的緊急修補需求。此外,也可以保護舊的系統或應用程式,免於遭受漏洞所可能造成的風險。

組織的關鍵資料也在面對類似SAMSAM這樣利用漏洞的威脅時可以得保安全。即便企業無法馬上安裝修補程式,還是可以保護有弱點的伺服器來阻止這類加密勒索軟體。

趨勢科技Deep Security使用入侵偵測與防護技術來提供虛擬修補功能。這是全面性的解決方案,能夠保護組織和企業免於漏洞攻擊和其他相關惡意軟體。由於在今日的電腦領域中,利用漏洞的威脅和攻擊相當常見,虛擬修補是必備的基本解決方案,就跟防毒軟體和防火牆一樣。

趨勢科技Deep Security和Vulnerability Protection 可以透過下列DPI規則來保護使用者系統對抗利用JBoss漏洞的威脅:

- 1007532 – JBoss Application Server Unauthenticated Remote Command Execution Vulnerability(JBoss應用程式伺服器未認證遠端指令執行漏洞)

- 1004189 – RedHat JBoss Enterprise Application Platform JMX Console Authentication Bypass(RedHat JBoss企業應用程式平台JMX主控台認證繞過)

而另一方面,趨勢科技的端點解決方案,如趨勢科技PC-cillin雲端版,趨勢科技 Smart Protection Suites和Worry-Free Pro可以偵測惡意檔案來保護使用者系統對抗SAMSAM加密勒索軟體。使用趨勢科技Smart Protection Suite的系統也可以

利用趨勢科技Endpoint Application Control來防護此一威脅。

TippingPoint也透過以下提供給客戶的過濾規則來解決此種威脅:

MainlineDV

- 9825: HTTP: JBoss jmx-console Authentication Bypass

- 10502: HTTP: JBoss jmx-console Deployer Command Execution

- 11822: HTTP: JBoss jmx-console Deployer Remote Code Execution Vulnerability

- 13438: HTTP: HP Application Lifecycle Management JBoss Invoker Servlets Marshalled Object (ZDI-13-229)

- 13515: HTTP: Attempt to invoke JMXInvokerServlet or EJBInvokerServlet (ZDI-13-229)

ThreatDV

- 23872: HTTP: Ransom:MSIL/Samas.A Download Attempt

- 23873: SMB: Ransom:MSIL/Samas.A File Transfer Attempt

- 24140: TCP: Ransom:MSIL/Samas.B Download Attempt

我們建議企業將JBoss伺服器升級到最新版本。有些被利用的安全弱點是之前就已經被修補的舊漏洞(如:CVE-2010-0738和CVE-2007-1036)。我們也建議IT管理員透過防火牆來限制存取內部伺服器。

@原文出處:A Lesson on Patching: The Rise of SAMSAM Crypto-Ransomware

延伸閱讀:

★你付錢了嗎?別讓檔案當肉票!勒索軟體常見問題集

如何防禦勒索軟體?

★牢記四步驟和”三不三要”口訣

【一般用戶】

★使用趨勢科技PC-cillin 2016對抗勒索軟體

【企業用戶】

★趨勢科技端點解決方案

★中小企業如何防禦加密勒索軟體?

《 想了解更多關於網路安全的秘訣和建議,只要到趨勢科技粉絲網頁 或下面的按鈕按讚 》

《提醒》將滑鼠游標移動到粉絲頁右上方的「已說讚」欄位,勾選「搶先看」選項,最新貼文就會優先顯示在動態消息頂端,讓你不會錯過任何更新。

*手機版直接前往專頁首頁,下拉追蹤中,就能將粉絲專頁設定搶先看。