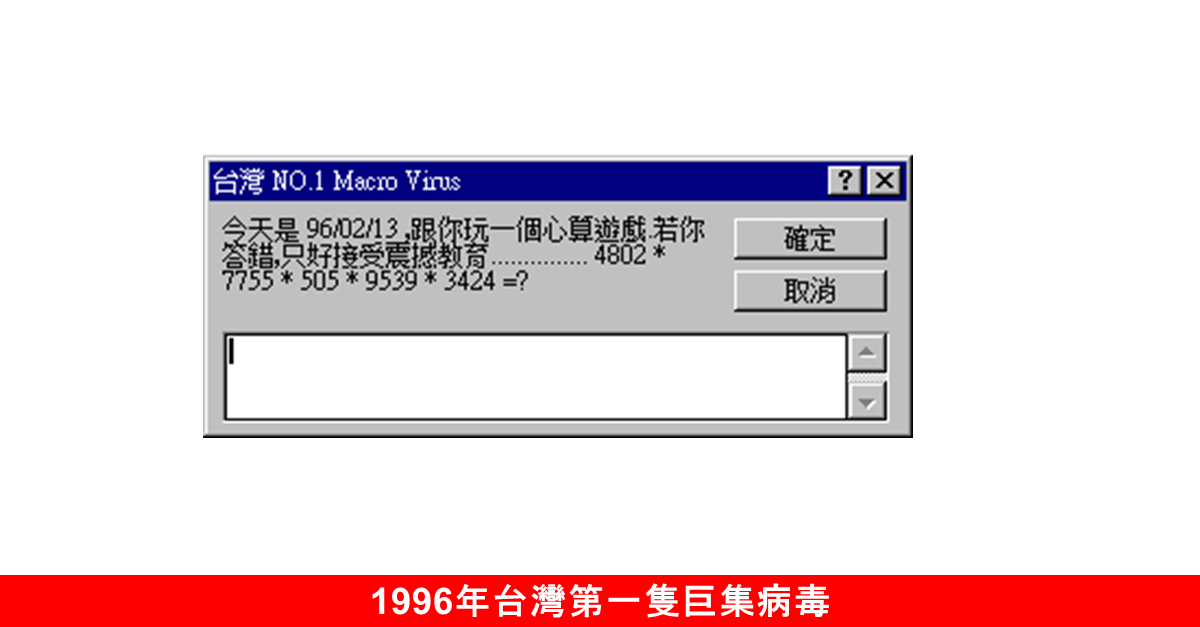

巨集病毒曾經是最熱門的話題, 它主要是利用軟體本身所提供的巨集能力來設計病毒, 所以凡是具有寫巨集能力的軟體都有巨集病毒存在的可能, 如Word, Excel,都相繼傳出巨集病毒危害的事件, 在台灣最著名的例子正是1996 年現身的Taiwan NO.1 Word 巨集病毒。以下我們先分享幾個台灣本土巨集病毒發作的畫面:

現在,我們該好好重溫一下 Microsoft Word 下面這個安全性警告訊息為何重要:

圖 1:Microsoft Word 巨集安全性警告

今天下午,我在同事之間詢問了一下這個問題:「你能不能馬上想到任何一個有效的巨集惡意程式?若是透過電子郵件散布就更好。」我得到的第一個答案是1999年3月26日,導致全球大企業的 Email Server大當機的「Melissa」,但另一位較資深的同事則說1995年的第一隻文件巨集病毒「WM Concept」和 1996年的Excel巨集病毒「LAROUX」。接著我又問其他同事能不能舉出 2005 – 2008 年左右的熱門巨集惡意程式,結果大家開始聊起 2000 年代巨集病毒瘋狂的年代,也想起當年 Microsoft Office 將預設安全性改成高安全性之後對惡意程式情勢有多大改變,以及現在將如何歷史重演。

「舊瓶裝新酒」

我們在一年前就開始發現巨集惡意程式重返的跡象,當時看到的是 W97M_SHELLHIDE.A 和 TSPY_ZBOT.DOCM 的合體。一開始,我們以為只是偶然的案例,但根據趨勢科技有關 BARTALEX 的最新報告指出, DRIDEX、ROVNIX 及 VAWTRAK 等惡意程式也再度利用巨集來散布惡意程式,並且從 2014 下半年延續至今年。

不但如此,趨勢科技也注意到巨集惡意程式這次重現江湖的目標非常明確,那就是:企業機構。而且企業也因遭受一波垃圾郵件散布的巨集惡意程式攻擊而嚴重受創。

2015 年第一季我們偵測到大量的巨集惡意程式:

圖 2:2015 年第一季偵測到的 MS Word 和 Excel 惡意程式

這些數據來自趨勢科技趨勢科技主動式雲端截毒服務 Smart Protection Network所收到的通報,代表端點裝置上已經偵測到的檔案。從這些數據我們可以看出:

- 最常見的兩大家族是:W97M_MARKER 和 W2KM_DLOADR。

- 上圖指出 X2KM_DLOADR 大約在二月初左右開始出現。

- 其他較重要的家族還有 W2KM_DOXMAL 和 W2KM_MONALIS,大約在三月的第一、二週左右出現。

- 最後,W2KM_BARTALEX 在二月中開始出現,一直持續至三月最後一週以及四月的第一週。

我們曾試圖確認這些感染的系統是否還在使用舊版作業系統,結果發現大多數的桌上型電腦都已使用新版的 Microsoft® Windows,只有偶爾才會發現目前已日暮西山的 Windows XP 以及少數的伺服器 (大概是檔案伺服器):

| Windows 版本 | 百分比 |

| Windows 7/Windows Server 2008 R2 | 91.72% |

| Windows XP | 4.19% |

| Windows Vista/Windows Server 2008 | 2.18% |

| Windows Server 2003 | 0.86% |

| Windows 8.1/Windows Server 2012 R2 | 0.67% |

除此之外,Woolen-Goldfish 攻擊行動確實也用到了含有 Excel 檔案並內嵌巨集的魚叉式網路釣魚郵件。其巨集會在系統植入用來啟動 GHOLE 惡意程式的 .DLL 檔案。進階持續性滲透攻擊 (APT) 行動通常會利用目標系統特有的漏洞,或是零時差漏洞。但這項攻擊行動卻採用了更簡單的方法,使用傳統惡意程式屢試不爽的老技倆。

若您仔細觀察 GHOLE、ZBOT、DRIDEX、ROVNIX 和 VAWTRAK 就會發現,它們的手法其實在以前都曾出現過,同樣地,巨集惡意程式和電子郵件威脅何嘗不是如此。我曾經在某處讀到,所謂的「舊瓶裝新酒」其實是因為這些酒必須在地窖貯藏很久以等待適當時機才能裝瓶。現在似乎正是成熟的時機:已知的威脅再度重新包裝老舊的技倆,而結果似乎依然相當有效。

有關巨集惡意程式的進一步資訊,我們將在這一系列的第二篇當中繼續探討。

原文出處: Macro Malware: When Old Tricks Still Work, Part 1| 作者:Jay Yaneza (威脅分析師)