研究報告顯示假新聞已發展成一種新的營利模式,網路犯罪者善用此手法作為服務項目 FNaaS(Fake News as a Service),在全球包含俄羅斯、中國、中東及英語國家的地下市場販售,所提供的服務不止是散播假新聞,通常還包括產製這些新聞故事,並把它們行銷給目標族群,手法類似於內容行銷服務與社群媒體行銷運作,甚至透過點擊詐騙殭屍大軍(Botnet)為貼文或影片的觸及率灌水,讓特定內容更具權威性及可信度,間接操控輿論風向,例如:中國「寫作幫」販賣產製內容,每篇只需100至200人民幣(約400-800台幣)不等,甚至也利用社群媒體引發口碑效應,讓新聞文章被特定留言讚爆。相同手法也同樣能影響股價及金融市場,任何有心人士都能利用此服務散佈不實訊息來達到特定目的,其中以政治及商業目的最為常見,可能對全世界政治、金融局勢和整個媒體產業產生巨大影響。

談到「假新聞」三個字,人們大概會直接聯想到社群網站上一些超神奇、超誇張的故事。不過,儘管假新聞與社群網站有很大關聯,但社群網站上的假新聞卻並非只是標題誇張而已。

假新聞與網路宣傳

假新聞看似是一項今日才有的新問題,但其實這只是它的散布平台較為新穎而已。然而「鼓吹宣傳」這件事其實早已存在數百年,只是網際網路最近才成為人們散布謊言與不實資訊的管道。

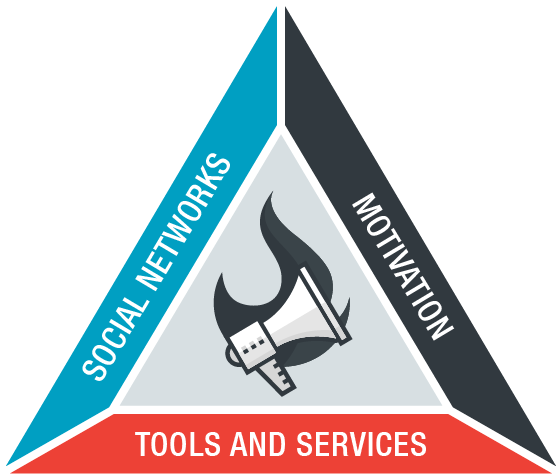

火的燃燒有三項要素:氧氣、熱度和燃料。同樣地,假新聞要炒得起來,也需要三要素:工具與服務、社群網路、動機 (如下圖所示),而且只要缺乏其中一項,假新聞就無法散布或到達目標。

圖 1:假新聞的三項要素。

首先是在社群媒體上操弄和散布新聞的「工具與服務」,這些工具大多可透過全球各種網路社群取得,而且種類繁多。有些服務相當單純,例如付費購買「按讚數」和「追隨數」等等,有些則稍微複雜,例如在網路調查中灌水,或者迫使某網站管理員撤下某篇文章。無論如何,這些操弄社群媒體的工具和服務唾手可得,而且不一定要到地下市集才能取得。

其次,這些工具要發揮作用,首先得要有社群網站這個宣傳平台。而隨著人們經由這類網站吸收資訊和新聞的情況越來越普遍,其重要性實在不容小覷。不過,單純地將宣傳訊息 PO 上網,離訊息真正觸及目標對象還有一段距離。我們在報告中說明了歹徒利用何種技巧來引誘讀者閱讀其訊息。

此次針對社群媒體的研究,也讓我們也了解到 Twitter 網站上的內容機器人與讀者之間的關係,描繪出這類操弄性輿論的規模和組織。

最後,所有的宣傳背後必定有其「動機」。我們也探討了這些假新聞背後的動機,其中有些只是單純為了賺取廣告費,但有些則懷有犯罪或政治意圖。不論其動機為何,任何宣傳是否成功,最終還是要看它對真實世界有多大影響。

個案研究

報告中,我們舉出幾種不同的個案來說明這些宣傳的成效,以及歹徒如何利用假新聞來達到各種目的,如以下三圖所示: