資料分析有助於發掘一些模式、關聯以及其他寶貴資訊,對企業決策有莫大幫助。在網路資安領域,資料分析同樣也扮演日益吃重的角色,成為偵測威脅的關鍵。然而,當資料分析被歹徒應用於網路犯罪時又將如何?

從資料外洩事件搜刮而來的7.11 億個帳號,被 Spambot 當銀行木馬發送機

今年八月下旬,一位法國研究人員發現了一個名為「Onliner」的大型公開垃圾郵件機器人 (Spambot),它 利用全球 8 千萬個遭入侵的電子郵件伺服器來散發垃圾郵件,尋找潛在受害者,然後讓受害者感染專門竊取資訊的銀行木馬 URSNIF 惡意程式。Onliner 總計利用了 7.11 億個-相當於歐洲人口的帳號,散播惡意程式,這些被綁架的帳號都是從先前發生的資料外洩事件搜刮而來,例如:LinkedIn資料外洩事件。

[TrendLabs 資訊安全情報部落格:URSNIF 垃圾郵件發現新的惡意巨集躲避技巧]

在今日科技掛帥的世界裡,資料就如同貨幣一樣,因此 Onliner 的案例讓我們見識到歹徒的獲利多麼驚人。也許,資料的價值越來越高,正是網路攻擊日益精密且不擴張的原因。過去,網路犯罪集團大多重複利用其手上僅有的少數資料來盡可能發揮最大效益,例如從事身分盜用。

但今日,網路犯罪集團的目標是更大的資料,希望撒下一個更大的網來提高獲利,並且投入更多資源來收網。所以,處理、管理及儲存資料的技術越新,就越吸引網路犯罪集團覬覦並加以利用。

光是企業 (及一般使用者) 所創造、管理、儲存的資料量 (及轉手的速度),就足以讓資料竊盜集團垂涎三尺。網路犯罪集團與駭客在得手之後,會將這些資料用於其他用途,或拿到地下市場販售。

[延伸閱讀:駭客偷取您的身分資料做什麼?]

資料如何用來從事網路勒索。

商業流程入侵入侵企業內部基礎架構來獲取暴利

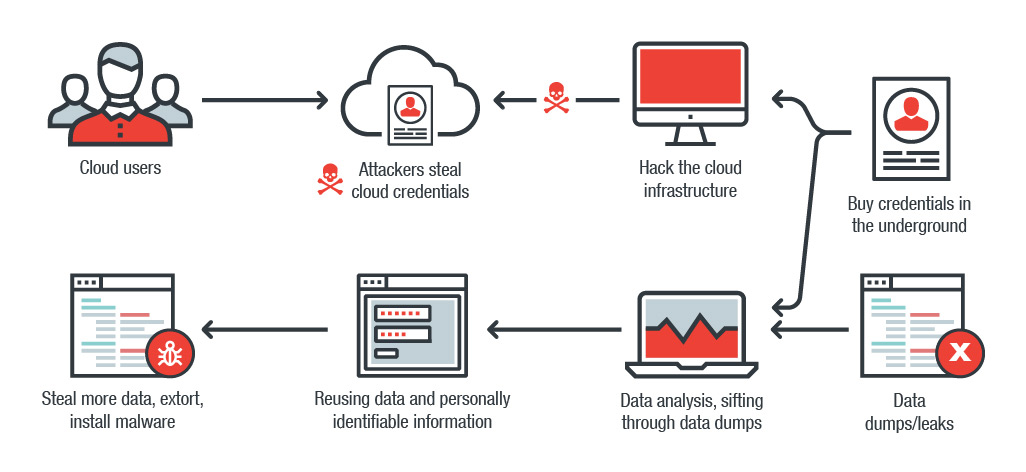

歹徒如何利用資料來從事網路犯罪?其實這樣的情境大家並不陌生,而且有越來越普遍的趨勢:網路犯罪集團會從雲端竊取帳號資料,或經由漏洞駭入儲存帳號資料的系統。還有另一種做法,那就是:直接到地下市場上購買或蒐集駭客對外公開的外洩資料庫,然後再自行篩選出有價值的資料,例如:帳號登入憑證或身分識別資訊。 繼續閱讀