從最初的偵測到強制規範與矯正等一連串的動作,都需要率先掌握明確的威脅資訊與其嚴重性,才能採取有效行動來保護您最珍貴的資產,否則就算並非完全不可能,但實行起來也將困難重重。

以 XGen 防護為基礎的趨勢科技 TippingPoint Security Management System (SMS) Threat Insights 有效整合了多方來源的威脅資訊,讓您在資安應變的當下能夠輕易判斷威脅的輕重緩急,並且深入掌握當前及未來您網路可能遭遇的威脅,以及目前已經採取的防範措施狀況。 繼續閱讀

從最初的偵測到強制規範與矯正等一連串的動作,都需要率先掌握明確的威脅資訊與其嚴重性,才能採取有效行動來保護您最珍貴的資產,否則就算並非完全不可能,但實行起來也將困難重重。

以 XGen 防護為基礎的趨勢科技 TippingPoint Security Management System (SMS) Threat Insights 有效整合了多方來源的威脅資訊,讓您在資安應變的當下能夠輕易判斷威脅的輕重緩急,並且深入掌握當前及未來您網路可能遭遇的威脅,以及目前已經採取的防範措施狀況。 繼續閱讀

2015 年,在攻擊者取得 SWIFT 金融網路的資金交易代碼之後,一家厄瓜多銀行損失 1,200 萬美元。隔年,另有一起牽涉 SWIFT 的網路洗劫案例,造成孟加拉中央銀行損失 8,100 萬美元。同樣在 2016 年,一家越南銀行成功防止一起類似的攻擊事件,阻止攻擊者移轉 113 萬美元到攻擊者帳戶中。

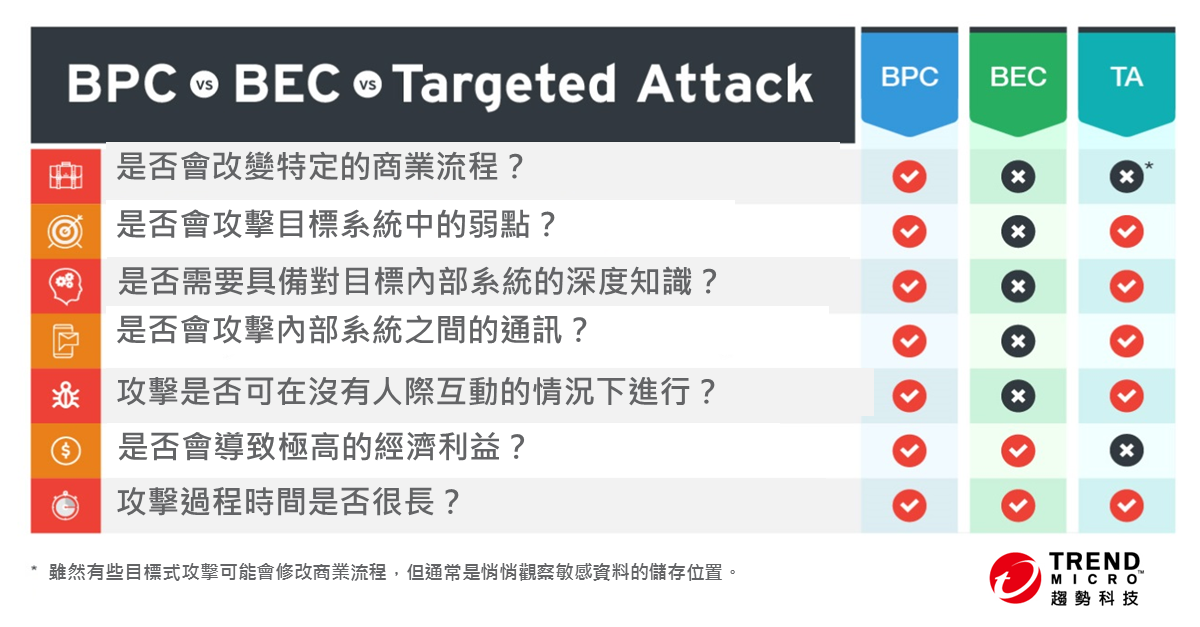

我們將這一系列新的攻擊分類為商業流程入侵 (BPC),主謀偷偷修改關鍵流程及系統,以進行看似正常卻未經授權的操作。那麼 BPC 是如何運作?BPC 的獨特之處在哪,與商務電子郵件入侵或稱為變臉詐騙 (BEC) 或目標式攻擊有何相似之處?企業又要如何找出 BPC?

BEC變臉詐騙的五種類型

BPC 及 BEC 擁有同樣的最終目標 (即經濟利益),但兩者僅有這點相似。

BEC 是極度仰賴社交工程(social engineering )策略的詐欺手段,誘騙受害者移轉資金到詐欺犯名下帳戶。在 BEC 中,攻擊者通常假扮成與金融或電匯付款業務相關的執行長或任何高階主管。根據 FBI 指出,BEC 有下列五種類型:

[請參閱:商務電子郵件入侵(變臉詐騙)是如何運作?]

BPC的三種類型

另一方面,BPC 則是更為複雜的攻擊,其中牽涉修改程序,產生與原先預期的不同結果。這往往能讓攻擊者獲得極高的經濟利益。根據趨勢科技所觀察到的案例,BPC 有下列三種類型:

[請參閱:商業流程入侵(BPC)的種類及個別案例]

鎖定目標攻擊及 BPC: 都能無限期留在網路中,而不被偵測到

針對性攻擊/鎖定目標攻擊(Targeted attack )及 BPC 間僅有一線之隔,兩者皆使用相同工具、技術及元件,且能在不受偵測的狀況下,滲透並留存於目標網路當中。兩者都能無限期留在網路中,而不被偵測到。然而,鎖定目標式攻擊的主要目的是滲透到公司中最重要的資產 (商業機密、智慧財產等),以進行商業間諜或破壞行為。另一方面,BPC 的詐欺犯主要是為取得不法利益。BPC 可能也會使用與鎖定目標式攻擊相同的手法,如情報收集、橫向移動,到維護和資料滲透等。

所謂的 商業流程入侵 (BPC) 是指駭客暗中對企業的電子化流程或執行這類流程的系統動手腳,藉此獲取龐大利潤的一種攻擊手法。由於這類攻擊通常相當隱密,因此企業不容易察覺或發現流程有何異樣,因為遭到入侵的流程依然能夠正常執行,只是結果與預期不同。

BPC 攻擊最大的特點就是歹徒對其攻擊目標的內部網路和系統以及該機構所採用的標準非常熟悉。因此才能駭入、滲透、挾持其商業流程,例如:會計、採購、製造、出納及配送等流程。

一個 BPC 攻擊的近期案例就是 孟加拉中央銀行遭到網路洗劫 。該起攻擊造成了高達 8,100 萬美元的損失,而且歹徒顯然非常熟悉 SWIFT 金融平台的運作,並且知道採用這套平台的銀行會有什麼樣的弱點。歹徒一旦入侵了孟加拉中央銀行的電腦網路,就能查出其內部的匯款程序,進而掌握該銀行的憑證來執行非法的匯款交易。

BPC 攻擊的目標還不只金融交易。2013 年,比利時安特衛普港 (Antwerp Seaport) 的貨櫃管理系統 即遭駭客入侵以走私古柯鹼和海洛因,並且成功越過了海關。

BPC 所使用的工具和技巧,與針對性攻擊大同小異,只不過其目的不在竊取敏感資料,而是藉由竄改受害者的商業流程來詐取錢財。BPC 有點類似所謂的「變臉詐騙」(亦稱「商務電子郵件入侵」,簡稱 BEC),因為兩者都會攔截正常的商業交易,只不過 BEC 駭客比較仰賴社交工程技巧,而不是直接篡改商業流程來達成目的。

這類 BPC 攻擊利用的是目標機構出納系統的安全漏洞,因此駭客可透過正常管道將錢匯出去。

一個最好的例子就是薪資轉帳詐騙:駭客或內賊在薪資系統當中增加一些幽靈帳戶或假冒員工來從事薪資轉帳詐騙。

銀行轉帳詐騙也屬於這類:歹徒找到銀行轉帳系統的漏洞,然後篡改匯款帳號或者利用惡意程式將錢轉到自己帳戶。

這類 BPC 攻擊利用商業流程來運送非法物品或傳送惡意軟體,進而獲得龐大利潤。

這類 BPC 攻擊主要目標在於影響金融交易、重大商業決策 (如併購) 等等。駭客的作法是在重要的業務系統或流程當中插入一些惡意資料。

舉例來說,駭客若要操縱股票交易,可以駭入交易軟體或系統來刻意操縱某些股票的價格。不肖的投資人就可經由這樣的市場波動而獲利數千甚至數百萬美元。 繼續閱讀

JAVA_ADWIND是一個跨平台 DIY 專用遠端存取木馬程式(RAT),可在任何安裝有 Java 軟體的系統上執行,因此涵蓋了 Windows、Mac OSX、Linux 以及 Android。最近出現了一個專門散布該惡意程式的垃圾郵件攻擊行動,但這次其主要目標是航太工業,而受害最嚴重的國家是瑞士、烏克蘭、奧地利和美國。該程式的惡意行為包括:竊取使用者憑證、側錄鍵盤輸入內容、拍照或抓取螢幕畫面、錄影或擷取影片,以及將資料外傳。

基本上,網路犯罪集團都是機會主義者。那個作業系統開始熱門,他們就會開發出對應的工具和攻擊技巧,藉此網羅更多受害者。這就是惡意程式為何希望能夠跨越各種不同平台。而且,若能再配合某種商業模式來將惡意程式賣給其他犯罪分子的話,效益就更高。

眼前就有一個案例:Adwind/jRAT (趨勢科技命名為:JAVA_ADWIND)。這是一個跨平台遠端存取木馬程式 (RAT),可在任何安裝有 Java 軟體的系統上執行,因此涵蓋了 Windows、Mac OSX、Linux 以及 Android。

最近出現了一個專門散布該惡意程式的垃圾郵件攻擊行動,但這次其主要目標是航太工業,而受害最嚴重的國家是瑞士、烏克蘭、奧地利和美國。

Adwind 幕後集團現正活躍

這起垃圾郵件攻擊正好呼應了趨勢科技對 JAVA_ADWIND 長期監控的研究結果。事實上,此惡意程式的偵測數量從今年初便持續穩定成長:從一月份的 5,286 增加至六月份的 117,649。另一點值得注意的是,JAVA_ADWIND 的偵測數量從五月至六月一下子暴增 107%,顯示犯罪集團正積極地散播該程式。

Adwind/jRAT 的惡意行為包括:竊取使用者憑證、側錄鍵盤輸入內容、拍照或抓取螢幕畫面、錄影或擷取影片,以及將資料外傳。Adwind 之前的版本大多用來攻擊銀行和丹麥企業,甚至會收編受感染的裝置來納入「Botnet傀儡殭屍網路」網路當中。

Adwind 身為一個跨平台 DIY 專用遠端存取木馬程式,它其實還有許多別名:jRAT、Universal Remote Control Multi-Platform (UNRECOM)、AlienSpy、Frutas 以及 JSocket。2014 年,趨勢科技曾經發現一個修改過的 Android 版 Adwind/jRAT,增加了數位貨幣採礦功能。而且由於它採用服務的經營方式,因此我們可以看到許多其他網路犯罪集團所開發的客製化版本與專屬功能。

圖 1:JAVA_ADWIND 從 2017 年 1 月至 6 月的偵測量。 繼續閱讀

Samba的資安弱點即便經過修補,新的弱點也陸續出現。趨勢科技近期發現駭客可利用SMB弱點(CVE-2017-7494)進行攻擊, 影響範圍為Samba 3.5.0開始的所有版本。

除了Windows作業系統主機以外,Linux作業系統只要啟用SMB服務,也有可能遭受攻擊。駭客會利用此弱點攻擊 Linux 系統設備(包含網路儲存設備 (NAS)、IoT設備),一旦成功後即植入惡意程式。

企業環境(政府、製造業、金融業)大量使用 Linux 作業系統伺服器,且大部分均為關鍵業務系統。而Linux常被認為系統安全性高,較不會被入侵,因此較易疏於管理、更新、防護。駭客可能利用此情形,結合目標式攻擊與內網擴散手法攻擊此弱點,入侵至伺服器後加密檔案,進行勒索。因此,趨勢科技建議您,除了Windows作業系統需安裝修補程式外, Linux 作業系統也應時時保持更新。

若客戶在內部網路發現此弱點攻擊事件,極可能代表攻擊已進入到內網擴散階段,可搭配DDI偵測內網擴散攻擊來源。

Windows 檔案與印表機分享 SMB 通訊協定的開放原始碼軟體 Samba 當中,一個擁有七年歷史的漏洞雖然在去年 5 月已經修復,但至今仍不斷出現攻擊案例。根據該公司發布的一項安全公告指出,此漏洞可讓駭客上傳一個程式庫到可寫入的公用資料夾,並促使伺服器載入並執行該程式庫。駭客一旦得逞,就能在受害裝置上開啟一個指令列介面 (command shell) 來操控該裝置。所有 Samba 3.5.0 起的版本皆受此漏洞影響。

此漏洞 (CVE-2017-7494) 命名為「SambaCry」,因為它和 WannaCry(想哭)勒索蠕蟲所利用的 SMB 漏洞有幾分類似。此漏洞是在 2017 年 6 月數位貨幣採礦程式 EternalMiner/CPUMiner 利用它來入侵 Linux 電腦以開採墨內羅 (Monero) 數位貨幣才因而曝光。根據先前趨勢科技所蒐集到的樣本顯示,SambaCry 只被用來攻擊伺服器,且駭客頂多是利用受害伺服器來開採數位貨幣。但根據近期的資料,駭客已經會利用 SambaCry 來從事其他用途。

攻擊物聯網(IoT ,Internet of Thing)裝置,尤其是中小企業經常用到的 NAS 網路儲存裝置

這個較新的惡意程式趨勢科技命名為 ELF_SHELLBIND.A,發現日期為 7 月 3 日。類似先前報導過的 SambaCry 攻擊案例,它同樣也會在受害系統上開啟指令列介面。不過,ELF_SHELLBIND.A 與先前利用 SambaCry 的攻擊有些截然不同之處。首先,它會攻擊物聯網(IoT ,Internet of Thing)裝置,尤其是中小企業經常用到的 NAS 網路儲存裝置。其次,ELF_SHELLBIND 也攻擊採用其他 CPU 架構的系統,如:MIPS、ARM 和 PowerPC。這是首次 SambaCry 被用於數位貨幣開採以外的用途。

惡意程式分析

內建 Samba 軟體的裝置很多,隨便上 Shodan 搜尋一下就能找到:指定搜尋 445 連接埠然後輸入「samba」這個字串就能得到一份 IP 清單。駭客只需撰寫一個工具自動將惡意的檔案寫入清單中的每個 IP 位址。駭客一旦成功將檔案寫入公用資料夾,含有 SambaCry 漏洞的裝置就會成為 ELF_SHELLBIND.A 的受害者。 繼續閱讀