|

僅限趨勢科技粉絲,立即按讚:https://www.facebook.com/trendmicrotaiwan

|

|

趨勢科技發現有一個惡意PowerPoint簡報檔,會以郵件附加檔案的形式攻擊使用者。這個檔案內嵌一個Flash檔,它會攻擊特定版本Flash Player的漏洞(CVE-2011-0611)來將後門程式植入到使用者的電腦內。

一旦使用者打開惡意PPT檔案就會觸發Flash檔內的Shellcode來攻擊CVE-2011-0611漏洞,接著將「Winword.tmp」放入Temp資料夾中。它同時也會產生一個非惡意的PowerPoint簡報檔「Powerpoint.pps」,以矇騙使用者認為這只是一般的簡報檔案。根據趨勢科技的分析,「Winword.tmp」是一個後門程式,它會連到遠端站台跟幕後黑手進行通訊。它也可以下載並執行其他惡意軟體,讓受感染系統面臨更可怕的威脅,像是進行資料外洩資料竊取的惡意軟體。

趨勢科技將這個惡意PowerPoint檔案偵測為TROJ_PPDROP.EVL,產生的後門程式偵測為BKDR_SIMBOT.EVL。根據報導以及趨勢科技的分析,都可以看出過去的目標攻擊也用過這類惡意軟體。

一般的資安解決方案可以對抗進階APT-進階持續性滲透攻擊 (Advanced Persistent Threat, APT)嗎? APT是特別設計用來從組織內部蒐集特定檔案的嗎?資料外洩事件是APT造成的嗎?今天IT團隊所面臨的挑戰是如何保護他們的網路來對抗APT – 人所發起的電腦入侵攻擊會積極的找尋並攻陷目標。為了幫助企業制訂對抗APT的策略,趨勢科技TrendLab準備了資料圖表來說明入侵的各個階段。

通過分析攻擊的各階段,IT團隊可以了解對自己網路發動攻擊會用到的戰術和運作。這種分析有助於建立本地威脅智慧 – 利用對特定網路所發動攻擊的緊密知識和觀察所發展的內部威脅資料。這是消除由相同攻擊者所發動之攻擊的關鍵。我們的研究人員所確認的階段是情報收集、進入點、命令和控制(C&C)通訊、橫向擴展、資產/資料發掘和資料竊取。

在現實狀況下要處理APT-進階持續性滲透攻擊 (Advanced Persistent Threat, APT)A各階段的攻擊比一般的網路攻擊要更加困難。比方說,在資產發掘階段,攻擊者已經進到網路內部來找出哪些資產具有價值好加以攻擊。資料外洩防護(DLP)策略可以防止存取機密資料。然而,根據一項調查顯示,雖然公司的機密資訊佔全部資料的三分之二,但是大概只編列了一半的資安預算來加以保護。

更多詳情都會在這資料圖表內加以描述,「找出APT的全貌」。

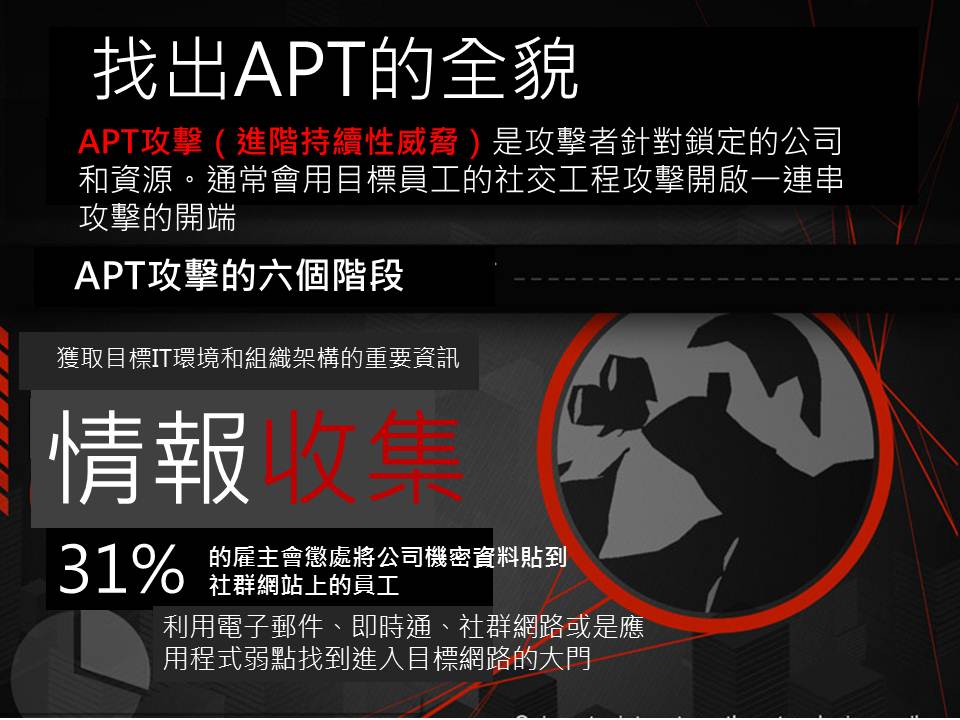

APT(進階持續性威脅)是攻擊者針對鎖定的公司和資源。通常會用目標員工的社交工程攻擊開啟一連串攻擊的開端

APT攻擊的六個階段

獲取目標IT環境和組織架構的重要資訊

情報收集

31%的雇主會懲處將公司機密資料貼到社群網站上的員工

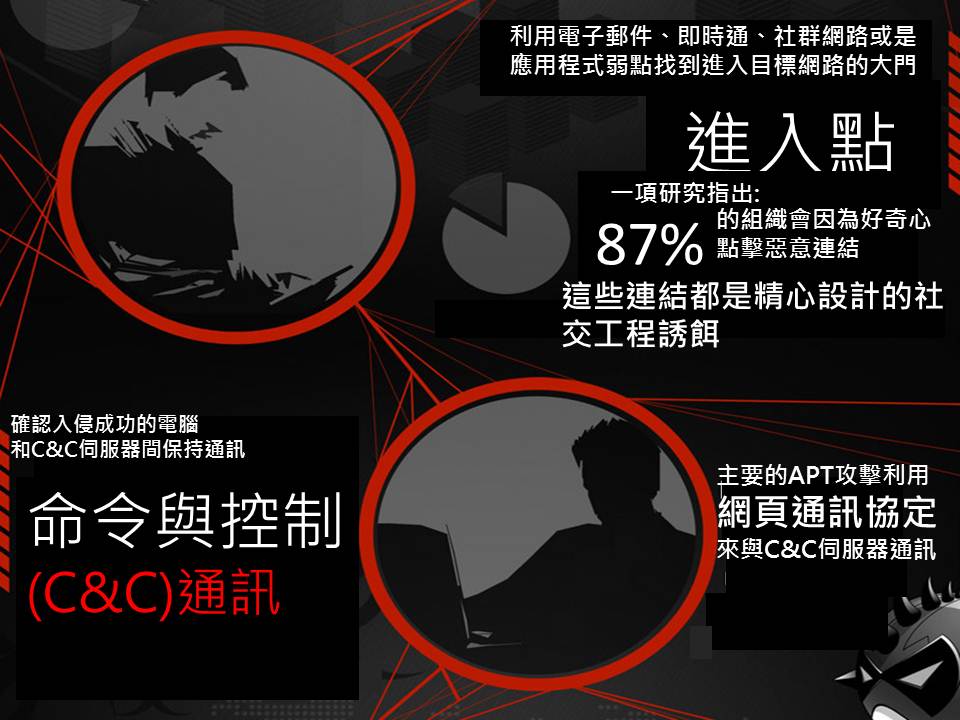

利用電子郵件、即時通、社群網路或是應用程式弱點找到進入目標網路的大門

一項研究指出,87%的組織會點社交工程攻擊誘餌所帶來的連結,這些連結都是精心設計的社交工程誘餌

命令與控制 : C&C 通訊

APT攻擊活動首先在目標網路中找出放有敏感資訊的重要電腦

主要的APT攻擊活動利用網頁通訊協定來與C&C伺服器通訊,確認入侵成功的電腦和C&C伺服器間保持通訊

影片說明:APT 攻擊駭客攻擊手法模擬~社交工程攻擊(Social Engineer)過程重現

影片說明:APT 攻擊真實案例改編

什麼是 APT進階持續性威脅 (Advanced Persistent Threat, APT)?

淺談APT進階持續性威脅 (Advanced Persistent Threat, APT)~含中文社交工程郵件案例

《APT 攻擊》南韓爆發史上最大駭客攻擊 企業及個人用戶電腦皆停擺

《APT 攻擊》韓國網路攻擊事件 FAQ

《APT 攻擊》趨勢科技Deep Discovery 成功協助南韓客戶抵抗駭客多重攻擊

APT 攻擊者偏好的DDOS 分散式阻斷服務攻擊與密碼擷取工具,自我更新更厲”駭”

《APT進階持續性威脅~主要目標攻擊侵入點:eMail》63%產品規劃藍圖 ,76%預算計畫經由 email 傳送

木馬專門竊取圖檔/影像檔案,得手資料傳送遠端 FTP,可能為APT 攻擊布局

「李宗瑞影片,趕快下載呦!」從公僕誤開測試信,看好奇心所付出的資安代價(含APT 目標式電子郵件攻擊實際案例)

《APT 威脅》神不知鬼不覺的APT攻擊 — 多則APT 真實案件分享(含網路釣魚信件樣本)

[圖表] APT攻擊的 5 個迷思與挑戰惡意PowerPoint文件夾帶漏洞攻擊及後門程式

進階持續性威脅LURID: 入侵了61個國家1465台電腦,包含外交等單位

《 APT 進階持續性滲透攻擊》BKDR_POISON 未來將出現更多挑戰

<APT進階持續性威脅>經由Email 發送的"員工滿意度調查"PDF檔案含SYKIPOT,展開目標攻擊行動

< APT 目標攻擊 >知名韓國企業收到量身訂製的社交工程信件,員工開啟後遭遠端控制竊取個資

《APT 攻擊》下載藏文輸入法至Apple iOS,竟引狼入室

《APT /MAC 攻擊》另一起和西藏相關的攻擊活動針對Windows和Mac系統

微軟控告殭屍網路ZeuS、SpyEye和Ice IX幕後黑手

一週十大熱門文章排行榜:<影音> 防毒小學堂: 躲在社交網路/社群網路後面的威脅 Social Media Threats

《 APT 進階持續性滲透攻擊》16 封不能點的目標攻擊信件

《 APT 進階持續性滲透攻擊》病毒也愛林來瘋!!目標攻擊以林書豪傳奇故事為餌,安裝後門程式

《 APT 進階持續性滲透攻擊》BKDR_POISON 未來將出現更多挑戰

《木馬專偷 Word, Excel 文件檔,得手後放雲端》受駭IP 遍佈150 國,含政府、學術界和企業網路

<APT進階持續性威脅>經由Email 發送的"員工滿意度調查"PDF檔案含SYKIPOT,展開目標攻擊行動

什麼是 APT?簡單的說就是針對特定組織所作的複雜且多方位的網路攻擊。

認識 APT

以往駭客發動的APT攻擊雖然以政府為主,但從2010年開始企業成為駭客鎖定竊取情資的受駭者越來越多,2011年幾個世界性的組織在目標攻擊下淪陷,付出了昂貴的成本。RSA和Sony是 2011年最大的兩個APT-進階持續性滲透攻擊 (Advanced Persistent Threat, APT)的目標。幾個世界性的組織在目標攻擊下淪陷,付出了昂貴的成本。他們失去了數百萬客戶的資料,光是完成修復就花費了鉅資。

APT 攻擊的特色:

【鎖定特定目標】針對特定政府或企業,長期間進行有計劃性、組織性竊取情資行為,可能持續幾天,幾週,幾個月,甚至更長的時間。

【假冒信件】針對被鎖定對象寄送幾可亂真的社交工程惡意郵件,如冒充長官的來信,取得在電腦植入惡意程式的第一個機會。

【低調且緩慢】為了進行長期潛伏,惡意程式入侵後,具有自我隱藏能力避免被偵測,伺機竊取管理者帳號、密碼。

【客製化惡意元件】攻擊者除了使用現成的惡意程式外亦使用客制化的惡意元件。

【安裝遠端控制工具】攻擊者建立一個類似殭屍網路/傀儡網路 Botnet 的遠端控制架構攻擊者會定期傳送有潛在價值文件的副本給命令和控制伺服器(C&C Server)審查。

【傳送情資】將過濾後的敏感機密資料,利用加密方式外傳

APT 進階持續性滲透攻擊 (Advanced Persistent Threat, APT)可能持續幾天,幾週,幾個月,甚至更長的時間。APT攻擊可以從蒐集情報開始,這可能會持續一段時間。它可能包含技術和人員情報蒐集。情報收集工作可以塑造出後期的攻擊,這可能很快速或持續一段時間。

例如,試圖竊取商業機密可能需要幾個月有關安全協定,應用程式弱點和文件位置的情報收集,但當計畫完成之後,只需要一次幾分鐘的執行時間就可以了。在其他情況下,攻擊可能會持續較長的時間。例如,成功部署Rootkit在伺服器後,攻擊者可能會定期傳送有潛在價值文件的副本給命令和控制伺服器(C&C Server)進行審查。

【如何避免APT 進階性持續威脅攻擊?】

趨勢科技建議民眾應:

另一方面,為預防員工成為駭客攻擊企業內部的跳板,建議企業也應:

趨勢科技PC-cillin 雲端版採用最新雲端截毒掃描功能,能隨時蒐集最新威脅資訊,隨時協助電腦於最新最佳防護病毒與惡意程式的狀態,30天免費試用版下載,即刻免費下載。

特製的HWP文件檔在韓國發動 APT 目標攻擊

幾個禮拜前,趨勢科技發現有一個特製的韓國文書處理軟體檔案(HWP)會攻擊Hancom Office文書處理系統內的應用程式漏洞。這個副檔名HWP是在韓國很普及的文書處理軟體檔案格式,使用針對韓國潛在受害者所使用的格式,或許就是他們的目的。

這個被偵測為TROJ_MDROP.ZD的特製文件檔是以電子郵件附檔的方式到達受害者的手上,它用韓國最近發生的謀殺案做為社交工程陷阱( Social Engineering)誘餌。這封電子郵件送給一間知名的韓國企業的眾多員工。

打開惡意附件檔後,TROJ_MDROP.ZD會攻擊一個目前仍不明的漏洞來植入並在背景執行後門程式BKDR_VISEL.FO。這個後門程式可以讓潛在攻擊者來做遠端存取,能在受感染機器做出其他惡意行為。根據我們的分析,BKDR_VISEL.FO也能夠停掉特定的防毒程式,讓它更難被偵測和清除。這個後門程式也會下載並執行其他惡意檔案,讓受感染系統被進一步的感染和或竊取資料。

執行之後,TROJ_MDROP.ZD會用另一個非惡意HWP文件檔取代自己以防使用者懷疑。這個被當做誘餌的文件包含以下的韓文內容:

替將來的攻擊進行偵察

從這目標公司的狀況來看,一次成功的感染可能會導致大量客戶個人資料被竊取。加上HWP是韓國政府文書處理時的標準格式,所以現在的攻擊很可能只是偵察階段,為了以後更大更廣泛攻擊做準備。

從這起事件中,我們可以看到攻擊者會使用區域性應用程式的弱點。Hancom Office也不是第一個被攻擊者攻擊漏洞的區域性應用程式。我們之前報導過另一起事件,惡意攻擊者攻擊日文文書處理軟體Ichitaro。攻擊成功之後會導致安裝後門程式。這兩起事件證明了使用區域性應用程式並不能保證沒有惡意攻擊發生。所以,文書處理軟體廠商如果使用了可能有漏洞的特定第三方模組,就需要注意業界的漏洞資訊,並準備加以更新。

這凸顯出了安全性的重要,特別是那些服務包括儲存客戶資料的公司。一旦公司被入侵成功,不僅讓他們的客戶處在危險中,也會很快就毀了他們的聲譽。這起事件裡幸運的是,很快的就執行了適當的消除步驟。然而,我們也必須保持警覺,因為這不會是我們最後一次看到這類威脅。

趨勢科技的使用者可以透過趨勢科技主動式雲端截毒服務 Smart Protection Network來偵測和刪除相關的惡意檔案。它也在惡意郵件抵達使用者信箱前就加以封鎖。

補充資料

根據趨勢科技的分析,TROJ_MDROP.ZD會造成一個外掛程式 – HNCTextArt.hplg的緩衝區溢位,這是HWP.EXE用來處理HWP檔案的程式。HNCTextArt.hplg有一個程式碼會將寬字元字串(包含空白結尾字元)從來源複製到目的地。來源的字串必須要包含空白結尾字元。而這起事件裡的惡意HWP檔案中,這個被複製的寬字元字串並沒有包含上述的空白結尾字元,導致了無限迴圈。

也因為如此,HNCTestArt.hplg會不停的複製資料直到發生異常。這會觸發惡意HWP文件檔內的惡意程式碼。這個程式碼會解開、植入和執行PE檔案和用來做為誘餌的非惡意HWP文件。

@原文出處:Specially Crafted .HWP File Used for Korean Targeted Campaign

@延伸閱讀

什麼是 APT進階持續性威脅 (Advanced Persistent Threat, APT)?

進階持續性威脅LURID: 入侵了61個國家1465台電腦,包含外交等單位

《 APT 進階持續性滲透攻擊》BKDR_POISON 未來將出現更多挑戰

<APT進階持續性威脅>經由Email 發送的"員工滿意度調查"PDF檔案含SYKIPOT,展開目標攻擊行動