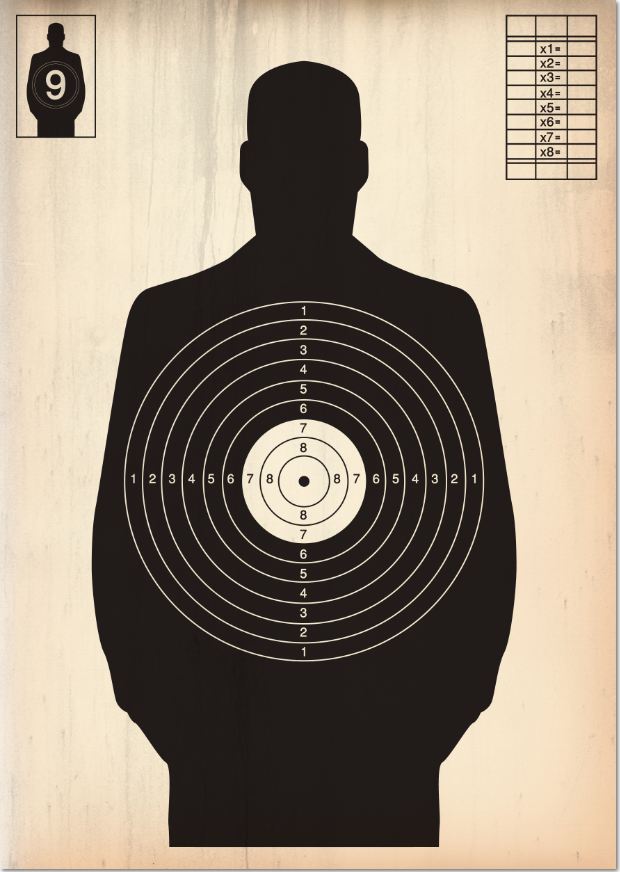

在2014年,嚴重的資料外洩事件成為新聞版面的常態。不幸的是,這跟趨勢科技在2013年第四季所做出的主要威脅預測是一致的。政府、零售業、金融業、醫療保健甚至是醫療器材廠商都一直在APT-進階持續性滲透攻擊 (Advanced Persistent Threat, APT)目標攻擊的標靶上。

企業被網路犯罪份子和其同夥所入侵的次數,跟這些駭客被繩之以法的機率比起來是完全不成比例的。這到底是為什麼呢?這世界對於網路犯罪分子和國家來說的確是平的。

如同我們頂尖的威脅研究員最愛說的一句話,「封包不用護照」。這讓防禦和最終將網路犯罪份子繩之於法都變得更加困難。在網路上找線索就像是終極版的CSI犯罪現場。

身為IT和安全專家,趨勢科技竭盡所能地對抗些企圖打爆基礎設施的惡意軟體,和精心設計來竊取敏感資料的攻擊行為,盡力地想打場好仗。不過到最後,真正重要的還是資料,並且確保我們有依照業務需求將資料作適當的分類。

接著,我們必須在強制性法規,像支付卡產業(PCI)之外部署具成本效益的基礎設施和安全協定,以合乎我們對自己所要求的資料安全標準。如果沒有適當的資料分類,組織要麼必須將一切都當成最高機密來防護,而這並不切實際。不然就是得對一切都做一般性的防護,這當然也並不可取,因為會讓你的組織增加危險。

不幸的是,許多組織都選擇後者。在趨勢科技最新的威脅綜合報告裡,我們分析網路犯罪份子是如何利用數位資料賺錢,還有他們利用什麼方式來攻陷他們的目標。最終,關鍵是替你的組織設計出有意義的風險模型。當討論到風險管理時,我常常會用「風險平衡」這名詞。因為說到資料安全,我們就必須在如何平衡投資和資料資產受損風險間作出決定。 繼續閱讀