中小企業主應採「管家式」防毒服務 保護交易不受駭

【2015年6月29日台北訊】趨勢科技發現2個奈及利亞駭客集團,專門勒索全球開發中國家的中小企業,不只是竊取資訊、而是進一步攔截受害企業的交易行為,讓企業或客戶把款項付給歹徒所持有的帳戶。趨勢科技呼籲台灣中小企業主,為了避免金錢與商譽受損,需立即強化資安防禦機制,除了安裝資訊安全軟體之外,兼具專家服務及主動式防護的「管家式」防毒服務,可隨時監控異常的病毒行為,即時提出被駭警示,可幫助中小企業在有限的人力與預算內能享有最佳防護。目前趨勢科技也免費提供替中小企業主量身打造的雲端防毒服務試用機會,請看詳情 。

趨勢科技資深技術顧問簡勝財表示,不是只有進階惡意程式才可能危及企業營運,駭客現在只需要一個簡單的後門程式就已足夠。趨勢科技旗下的「前瞻威脅研究團隊」,日前密切監控了兩個奈及利亞詐騙集團的行動(代號分別為 Uche 和 Okiki),這兩個行動專門攻擊開發中國家的中小企業,它們不光竊取資訊,還會攔截受害企業與其合作夥伴之間的交易資訊。而歹徒採用的就是一個只需 35 美元就可取得的簡易後門程式:鷹眼(HawkEye)。

簡勝財指出,儘管歹徒使用的惡意程式很簡單,但其手法卻不單純。Uche 和 Okiki 已不再是以往常見的一人犯罪集團,也不再只是單純地將竊取到的資訊轉賣給他人而已,他們會善用竊取的資訊,來設法從受害企業身上榨出更多利潤。

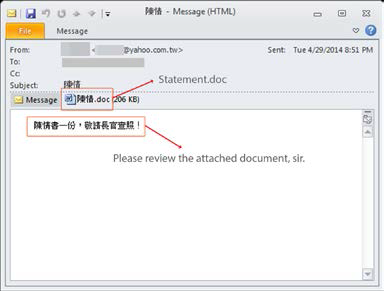

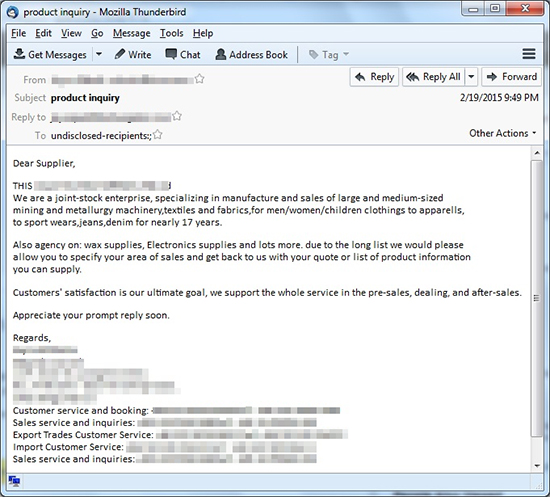

例如,一般網路犯罪集團偏愛「快速掠奪」的技倆,例如散布一波挾帶惡意附件的垃圾郵件,一有受害者上鉤就把握機會好好敲詐一番,但 Uche 和 Okiki 的攻擊卻是採用另外一種手法慢慢地與受害者互動以建立信任。歹徒專門鎖定中小企業用來回覆外部詢問的電子郵件信箱,首先發送不帶任何惡意附件或陷阱的詢問信件到這些信箱,然後積極地透過郵件往返與這些中小企業互動,等到取得目標企業的信任,就藉由先前溝通的情境寄送後門程式「鷹眼」(HawkEye) 給目標企業,以感染並滲透對方的電腦。

駭客的目的,不在竊取網路銀行或社群網站等帳號的登入資訊,而是更大的目標:公司的電子郵件帳號控制權!這種手法的轉變,為歹徒製造了更多機會,因為這樣就能看到中小企業與合作夥伴或客戶之間的電子郵件往來、交易以及所有其他資訊。有了這些資訊,駭客就能想出更多詭計,包括:攻擊受害企業的相關機構、或藉由橫向移動滲透到母公司、或是利用「供應商資訊變更」進行詐騙等。